Các nhà nghiên cứu bảo mật vừa phát hiện tính năng trò chuyện nhóm của ứng dụng Zoom trên Windows có thể bị tin tặc lạm dụng để chia sẻ liên kết độc hại, có khả năng làm rò rỉ thông tin bất kỳ ai nhấp vào.

Phần mềm họp trực tuyến Zoom đã ra đời được 9 năm, nhưng chỉ đến gần đây, khi đại dịch Covid-19 bùng phát, nhu cầu học và hội họp trực tuyến tăng cao thì ứng dụng mới trở nên thông dụng và thực sự phổ biến. Tuy nhiên, theo các nhà nghiên cứu bảo mật, Zoom có thể là giải pháp họp trực tuyến hiệu quả nhưng lại không phải là lựa chọn hoàn hảo với những người dùng ưu tiên tính bảo mật và quyền riêng tư.

Lỗ hổng mới nhất do chuyên gia an ninh mạng @_g0dmode phát hiện và đã được nhà nghiên cứu Matthew Hickey và Mohamed A. Baset xác nhận. Vấn đề nằm ở cách ứng dụng Zoom xử lý liên kết, phần mềm chuyển đổi các đường dẫn UNC (Quy ước đặt tên phổ quát) của Windows bị chuyển thành các liên kết có thể nhấp vào. Nếu người dùng vô tình nhấn vào những liên kết này, hệ thống Windows sẽ rò rỉ tên đăng nhập và mật khẩu Windows của người dùng. Tin tặc có thể dựa vào đó đánh cắp thông tin đăng nhập từ xa của các hệ thống Windows của nạn nhân.

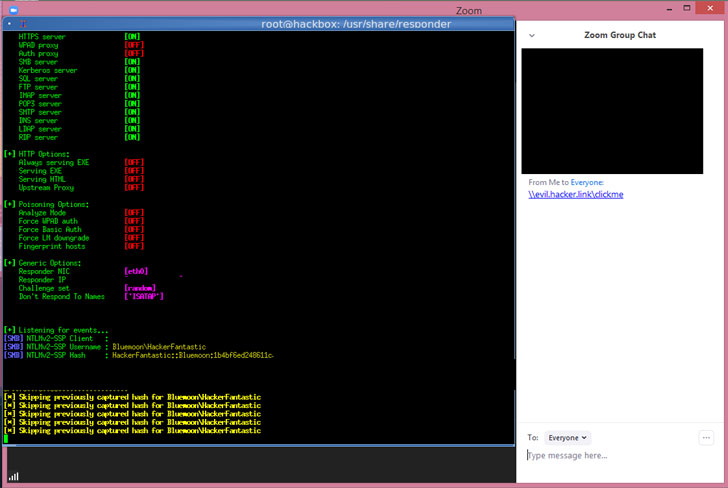

Đường dẫn UNC được sử dụng để chỉ định vị trí tài nguyên mạng, ví dụ như tập tin có thể được lưu trữ trên máy chủ SMB (Khối tin nhắn máy chủ) do kẻ tấn công kiểm soát. Khi nhấp vào liên kết đường dẫn UNC, Windows sẽ cố gắng kết nối với trang web từ xa bằng giao thức chia sẻ tập tin mạng SMB. Và theo mặc định, hệ thống sẽ tự động hiển thị tên đăng nhập của người dùng và mật khẩu hàm băm xác thực NT Lan Manager (NTLM).

Hệ thống bị tấn công bởi vì ứng dụng Zoom trên Windows hỗ trợ điều khiển các đường dẫn UNC, giúp chuyển đổi các đường dẫn URL không an toàn thành siêu liên kết (hyperlink) và hiển thị cho người nhận trong những cuộc trò chuyện cá nhân hoặc nhóm. Để đánh cắp thông tin đăng nhập của người dùng ứng dụng Zoom trên Windows, tin tặc chỉ cần gửi một đường dẫn URL thủ công (ví dụ: \\x.x.x.x\abc_file) cho nạn nhân trong giao diện chat sau đó chờ họ nhấp vào.

Cần lưu ý, mật khẩu bị đánh cắp dưới dạng hàm băm (hash) nhưng những mật khẩu yếu có thể bị bẻ khóa nhanh chóng chỉ trong vài giây bằng những công cụ bẻ khóa như HashCat và John the Ripper.

Trong những môi trường chung như không gian văn phòng, thông tin đăng nhập bị đánh cắp có thể lập tức bị lạm dụng để gây hại cho những người dùng khác trong cùng hệ thống hoặc bắt đầu thực hiện các cuộc tấn công tiếp theo. Ngoài ra, lỗ hổng còn bị khai thác để khởi chạy những chương trình có sẵn trên máy tính nạn nhân.

Nhà phát triển ứng dụng đã được thông báo về lỗ hổng, nhưng hiện tại vẫn chưa thể khắc phục. Người dùng được khuyến cáo nên chọn sử dụng phần mềm hội nghị video thay thế hoặc dùng Zoom trong trình duyệt web, thay vì ứng dụng chuyên dụng.

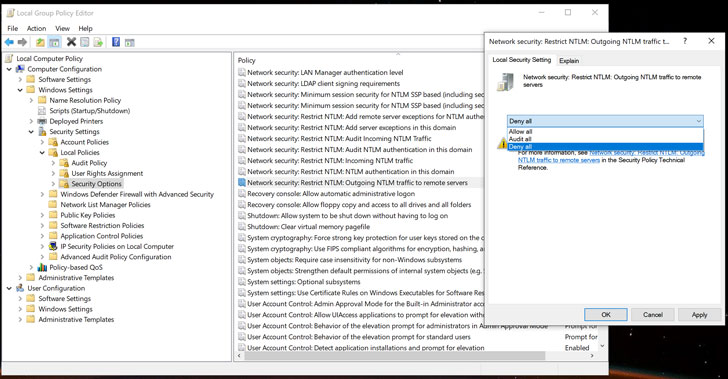

Trong thời gian chờ nhà phát triển phát hành bản vá, người dùng có thể đề phòng bằng cách sau:

Vào Computer Configuration > Windows Settings > Security Settings > Local Policies > Security Options > Network security: Restrict NTLM: Outgoing NTLM traffic to remote servers. Sau đó chuyển thành Deny all.

Đây không phải lần đầu ứng dụng Zoom xuất hiện lỗi bảo mật. Vài hôm trước, một báo cáo cho thấy phần mềm này không sử dụng mã hóa đầu cuối để bảo vệ dữ liệu cuộc gọi của người dùng. Tuy nhiên, Zoom lại khẳng định rằng ứng dụng đang sử dụng kết nối được mã hóa đầu cuối.

Tuần trước, ứng dụng Zoom phiên bản iOS vừa bị phát hiện chia sẻ thông tin thiết bị của người dùng với máy chủ Facebook. Nhiều người dùng tỏ ra lo ngại về việc không bảo vệ quyền riêng tư. Đầu năm nay, nhà phát triển đã phát hành bản vá một lỗi riêng tư khác trong ứng dụng. Lỗ hổng cho phép những người không được mời tham gia vào những cuộc họp riêng tư và nghe lén những đoạn hội thoại, video, thậm chí cả những tài liệu riêng tư được chia sẻ trong suốt phiên họp.