Công ty an ninh mạng Bitdefender vừa công bố một cuộc tấn công gián điệp phức tạp, có chủ đích nhắm vào nhiều tổ chức và cơ quan chính phủ ở Đông Nam Á. Các chuyên gia cho rằng cuộc tấn công tinh vi này bắt đầu được triển khai từ năm 2018 bởi một nhóm tin tặc Trung Quốc.

Bitdefender cho biết cuộc tấn công sử dụng nhiều công cụ phức tạp, có bổ sung nhiều trình tấn công như dropper, backdoor (cửa hậu) và một số phương thức khác liên quan đến cửa hậu Chinoxy, PcShare RAT và FunnyDream. Nhóm tin tặc Trung Quốc đã sử dụng những thủ thuật tinh vi để tấn công vào lỗ hổng của nhiều tổ chức và cơ quan chính phủ các nước Đông Nam Á.

Trước đây, chiến dịch FunnyDream từng nhắm vào nhiều tổ chức chính phủ cấp cao ở Malaysia, Đài Loan và Philippines, tuy nhiên phần lớn nạn nhân là ở Việt Nam. Theo các chuyên gia, có khoảng 200 hệ thống máy tính được phát hiện có dấu hiệu bị tấn công bởi chiến dịch này. Nhiều bằng chứng cho thấy các tác nhân đe dọa đã xâm nhập vào bộ điều khiển miền trên hệ thống mạng của nạn nhân, sau đó tiếp tục tấn công và giành quyền kiểm soát những hệ thống khác.

Theo The Hacker News, nghiên cứu tìm thấy rất ít và gần như không có manh mối về cách thức xảy ra lây nhiễm, dù các chuyên gia nghi ngờ những kẻ tấn công sử dụng kỹ thuật Social Engineering. Đây là kiểu tấn công lợi dụng sự tương tác của người dùng mở tập tin độc hại để thao túng và phá vỡ các quy trình bảo mật thông thường.

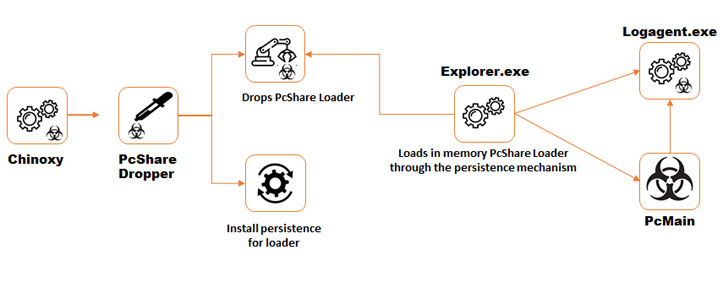

Sau khi có được nền tảng ban đầu, tin tặc tiếp tục sử dụng các công cụ tấn công trên hệ thống bị nhiễm bằng những phương pháp như: Chinoxy backdoor để tăng độ bền và một trojan truy cập từ xa (remote access Trojan – RAT) của Trung Quốc được gọi là PcShare.

Ngoài việc sử dụng các tiện ích dòng lệnh như tasklist.exe, ipconfig.exe, systeminfo.exe và netstat để thu thập thông tin hệ thống, những kẻ tấn công còn cài đặt một số tiện ích khác như ccf32, FilePak, FilePakMonitor, ScreenCap, Keyrecord và TcpBridge để thu thập tập tin, chụp ảnh màn hình, ghi lại nhật ký tổ hợp phím, sau đó chuyển những dữ liệu đó đến máy chủ do chúng kiểm soát.

Các chuyên gia còn phát hiện nhóm tin tặc Trung Quốc bắt đầu sử dụng backdoor FunnyDream từ tháng 5/2019, kết hợp cùng nhiều kỹ năng tích lũy dữ liệu người dùng, xóa dấu vết triển khai phần mềm độc hại, che dấu phát hiện và thực thi các lệnh độc hại. Sau đó chúng được truyền trở lại hệ thống máy chủ command-and-control (C&C) đặt tại Hồng Kông, Trung Quốc, Hàn Quốc và Việt Nam.

“Việc phân bổ các cuộc tấn công kiểu APT cho một tổ chức hoặc quốc gia cụ thể thường rất khó khăn, những manh mối điều tra đôi khi được cố ý tạo giả, cơ sở C&C có thể nằm ở bất kỳ đâu trên thế giới. Bên cạnh đó, những công cụ được sử dụng trong chiến dịch tấn công có thể được lấy từ một số nhóm APT khác”, các nhà nghiên cứu kết luận.

Trong quá trình nghiên cứu, nhiều manh mối cho thấy chiến dịch bắt nguồn từ một nhóm tin tặc dùng tiếng Trung Quốc. Trong một số tài nguyên được tìm thấy có chứa mã nhị phân có ngôn ngữ được đặt thành tiếng Trung. Ngoài ra, Chinoxy backdoor được triển khai trong chiến dịch là một loại trojan thường được sử dụng bởi các nhóm tin tặc Trung Quốc.