Thông tin cơ chế bảo mật WPA2 bị phá vỡ vừa qua đã khiến toàn bộ ngành công nghiệp công nghệ chao đảo. Cuộc tấn công này được đặt tên là Krack.

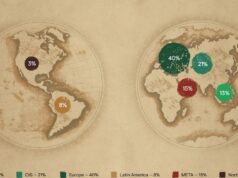

Krack đã ảnh hưởng đến gần như tất cả các thiết bị không dây, làm cho các thiết bị có kết nối Internet có nguy cơ bị tấn công. Kể từ khi chuẩn bảo mật WEP bị phá vỡ 10 năm trước, đây là lần đầu tiên sau cả thập kỉ, bảo mật của người dùng Wi-Fi tiếp tục bị đe dọa.

Krack là một thảm họa

Có thể dự đoán các vấn đề theo sau Krack. Các nhà phân tích an ninh nói rằng, lổ hổng lần này rất khó để khắc phục. Các nên tảng như iOS, macOS và Windows có thể đã không ảnh hưởng hoặc đã được vá.

Tuy nhiên, hàng chục, thậm chí trăm triệu thiết bị định tuyến, những thiết bị kết nối với nhau có thể sẽ không bao giờ được khắc phục. Hậu quả mà Krack mang đến có thể kéo dài trong nhiều năm.

Krack đã cho chúng ta thấy mọi chuyện đi xa đến mức nào. Đồng thời nó còn chứng minh rằng nền công nghiệp công nghệ của chúng ta còn quá chậm để khắc phục một vấn đề. Cách duy nhất thực sự có thể khắc phục cách tấn công Krack là cài đặt bản vá trên thiết bị. Có thể tham khảo bản vá của các công ty phần mềm tại đây.

Những ai đang dùng iPhone, Mac hay các máy tính Windows thì nên cài đặt bản vá ngay. Ngoài Pixel và Nexus và các thiết bị Android có thể sẽ hơi muộn. Một nhà nghiên cứu an ninh mạng tại Atredis Partners cho biết: “Chúng tôi đang tìm những thiết bị có thể bị tấn công trong vòng 20 năm kể từ bây giờ”.

Ngay cả khi ở trong hoàn cảnh tốt nhất, các thiết bị Internet hiếm khi nhận được các bản cập nhật phần mềm cần thiết để khắc phục các sự cố bảo mật. Đặc biệt là với một vấn đề phức tạp như Krack, tác động đến ngành công nghiệp ở cấp độ giao thức và phải cần đến nhiều nỗ lực phối hợp để khắc phục, trong nhiều trường hợp, có thể phải mua một thiết bị mới nếu không có các bản vá trên thị trường.

Những thách thức cũng vượt xa ngoài tầm kiểm soát của một bản vá. Lấy Netgear làm ví dụ, công ty đã đưa ra các bản vá cho hàng chục mô hình router vào ngày mà Krack được công bố.

Nhưng đồng thời nó tạo ra hơn 1200 sản phẩm, mỗi sản phẩm đều cần được kiểm tra để khắc phục một vấn đề cụ thể của Krack. Trong nhiều trường hợp, Netgear cũng không thể sửa chữa một mình, công ty cũng cần các đối tác chip để giải quyết vấn đề này.

Khi các bản vá này trở nên sẵn có, công ty này cũng chỉ có vài cách thông báo cho khách hàng họ cập nhật. Họ gửi email đến những người đăng ký sản phẩm và đưa ra một lời khuyên và đăng lên các diễn đàn cộng đồng.

Khách hàng Netgear sẽ phải đọc thông báo như thế và tìm đúng liên kết tải xuống để cài đặt bản sửa lỗi. Quá trình tải bản vá đòi hỏi phải đăng nhập vào giao diện quản lý web điểm truy cập của Netgear từ máy tính người dùng.

CEO của Netgear, Tejas Shah nói: “Không phải ai cũng tự khắc phục được. Vậy nên chúng tôi cần hướng dẫn và trợ giúp người dùng để họ đối mặt với Krack”.

Đây không phải vấn đề riêng đối với Netgear. Nó là một lời cảnh tỉnh cho các công ty phải sẵn sàng cho ra bản vá càng sớm càng tốt. Các thiết bị Internet phải được chuẩn bị sẵn sàng đối với những sự cố có quy mô toàn ngành thế này.

Đối với các bộ định tuyến, được phần lớn người sử dụng kết nối Internet nhưng phần lớn đó lại thiếu kiến thức về chúng. Điều này khiến cho người ta không biết rõ được mức độ nguy hiểm của cuộc tấn công Krack với các thiết bị Wi-Fi.

“Người dùng thậm chí sẽ không nhận ra rằng họ có một thiết bị Wi-Fi. Chiếc tủ lạnh kết nối Wi-Fi sẽ không có được bản vá lỗi riêng của nó.” Bob Rudis, nhà nghiên cứu dữ liệu chính của công ty an ninh Rapid7 nói.

Ví dụ về chiếc tủ lạnh được kết nối Wi-Fi nghe có vẻ ngớ ngẩn, nhưng nó là có thật. Chúng không có nền tảng để dễ tiếp cận nên việc cập nhật bản vá lỗi rất khó. Rudis nói thêm: “Một thiết bị đã bị tấn công không thể duyệt được lịch sử web và danh sách liên hệ với tin tặc. Điều này lại đặt các thiết bị kết nối Wi-Fi vào hàng loạt các mối đe dọa khác.

Rudis nói thêm: “Đó không chỉ là vấn đề về bảo mật, mà đó còn là tính toàn vẹn. Nếu ai đó có thể thực hiện thành công cuộc tấn công này và nhắm mục tiêu các thiết bị kết nối Internet của người dùng, họ có thể lợi dụng các lỗ hổng để mở gara hoặc mở khóa cửa nhà của nạn nhân”.

Tự động cập nhật? Lợi hay hại?

Các bộ định tuyến đã xuất hiện với một ứng dụng truy cập giao diện dễ dàng và điều quan trọng nhất đó là khả năng cập nhật tự động. Điều đó có nghĩa là khi một cuộc tấn công như Krack xảy ra, công ty có thể ngay lập tức đưa ra cảnh báo cho người sử dụng về cuộc tấn công và đưa ra một bản sự sửa chữa mà người dùng không cần phải làm gì, để hạn chế việc truy cập vào điểm truy cập quản lý web GUI.

Lấy Eero làm ví dụ. đây là một công ty mạng. Họ đã tự động phát hành ra một bản sửa lỗi cho các khách hàng dùng thử trong vòng vài giờ sau thông tin về Krack. Sau khi kiểm tra kỹ lưỡng để đảm bảo rằng các phiên bản không gặp vấn đề gì, họ sẽ gửi bản vá lỗi Krack cho tất cả người dùng cùng một lúc.

CEO của Eero, Nick Weaver cho biết: “Hệ thống của chúng tôi được thiết kế cho các bản vá như thế này ngay từ đầu. Khi cần phát hành một bản cập nhật tới 100% người dùng của Eero, chúng tôi làm điều đó ngay lập tức. Đó là một trong những tính năng cốt lõi trong sản phẩm của chúng tôi.”

Tự động cập nhật cũng có các rủi ro riêng. Vào tháng Tám, một công ty ổ khóa thông minh có tên là Lockstate vô tình đã khóa một trong những sản phẩm của mình bằng cách tung một phần mềm có lỗi. Một số khách hàng đã phải gửi lại ổ khóa của họ về công ty để cài đặt lại, nhằm đảm bảo an toàn cho ngôi nhà của họ. Tin tặc cũng đã sử dụng lợi dụng việc tự động cập nhật để đẩy phần mềm độc hại trên quy mô lớn như NotPetya đã gây cản trở Ukraine và một số tập đoàn đa quốc gia vào mùa hè năm nay.

Tuy nhiên, bên cạnh những nguy cơ cũng tồn tại sự tiện lợi và bảo mật, bản cập nhật tự động sửa lỗi của các thiết bị có vẻ mang lại nhiều lợi ích, đặc biệt là với quy trình beta toàn diện, loại bỏ bất kỳ lỗi nào trước khi chúng lan rộng.

Netgear cũng đã thông qua mô hình trên hệ thống mạng Orbi cao cấp hơn. Tejas Shah cho biết công ty “ dự định cho phép nhiều sản phẩm nhất có thể tự động cập nhật”. Tuy nhiên, điều đó không giúp ích gì cho các bộ định tuyến Krack đang bị ảnh hưởng trên thị trường.

Việc chậm cải thiện cũng do nhiều nguyên do khác. Đề thâm nhập vào một điều khiển nhà thông minh như HomeKit của Apple cần phải đáp ứng các yêu cầu về an ninh nhất định; Vì ngành công nghiệp Internet tiếp tục hợp nhất các nền tảng, họ sẽ phải chứng minh có gì đó để giữ thiết bị an toàn và quan tâm đến việc duy trì tính toàn vẹn.

Thượng nghị sĩ Mark Warner của Virginia đã đưa ra một dự luật vào tháng Tám, yêu cầu mức an ninh tối thiểu cho các thiết bị thông minh. Mặc dù chưa có nhiều sự quan tâm, nhưng các cuộc khủng hoảng an ninh được công bố rộng rãi như Krack có thể khiến các nhà lập pháp chú ý.

“Lỗ hổng của WPA2 đã làm nổi lên các lỗ hổng khác trong các thành phần và giao thức. Nó đã minh hoạ tầm quan trọng của việc áp dụng các yêu cầu sửa chửa nhanh chóng cho các thiết bị sử dụng Internet”. Warner nói với Wired.

“Tôi mong sẽ có một số quy định, hoặc ít nhất là các chính sách dựa trên các phương pháp cơ bản để hỗ trợ an ninh mạng ảo. Nhưng điều đó thật xa vời”, theo Fu, người đã làm chứng trước Quốc hội về các vấn đề an ninh các thiết bị Internet.

“Nếu một nhà sản xuất xe làm ra một chiếc có lỗi, không quan trọng lỗi này đã có khi nào, nhưng một khi nó đã được tìm ra, họ phải thu hồi lại, phải sửa nó hoặc thay thế nó, ” Rudis lấy một ví dụ về ngành công nghiệp xe hơi.

Có thể không có gì là chắc chắn về các mối nguy hại an ninh của mạng IoT. Hy vọng tốt nhất là trông chờ sự phối hợp nhanh chóng của các công ty có khả năng sửa chữa ngay các lỗi và cho người tiêu dùng thấy rằng họ quan trọng. Đồng thời tạo nên sự khích lệ về kinh tế.

“Chúng ta cần tạo ra những thứ thất bại một cách đẹp đẽ chứ không phải thứ gì đó thật thảm khốc”, Fu nói.