Mã độc StoneDrill có khả năng phá hủy dữ liệu tương tự Shamoon trước đây và các chuyên gia vẫn chưa hiểu cách phát tán của chúng.

Năm 2012, Shamoon (còn được biết đến là Disttrack) đã vô cùng nổi tiếng vì từng tấn công hơn 35.000 máy tính của công ty dầu khí ở Trung Đông, khiến 10% nguồn cung cấp dầu mỏ của thế giới có nguy cơ bị nguy hiểm. Cuối năm 2016, nó trở lại dưới tên gọi là Shamoon 2.0, một chiến dịch mã độc sâu rộng hơn sử dụng phiên bản cập nhật của mã độc năm 2012.

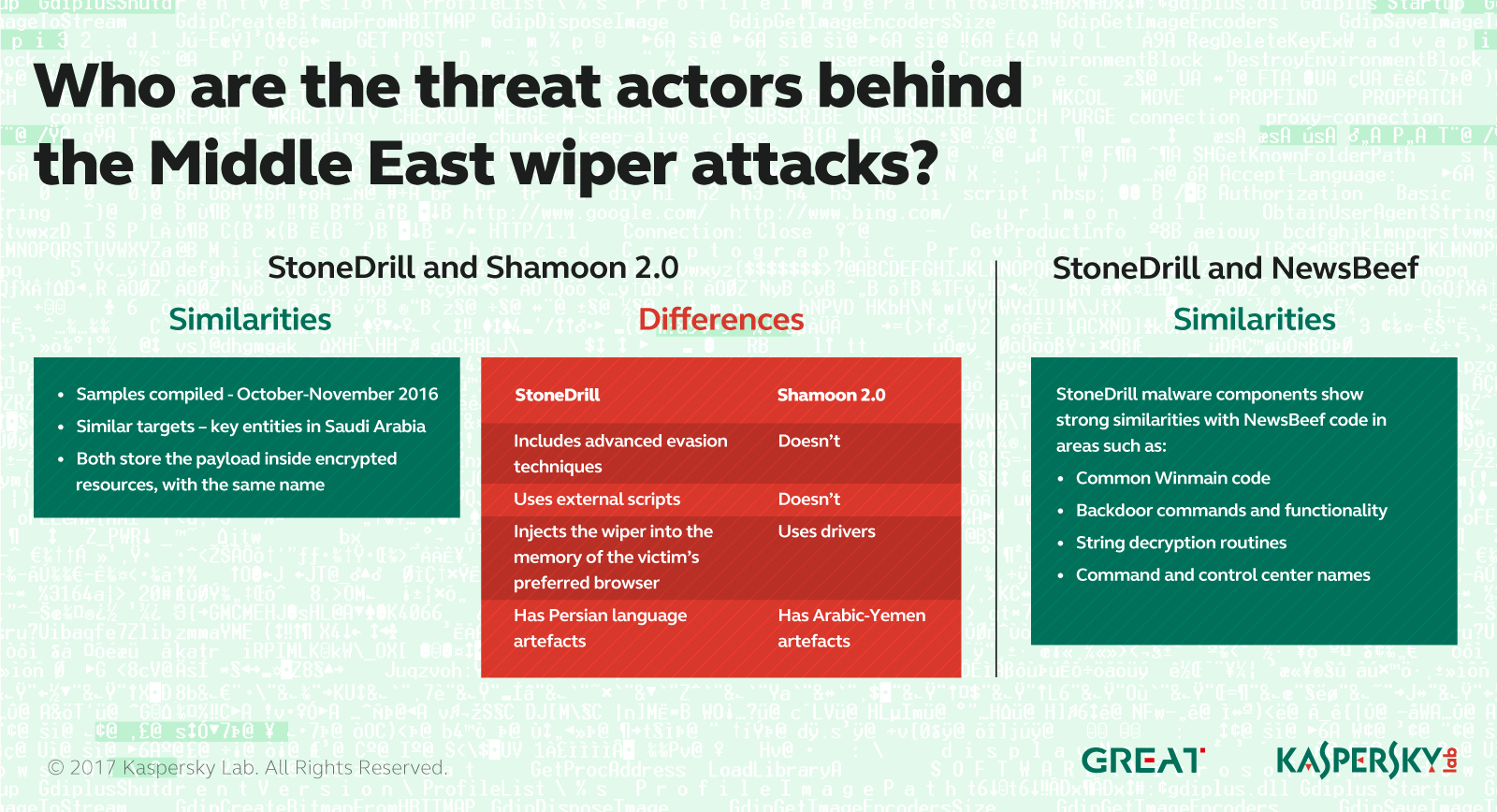

Trong khi nghiên cứu những cuộc tấn công này, các nhà nghiên cứu của Kaspersky Lab vô tình phát hiện ra một loại mã độc được tạo ra dưới một hình thức gần giống với Shamoon 2.0. Tuy nhiên, nó lại rất khác biệt và còn tinh vi hơn cả Shamoon. Họ gọi mã độc này là StoneDrill.

Chưa biết StoneDrill phát tán như thế nào, nhưng khi máy bị tấn công, nó tự đưa mình vào quá trình nhớ của trình duyệt ưa thích của người dùng. Trong quá trình này, nó sử dụng hai kĩ thuật chống làm giả tinh vi nhằm đánh lừa các giải pháp bảo mật được cài đặt trong máy của nạn nhân. Lúc này mã độc bắt đầu phá hủy các tập tin trên máy tính.

Cho đến thời điểm này, ít nhất hai đối tượng của mã độc xóa dữ liệu StoneDrill đã được xác định, một ở Trung Đông và một ở Châu Âu.

Bên cạnh module xóa dữ liệu, các nhà nghiên của của Kaspersky Lab cũng tìm thấy backdoor StoneDrill, vốn được phát triển bởi cùng các nhà lập trình và được sử dụng cho mục đích gián điệp.

Có lẽ điểm thú vị nhất về StoneDrill chính là việc nó liên quan với các mã độc xóa dữ liệu khác và những hoạt động gián điệp trước đó. Chẳng hạn khi các nhà nghiên cứu dùng một quy tắc để phát hiện các biến thể của Shamoon thì họ vô tình phát hiện StoneDrill, do cả hai có cùng nguồn gốc. Mặc dù Shamoon và StoneDrill không giống chính xác cùng một nền tảng mã, tuy nhiên tư duy của tác giả và cách lập trình khá giống nhau.

Ngoài ra, StoneDrill cũng sử dụng một số phần của mã trước đây được phát hiện trong chiến dịch gián điệp NewsBeef, còn được biết đến với tên gọi Charming Kitten – một chiến dịch độc hại khác đã hoạt động trong vài năm gần đây.

Để bảo vệ khỏi những cuộc tấn công này, các chuyên gia bảo mật của Kaspersky Lab khuyên các tổ chức nên tiến hành đánh giá an ninh của mạng lưới điều khiển (nghĩa là kiểm toán an ninh, thử nghiệm xâm nhập, phân tích lỗ hổng) để xác định và loại bỏ bất kỳ lỗ hổng bảo mật nào. Xem lại các chính sách bảo mật của nhà cung cấp và các bên thứ ba trong trường hợp họ có quyền truy cập trực tiếp vào mạng điều hành.

Bên cạnh đó, cần tìm kiếm sự hiểu biết bên ngoài: sự hiểu biết từ các nhà cung cấp danh tiếng giúp các tổ chức tiên đoán được các cuộc tấn công vào cơ sở hạ tầng của công ty trong tương lai. Đồng thời đào tạo nhân viên, đặc biệt quan tâm nến đội ngũ hoạt động và kỹ thuật và nhận thức của họ về những mối đe dọa và cuộc tấn công gần đây…

Nguồn: ICTnews