Kaspesky Lab mới đây đã công bố biểu đồ hoạt động của nhóm gián điệp mạng nhắm vào các tổ chức chính phủ, quân sự và dân sự quanh biển Đông, trong đó có Việt Nam.

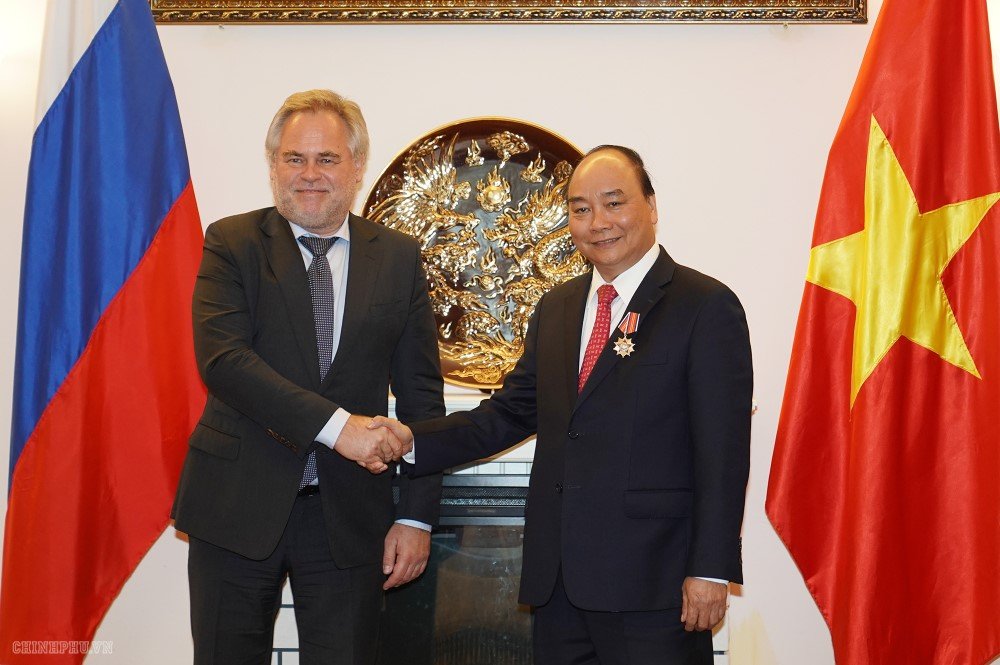

Một báo cáo của Kaspersky Lab cho thấy trong vòng 5 năm, mối đe dọa mang tên Naikon đã thâm nhập thành công vào các tổ chức quốc gia xung quanh biển Đông, từ việc thành lập thiết bị gián điệp trong một quốc gia dành cho kết nối thời gian thực và để khai thác dữ liệu, đến các công cụ gián điệp với 48 câu lệnh. Các chuyên gia của hãng bảo mật đến từ Nga đã phát hiện nhóm Naikon là người Trung Quốc và mục tiêu chính của nhóm này là các cơ quan chính phủ cấp cao và các tổ chức dân sự và quân sự ở các nước như Philippines, Malaysia, Cambodia, Indonesia, Việt Nam, Myanmar, Singapore, và Nepal.

Theo đó báo cáo đã cho biết mỗi quốc gia mục tiêu đều có người quản lý nhân sự được chỉ định với nhiệm vụ là tận dụng lợi thế về văn hóa quốc gia, có một máy chủ ủy nhiệm trong nước hỗ trợ cho các kết nối thời gian thực và lấy dữ liệu trái phép, có mã nền hệ thống độc lập và khả năng chặn toàn bộ lưu thông mạng, cũng như có 48 câu lệnh trong kho ứng dụng quản lí từ xa, bao gồm câu lệnh lấy danh sách kiểm kê đầy đủ, đăng tải dữ liệu, cài đặt module chương trình phụ trợ, hoặc làm việc với dòng lệnh.

Nhóm gián điệp mạng Naikon được Kaspersky Lab nhắc tới lần đầu tiên trong báo cáo gần đây mang tên “Ký sự Hellsing: Đế chế đáp trả” (The Chronicles of the Hellsing APT: the Empire Strikes Back) với vai trò then chốt trong những diễn biến đã trở thành một câu chuyện đáng chú ý về sự trả đũa trong thế giới đầy những mối đe dọa cấp cao xảy ra liên tục. Hellsing, một nhóm tội phạm mạng khác, đã quyết định trả đũa khi bị Naikon tấn công.

“Các tội phạm đứng sau các cuộc tấn công của Naikon đã xoay sở để phát minh một thiết bị linh hoạt mà có thể xây dựng ở bất kì quốc gia mục tiêu nào, với các thông tin từ hệ thống của nạn nhân đi đến trung tâm điều khiển. Nếu sau đó kẻ tấn công quyết định tấn công vào mục tiêu khác ở một quốc gia khác thì chỉ cần thiết lập kết nối mới. Có các nhà điều hành tập trung vào một nhóm mục tiêu cụ thể khiến mọi thứ dễ dàng hơn cho nhóm gián điệp Naikon”, ông Kurt Baumgartner, Trưởng nhóm Nhà nghiên cứu An ninh, nhóm GreAT thuộc Kaspersky Lab cho biết.

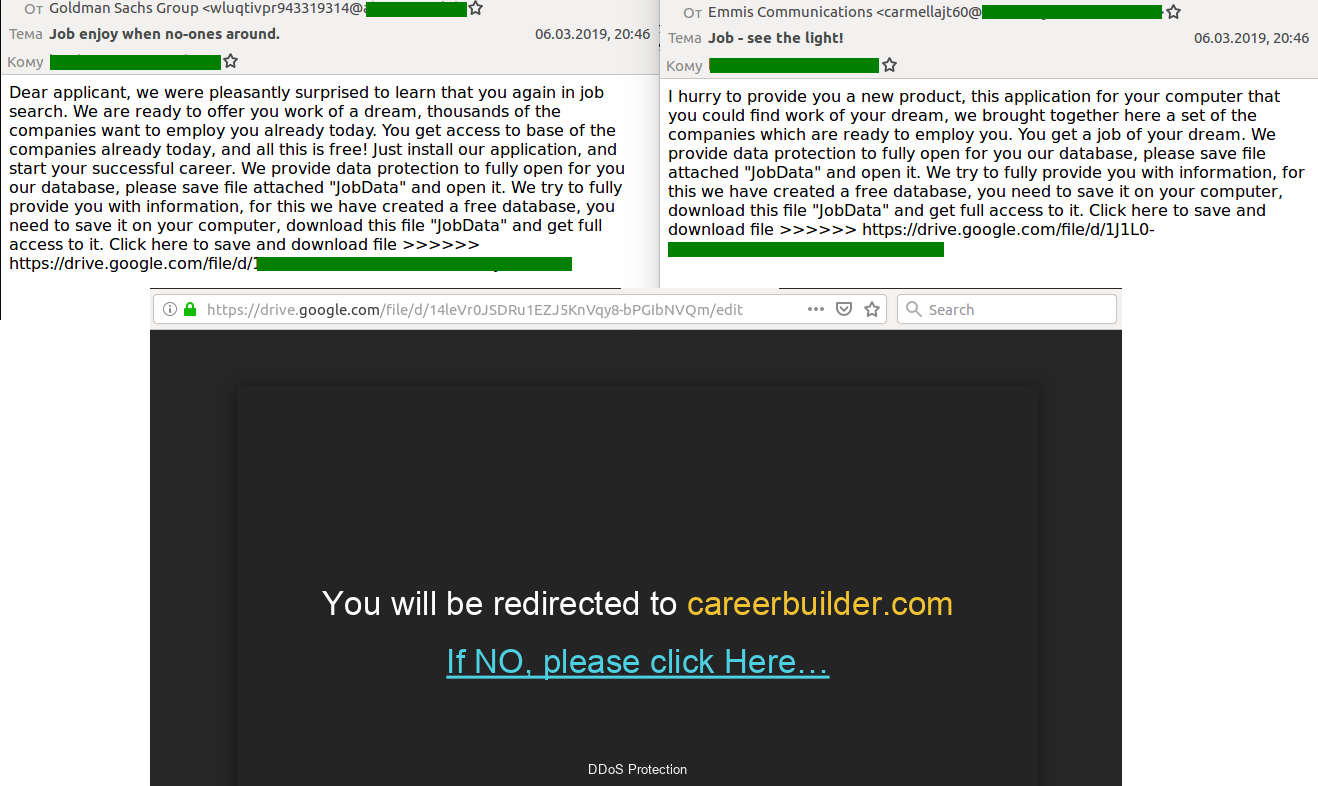

Các mục tiêu của Naikon bị tấn công bằng phương pháp giả mạo truyền thống với email chứa tệp đính kèm được thiết kế dựa trên sự quan tâm của nạn nhân. Tệp tin đính kèm này trông giống như tài liệu Word nhưng thực chất là một tập tin thực thi được mở rộng gấp đôi.

Kaspersky Lab khuyến nghị các tổ chức tự bảo vệ mình trước Naikon bằng các cách là không mở tệp đính kèm và các đường link từ những người bạn không quen biết, sử dụng giải pháp cao cấp chống phần mềm độc hại, nếu cảm thấy không chắc về tập tin đính kèm, hãy mở tập tin đó trong sandbox. Cuối cùng là cài phiên bản hệ điều hành mới nhất để đảm bảo không bị lỗi

Kaspersky Lab hiện đã bảo vệ người dùng trước mối đe dọa, sử dụng Automatic Exploit Prevention với nhiệm vụ phát hiện thành phần của Naikon như: Exploit.MSWord.CVE-2012-0158, Exploit.MSWord.Agent, Backdoor.Win32.MsnMM, Trojan.Win32.Agent và Backdoor.Win32.Agent. Thông tin về Naikon có tại Securelist.com