Một lỗ hổng bảo mật ảnh hưởng đến tất cả phiên bản Microsoft Office, cho phép các tác nhân độc hại tạo và lây lan phần mềm độc hại tự sao chép dựa trên macro.

Theo Thehackernews, đây là một dạng phần mềm cho phép macro tạo ra nhiều macro khác. Đây không phải là mục tiêu mới của hacker và bản thân Microsoft đã ngăn ngừa mối đe dọa bằng cơ chế bảo mật mặc định giới hạn chức năng này.

Nhưng báo cáo từ nhà nghiên cứu Lino Antonio Buono tại hãng bảo mật InTheCyber cho biết, một kỹ thuật đơn giản có thể cho phép bất cứ ai vượt qua được sự kiểm soát an ninh do Microsoft thực hiện và tạo ra phần mềm độc hại tự sao chép đằng sau những tài liệu MS Word. Tồi tệ hơn, Microsoft từ chối xem xét vấn đề này là một lỗ hổng bảo mật.

Đáng chú ý, báo cáo từ hãng bảo mật Trend Micro cho biết một công cụ ransomware tự nhân bản dựa trên macro mới gọi là qkG sử dụng chính cách thức mà Buono mô tả. Mẫu ransomware này được phát hiện trên VirusTotal do một người dùng tại Việt Nam tải lên. Trend Micro cho rằng ransomware này có vẻ như là một dự án thực nghiệm hoặc một Bằng chứng của khái niệm (Proof of concept, hay PoC) mà không phải phần mềm độc hại lan truyền trong thế giới thực.

Ransomware qkG sử dụng macro Auto Close VBA, một kỹ thuật cho phép chạy macro độc hại khi nạn nhân đóng tài liệu. Mẫu qkG mới nhất hiện nay bao gồm địa chỉ bitcoin với một khoản tiền chuộc nhỏ yêu cầu khoản bồi thưởng bitcoin trị giá 300 USD. Một lưu ý là, địa chỉ bitcoin này chưa nhận được bất kỳ khoản thanh toán nào, điều này cho thấy có vẻ nó chưa được sử dụng để nhắm mục tiêu vào người dùng.

Để hiểu về vấn đề, Buono đã chia sẻ cách mà MS Word bị tấn công bởi mã VBA độc hại, sau đó cung cấp phần mềm độc hại tự động sao chép nhiều giai đoạn.

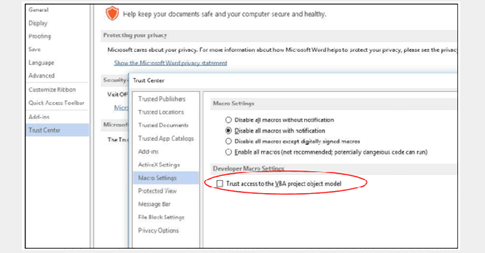

Phần mềm độc hại tấn công vào cơ chế Trust access to VBA project object model trên MS Office.

ẢNH CHỤP MÀN HÌNH

Được biết, Microsoft vô hiệu hóa macro ngoài (hoặc không đáng tin cậy) theo mặc định để hạn chế truy cập chương trình mặc định của Office VBA, nhưng người dùng cũng có thể tự kích hoạt Trust access to VBA project object model nếu cần. Với Trust access to VBA project object model, MS Office chấp nhận tất cả các macro và tự chạy bất kỳ mã nào mà không cần cảnh báo bảo mật hoặc yêu cầu sự cho phép của người dùng.

Buono thấy rằng cài đặt này có thể được kích hoạt/vô hiệu hóa bằng cách chỉnh sửa registry của Windows, cuối cùng cho phép macro viết nhiều macro mà không cần sự đồng ý của người dùng.

Nói cách khác, nếu nạn nhân nhầm lẫn cho phép tập tin *.doc độc hại chạy macro một lần, hệ thống của họ sẽ mở cơ hội cho các cuộc tấn công dựa trên macro. Bản thân nạn nhân cũng sẽ không biết điều này và lan truyền cùng một mã độc hại cho người khác bằng cách chia sẻ bất kỳ tập tin Office bị nhiễm từ hệ thống của mình.

Nguồn: Thanhnien