Xem nhanh

Đây là nội dung từ báo cáo An ninh mạng, phiên bản 21 (SIR Volume 21) vừa được Microsoft Châu Á công bố vào ngày hôm nay.

Báo cáo an ninh mạng của Microsoft (The Microsoft Security Intelligence Report) được phát hành 2 lần mỗi năm, cung cấp tầm nhìn thấu suốt về ngữ cảnh mã độc nhằm giúp các tổ chức hiểu rõ hơn về dữ liệu mang tính xu hướng trong các lỗ hổng của ngành công nghiệp, việc khai thác, mã độc và các cuộc tấn công dựa trên web. Báo cáo chỉ ra rằng Châu Á Thái Bình Dương, đặc biệt thị trường mới nổi là những nước gặp nguy cơ cao nhất về các mối đe dọa an ninh mạng. Trong báo cáo có ba nước thuộc khu vực nằm trong tốp năm toàn cầu bị mã độc tấn công.

Việt Nam đứng thứ 2 về tỷ lệ nhiễm mã độc

Báo cáo An ninh mạng phiên bản 21 (SIR Volume 21) đưa ra các nguy cơ nửa đầu năm 2016 dựa trên phân tích các thông tin hiểm họa của hơn 1 tỉ hệ thống khắp toàn cầu. Báo cáo cũng bao gồm các dữ liệu định hướng dài hạn và các hồ sơ hiểm họa chi tiết từ hơn 100 thị trường và khu vực.

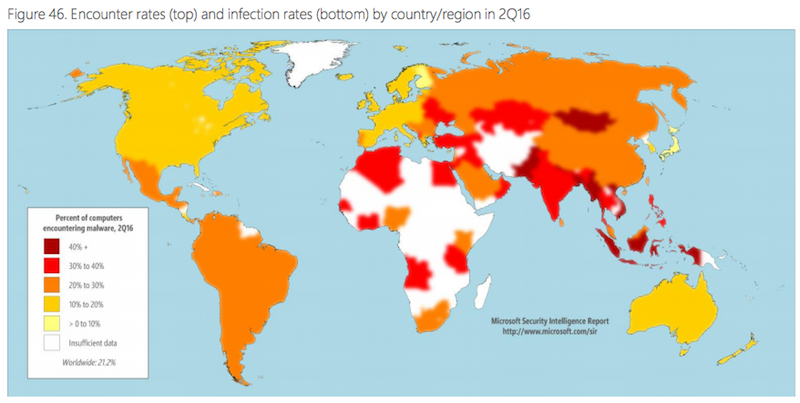

Trong năm nước đứng đầu toàn cầu về nguy cơ nhiễm mã độc thì có hai thuộc khu vực Đông Nam Á là Việt Nam và Indonesia. Đây là hai nước có tỷ lệ nhiễm mã độc hơn 45% vào quý 2/2016, nhiều hơn gấp đôi so với mức trung bình cùng kỳ 21% của thế giới. Các nước bị nhiễm mã độc cao bao gồm các thị trường lớn đang phát triển và các nước Đông Nam Á như Mông Cổ, Pakistan, Nepal, Bangladesh, Campuchia, Philippines, Thái Lan và Ấn Độ với tỉ lệ hơn 30%.

Tuy nhiên, các nước phát triển cao về CNTT trong khu vực như Nhật Bản, Australia, New Zealand, Hàn Quốc, Hồng Kông và Singapore thì lại có tỉ lệ nhiễm mã độc ở mức thấp hơn so với trung bình thế giới, và đây là điểm nhấn về tính đa dạng của an ninh mạng Châu Á Thái Bình Dương.

Những thị trường Châu Á Thái Bình Dương bị mã độc tấn công:

| 1. Mông Cổ 2. Việt Nam 3. Pakistan 4. Indonesia 5. Nepal & Bangladesh |

6. Cambodia 7. Philippines 8. Thailand 9. India 10. Sri Lanka |

11. Malaysia 12. Taiwan 13. China 14. Singapore 15. Hồng Kông |

16. Hàn Quốc 17. Australia 18. New Zealand 19. Nhật Bản |

Danh sách mã độc xuất hiện nhiều ở Châu Á Thái Bình Dương gồm:

- Gamarue: sâu máy tính cung cấp điều khiển mã độc chiếm quyền trên máy tính của nạn nhân, ăn cắp thông tin và thay đổi các thiết lập bảo vệ trên máy.

- Lodbak: một dạng trojan thường được cài trên các ổ di động bị điều khiển bởi Gamarue, và luôn cố cài đặt Gamarue khi ổ đĩa bị nhiễm kết nối với máy tính.

- Dynamer:L một trojan có thể ăn cắp các thông tin cá nhân, tải thêm mã độc hoặc giúp các hacker truy cập vào máy tính.

Trong thực tế Gamarue là mã độc phổ cập nhất trong nửa đầu của năm 2016, đặc biệt là tại thị trường Nam và Đông Nam Á. Khoảng 25% máy tính tại Ấn độ và Indonesia bị Gamarue tấn công trong cùng kỳ.

Loại sâu này thường phân phối qua các kỹ thuật xã hội và các bộ kit khai thác hoặc có thể được gắn cùng các email dạng spam. Biến thể của Gamarue có thể cung cấp điều khiển độc hại lên máy tính bị nhiễm và theo quan sát, chúng ăn cắp thông tin từ các thiết bị rồi truyền tới các máy chủ chỉ huy và điều khiển (C & C) của kẻ tấn công. Gamarue cũng tạo ra những thay đổi và mã độc không mong muốn trên các thiết lập bảo mật của máy tính trạm.

Giải pháp từ Microsoft

Ông Keshav Dhakad, Giám đốc khu vực, Trung tâm Phòng chống Tội phạm mạng, Microsoft Châu Á chia sẻ: “Với sự gia tăng lượng mã độc kèm lượng tấn công ngày càng tinh vi, an ninh mạng đang trở thành nhiệm vụ ưu tiên quan trọng với hầu hết các tổ chức. Các tổ chức thường mất trung bình tới 200 ngày để biết rằng họ đã bị tấn công.

Điều các doanh nghiệp cần là tích hợp tốt các đầu tư và năng lực bao gồm “Bảo vệ – Phát hiện – Đáp ứng” với một chiến lược tập trung vào Định danh – Ứng dụng Apps, Dữ liệu, Cơ sở hạ tầng và Thiết bị. Ngoài ra, các Doanh nghiệp và tổ chức cũng nên xem xét việc sử dụng các dịch vụ dựa trên đám mây đáng tin cậy để được bảo vệ dữ liệu ở mức độ cao nhất, tận dụng chuyên môn, sự bảo đảm và các chứng nhận về an ninh và tính riêng tư ở cấp độ cao nhất, cấp độ doanh nghiệp của các nhà cung cấp điện toán đám mây”.

Các đội ngũ an ninh cũng cần bám sát các thay đổi trong bối cảnh mối đe dọa mạng xuất hiện bởi điện toán đám mây. Báo cáo mới nhất có chứa một phần thông tin đặc trưng mở rộng bao gồm một phần rất sâu về Bảo vệ cơ sở hạ tầng điện toán đám mây: phát hiện và giảm thiểu các mối đe dọa khi sử dụng Azure Security Center.

Phần này nêu chi tiết về các mối đe dọa mới mà tổ chức có thể gặp phải và phương thức dùng Azure Security Center để bảo vệ, phát hiện và ứng phó với các mối đe dọa an ninh chống lại nguồn tài nguyên dựa trên đám mây Azure. Một số trong những mối đe dọa đám mây mới là:

- Tấn công kiểu Pivot back attacks (chốt sau): xuất hiện khi một kẻ tấn công tìm nguồn tài nguyên đám mây công cộng để có được thông tin và sử dụng để tấn công các tài nguyên tại cơ sở của chính nhà cung cấp dịch vụ.

- Tấn công kiểu “Man in the Cloud” (trung chuyển): kẻ tấn công tạo ra một nạn nhân tiềm năng để cài mã độc với cơ chế điển hình, chẳng hạn như một email bao gồm liên kết đến một trang web độc hại. Sau đó chuyển thẻ lưu trữ đám mây đồng bộ của người dùng với kẻ tấn công, cho phép kẻ tấn công nhận được bản sao toàn bộ tập tin mà người sử dụng lưu trữ trên đám mây. Điều này biến kẻ tấn công trở thành một “người ở giữa” trong lưu trữ đám mây.

- Tấn công kiểu Side-channel: kẻ tấn công cố đặt một máy ảo trên máy chủ vật lý dự kiến sẽ là nạn nhân. Nếu thành công, kẻ tấn công sẽ có thể thiết lập các cuộc tấn công tại chỗ lên nạn nhân. Những tấn công này có thể bao gồm các DDoS tại chỗ, tê liệt mạng, và cả tấn công trung chuyển, tất cả nhằm để trích xuất thông tin.

- Resource ransom: nơi kẻ tấn công giữ làm con tin các tài nguyên đám mây thông qua đột nhập và kiểm soát tài khoản đám mây công cộng, sau đó yêu cầu nạn nhân phải trả một khoản tiền chuộc để giải phóng tài nguyên bị mã hóa hoặc bị hạn chế.

Các doanh nghiệp và tổ chức cần đảm bảo xây dựng được vị thế an ninh mạng mạnh mẽ để vững vàng ứng phó hiệu quả với hầu hết các tấn công mạng hoặc các lây nhiễm mã độc. Có 5 bước cần kiện toàn để chống lại các mối đe dọa an ninh mạng là:

- Nền tảng vững chắc: Chỉ sử dụng phần mềm chính hãng, phiên bản mới và luôn cập nhật. Các tài nguyên CNTT phiên bản cũ, không được bảo vệ hoặc các bản không chính hãng sẽ làm gia tăng các cơ hội cho tấn công mạng. Ví dụ các phần mềm giả mạo thường xuyên được nhúng sẵn mã độc.

- Tập trung làm sạch hệ thống mạng: nhân viên IT ít quản lý và tối ưu lại hệ thống mạng cũng như hành vi cẩu thả của người dùng, sử dụng mật khẩu yếu trong tổ chức đã làm gia tăng tổn thương cho hệ thống. Với việc ngày càng nhiều thiết bị cá nhân sử dụng tại nơi làm việc, thì cơ hội nhiễm mã độc càng gia tăng.

- Có văn hóa về dữ liệu: Xây dựng một nền văn hóa phân tích dữ liệu lớn liên quan đến phân loại dữ liệu, chứng thực đa hệ, mã hóa, quản lý quyền, máy học để phân tích hành vi và đăng nhập nhằm phát hiện các bất thường hoặc đáng ngờ, từ đó có thể cung cấp manh mối tiềm năng nhằm ngăn chặn các vi phạm an ninh sắp xảy ra.

- Đầu tư hệ sinh thái bảo vệ mạng mạnh mẽ và giám sát toàn thời gian: Đầu tư vào các giải pháp an ninh tin cậy cùng công nghệ bảo mật hiện đại để giám sát, phát hiện và loại trừ các hiểm họa mạng phổ biến và tiên tiến theo thời gian thực, đồng thời nâng cao trình độ chuyên môn để tiến hành các phân tích về hiểm họa tốt hơn.

- Đánh giá thường xuyên, rà soát và kiểm định: Cố gắng thực thi an ninh toàn diện không chỉ ở khía cạnh công nghệ. Xây dựng chuỗi CNTT đáng tin cậy từ đám mây xuyên suốt phần mềm, phần cứng, IoT, thiết bị cá nhân và thường xuyên xem xét, đánh giá các đầu tư an ninh mạng và hiệu suất của phần mềm và triển khai phần cứng, bao gồm khách hàng và các đối tác cung ứng truy cập vào mạng.

Để tham khảo toàn bộ báo cáo An ninh mạng, bạn đọc có thể truy cập và tải về từ địa chỉ: https://www.microsoft.com/security/sir/default.aspx