Xem nhanh

Chuyên gia bảo mật tự do Hong Phuc Nguyen mới đây đã chia sẻ các kịch bản từ vụ chị Hương đã bị mất 500 triệu từ tài khoản Vietcombank (VCB), đây cũng có thể là kinh nghiệm tự bảo vệ mình cho bạn

Đầu tiên, xin trích dẫn nội dung từ trang Zing.vn về sự vụ nghiêm trọng này:

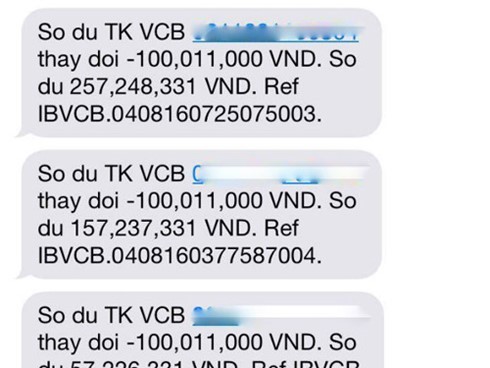

Vào lúc 12h56 ngày 4/8/2016, dù không giao dịch gì nhưng tài khoản của chị Hương bỗng dưng bị trừ số tiền 100 triệu đồng. Đến 5h17 ngày 5/8/2016, tài khoản trên lại tự động thực hiện thêm 3 giao dịch qua Internet Banking, mỗi giao dịch trừ thêm số tiền 100 triệu đồng nữa.

Tổng cộng sau 7 giao dịch như thế, tài khoản của chị bị trừ 500 triệu đồng. Đồng thời chị Hương cũng nhận được tin nhắn từ ngân hàng báo số dư tài khoản qua email, nhưng không báo bằng tin nhắn mã OTP như thường có khi giao dịch.

Thấy bất thường, chị Hương gọi điện cho Vietcombank để thông báo và khóa tài khoản vào lúc 7h50, ngày 5/8/2016.

Đến sáng ngày 8/8 vừa qua, sau khi yêu cầu chị Hương làm đơn tra soát, phòng giao dịch của Vietcombank ở Ngọc Khánh (Ba Đình, Hà Nội) đã chuyển lại số tiền 300 triệu đồng cho chị Hương.

200 triệu đồng còn lại của chị Hương vẫn “biến mất”.

Sáng 12/8, đại diện Ngân hàng Nhà nước (NHNN) cho hay, NHNN đã yêu cầu Vietcombank phối hợp với cơ quan điều tra làm rõ phản ánh trên, và sẽ sớm có thông tin chính thức.

Dưới đây là phân tích của chuyên gia bảo mật Hong Phuc Nguyen, được đăng tải trên trang cá nhân của anh:

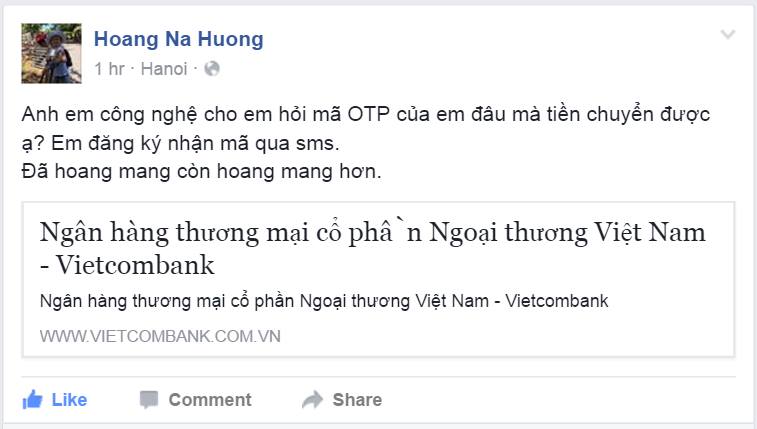

Theo như nạn nhân thì chị ấy dùng SMS Token, chị ấy nói là không nhận được SMS báo OTP Token, vậy mà tiền vẫn chuyển (?).

Có 5 kịch bản để chị Hương bị mất 500 triệu chỉ sau 1 đêm

Kịch bản 1: Chị Hương không mất username / password, thay vào đó là chính Vietcombank bị hacker tấn công.

Trường hợp nếu VCB bị hacker tấn công và kiểm soát chuyển khoản hẳn trong hệ thống sẽ không có OTP Token gì được gửi tới khách hàng.

Dĩ nhiên kịch bản này khó có thể xảy ra, dù xác suất không phải bằng 0.

Kịch bản 2: Chị Hương vẫn bị mất tiền nếu hacker đăng nhập vào website Vietcombank và kích hoạt tính năng VCB-Mobile B@nking.

Những người dùng Ứng dụng di động này của VCB đều có thể chuyển khoản không cần OTP.

Thế nhưng có 1 điểm quan trọng là ở lần đầu kích hoạt ứng dụng, Vietcombank sẽ gửi mã xác thực qua SMS tới số điện thoại đăng ký dịch vụ (dĩ nhiên có thể thay được trên website VCB). Chỗ này có điểm là làm sao để mất cái SMS đó, vấn đề là làm sao mất được thì mình nói ở dưới

Kịch bản 3: Chị Hương bị mất tiền do hacker chuyển thằng từ websiteVCB.

Lúc này thì nếu chị ấy dùng OTP Token thì hacker sẽ phải lấy được mã sinh từ OTP Token gửi qua SMS. Chỗ này có điểm là làm sao để mất cái SMS đó, vấn đề này sẽ bàn cụ thể ở dưới.

Trường hợp khác là chị ấy chuyển qua dùng SmartOTP, tức là qua ứng dụngtrên điện thoại (mà theo như chị ấy nói thì chị ấy vẫn dùng SMS OTP ), nếu mà SmartOTP thì có thể OTP đã bị tắt (disable) bởi VCB trong 1 sự cố gì đó ngày 5/8 (chi tiết: http://genk.vn/khach-hang-vietcombank-bat-ngo-bi-dung-dich-vu-smart-otp-20160812155956876.chn)

Thế nhưng dùng SmartOTP và SmartOTP không bị ngưng như bài báo trên thì nạn nhân vẫn chết vì cái SmartOTP này là app, mà lần đầu kích hoạt cũng qua 1 tin nhắn SMS. Và SMS thì vẫn có thể bị mất :v

Kịch bản 4: trang phishing lừa chị Hương nạn nhân nó yêu cầu chị nhập cả OTP luôn

Trang phishing trường hợp này là một trang giả mạo giao diện website VCB, theo suy đoán có thể hacker viết auto bot để tự động đăng nhập vô website VCB rồi kích hoạt VCB-MobileB@nking (để hack theo kịch bản 2). Lúc này (có thể) nạn nhân lầm cái mã VCB gửi là Token.

Kịch bản 5: có thể nạn nhân đồng bộ SMS vô Macbook rồi để Macbook ở đâu đó, ID và password trên trình duyệt như Safari, Chrome lưu sẵn.

Liệu hình thức nhận tin nhắn SMS có an toàn?

Có một sự thật là SMS không hề an toàn, hiện ở nước ngoài đã khai tử SMS OTP token từ lâu vì sự thiếu an toàn của nó. Hiện có một số cách hacker thường dùng để lấy cắp tin nhắn SMS:

1. Nạn nhân dùng smartphone bị dính trojan (hay RAT) trên smartphone. Máy iOS mà jailbreak là 100% cài được, máy Android độ bảo mật có phần kém hơn. Một số trojan Banking ở nước ngoài như Zeus … đã gây thiệt hại vài trăm triệu USD.

2. Hacker tấn công qua lỗi giao thức SS7 của hệ thống SMS. Nếu điều này xảy ra thì đây là lỗi của nhà mạng Telco (Viettel, Mobi, Vina…), lỗi này được công bố năm ngoái giúp hacker có thể chuyển hướng SMS bất kỳ của bất kỳ ai, cách khai thác lỗi này được công bố trên mạng. Như video demo dưới đây:

Hiện Việt Nam không có thống kê chính thức, nhưng nguồn tin khẳng định là Việt Nam cũng bị.

3. Hacker clone (nhân bản) SIM của nạn nhân, thường sẽ bằng các cách sau:

– Dễ nhất là tiếp cận nạn nhân, lấy cái SIM ra cắm vào thiết bị đọc rồi clone ra 1 SIM trắng. Đây là cách mà iPhone 2G đời đầu được unlock, lúc ấy các tay bẻ khóa đã lấy dữ liệu SIM của VN ghép vô dữ liệu SIM của AT&T để unlock

– Dùng thiết bị tấn công từ xa hack thẳng vô giao thức GSM để sniff SMS hay nghe lén điện thoại. Trên mạng cũng có hướng dẫn https://www.evilsocket.net/2016/03/31/how-to-build-your-own-rogue-gsm-bts-for-fun-and-profit/

Nhìn chung không phải tự nhiên mà Edward Snowden cảnh báo là nếu muốn nói chuyện an toàn thì nên dùng các công nghệ gọi điện thoại, gửi tin qua nền Internet mà có mã hóa 2 chiều.

– Cướp SIM bằng cách thủ pháp Social Engineering: thường là đánh lừa trung tâm chăm sóc khách hàng của nhà mạng. Quy trình xác minh khi khách hàng làm lại SIM ở các trung tâm chăm sóc khách hàng thường khá lỏng lẻo. Họ chỉ yêu cầu CMND và 5 số điện thoại gần nhất mà số dt cần khôi phục liên lạc gần đây.

Kiểm tra CMND thì có thể vượt qua khá dễ nếu mua SIM ngoài tiệm và không đăng kí chính chủ, thường thì nhân viên CSKH cũng không quan tâm mà chỉ quét lại để lưu.

Kiểm tra 5 số điện thoại thì chỉ việc đi vòng vòng mượn bạn bè, thậm chí giả khổ ngồi lề đường mượn dt nhá máy, nhắn tin cho số cần lấy.

Thành công thì có, nhưng hậu quả là SIM chính chủ bị hủy do tự dưng mất sóng và máy báo lỗi “Unable Register Network”

– Hacker tấn công nhà mạng hay là kiếm được người cung cấp dịch vụ, thông qua hệ thống quản lý nhà mạng để tạo thêm 1 SIM thứ 2 nhưng cùng 1 số điện thoại.

Cách tự bảo vệ bản thân: dùng thiết bị sinh mã OTP thay cho SMS

Anh Hong Phuc chia sẻ: toàn bộ các OTP của ngân hàng của anh dùng thiết bị phần cứng sinh OTP Token, không dùng SMS. Còn các dịch vụ mạng như Gmail có dùng OTP cho xác thực 2 lớp thì dùng Google Authentication như bộ sinh OTP chuẩn và an toàn. Máy iPhone cài app Google Authentication thì cũng không Jailbreak, thực hiện cập nhật thường xuyên, máy này cũng dấu rất kỹ, chỉ dùng để sinh OTP.