Google đã nỗ lực để ngăn chặn malware khỏi Play Store, nhưng nhiều ứng dụng đã vượt qua bộ quét và tiếp cận người dùng.

Hai ứng dụng trên Play Store đã bị phát hiện bởi các nhà nghiên cứu bảo mật trong nhóm Trend Micro. Đây là các ứng dụng chứa mác độc tống tiền người dùng.

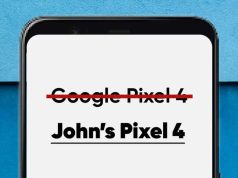

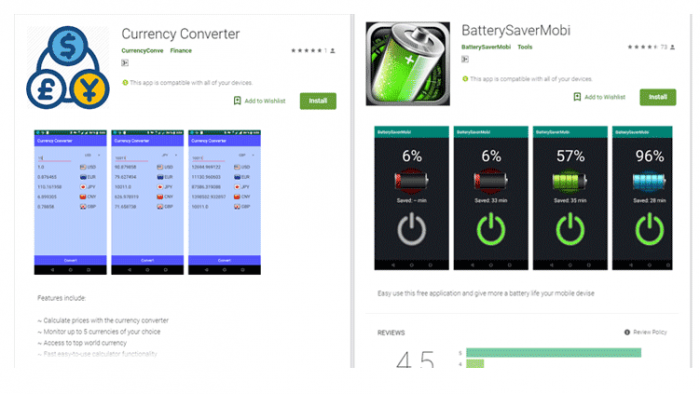

Các malware có dạng như một ứng dụng trao đổi tiền ảo tên Currency Converter và BatterySaverMobi. Cả hai đều dùng cảm biến chuyển động để tiếp nhận dữ liệu đầu vào từ người dùng Android để theo dõi họ trước khi cài đặt loại trojan tống tiền có tên Anubis.

Điều đáng ngờ là các ứng dụng độc hại bị phát hiện đều có lượng lớn đánh giá năm sao. Kẻ xấu đã dùng các mánh thông minh thay vì các kỹ thuật thông thường để tránh bị quét. Đội nghiên cứu đã phát hiện bằng cách sử dụng trình giả lập hạn chế cảm biến.

Trong một báo cáo mới được công khai, các nhà nghiên cứu cho biết: “Khi người dùng di chuyển, thiết bị sẽ khởi tạo dữ liệu từ cảm biến chuyển động. Kẻ phát triển mã độc đã giả sử rằng sandbox – cơ chế phân tách chương trình đang chạy dùng để dò malware – là một trình giả lập không có cảm biến, điều này khiến bộ quét không tạo được dữ liệu chuyển động. Nếu trường hợp này đúng, kẻ xấu có thể xác định môi trường sandbox vận hành bằng cách kiểm tra dữ liệu trong cảm biến”.

Sau khi tải, phần mềm độc hại dùng cảm biến chuyển động trên thiết bị để xác định trạng thái của người dùng. Nếu họ và thiết bị đứng yên, mã độc sẽ không chạy.

Ngay khi xác định được dữ liệu từ cảm biến, malware sẽ khởi chạy mã độc lừa nạn nhân tải hoặc cài đặt ứng dụng Anubis với hệ thống cập nhật không có thực được giả mạo với ghi chú “stable version of Android”.

Nếu người dùng chấp thuận hệ thống cập nhật giả, trình thả malware được tích hợp dùng các yêu cầu kèm những phản hồi hợp pháp thông qua Twitter hay Telegram để kết nối với máy chủ điều khiển và kiểm soát (C&C). Sau đó thiết bị sẽ tải trojan tống tiền Anubis.

Các nhà nghiên cứu giải thích: “Một trong những cách mà tin tặc giấu máy chủ độc hại là mã hóa trong Telegram và Twitter phiên bản web. Bộ thả malware sẽ yêu cầu hai nền tảng khi đã tin tưởng thiết bị, sau đó ghi vào máy chủ C&C rồi kiểm tra lệnh với yêu cầu bằng phương thức HTTP POST. Nếu máy chủ phản hồi bằng lệnh APK kèm liên kết tải, Anubis sẽ được chạy ngầm trong nền thiết bị”.

Khi đã khởi chạy, Anubis sẽ theo dõi danh tính tài khoản ngân hàng của nạn nhân bằng keylogger hoặc chụp ảnh màn hình khi nhập thông tin của họ.

Thông thường, trojan sẽ tung màn hình giả đè lên trang đăng nhập của ứng dụng ngân hàng để đánh cắp danh tính.

Theo các nhà nghiên cứu, phiên bản mới nhất của Anubis xuất hiện tại 93 quốc gia khác nhau, nhắm đến ít nhất 377 loại hình ứng dụng tài chính để trích xuất các thông tin tài khoản.

Loại trojan mới này ngoài ra còn chiếm quyền truy cập vào danh bạ và vị trí, thực hiện cuộc gọi, gửi tin nhắn spam cho các liên hệ, thậm chí là ghi lại âm thanh hay thay đổi bộ nhớ ngoài của thiết bị.

Google đã xóa hai ứng dụng trên Play Store, nhưng có thể vẫn còn các phần mềm độc hại khác đang tồn tại trên kho ứng dụng. Cách tốt nhất để người dùng giữ an toàn cho chính mình là luôn cẩn thận, không cho phép các ứng dụng kiểm soát quá nhiều thông tin trên thiết bị.

Theo The Hacker News