Sau khi tung hoành trên các máy tính chạy Windows trong những năm vừa qua, giờ đây các tin tặc bắt đầu tỏ ra hứng thú với các máy tính Mac. Vụ tấn công đầu tiên trên các tài liệu Word có nền tảng macro trên các máy Mac vừa qua là minh chứng cho điều này.

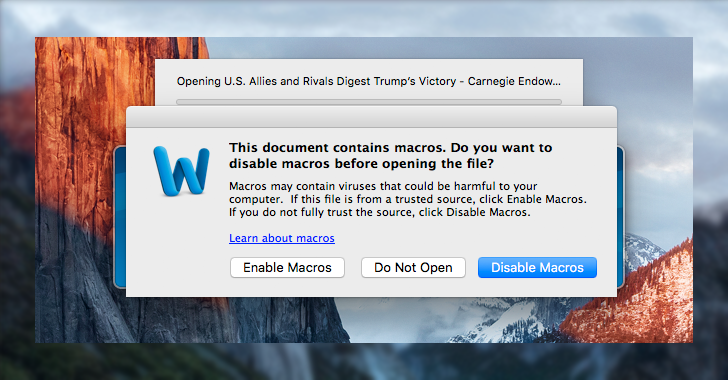

Trở lại thập niên 90 của thế kỷ trước, khi khái niệm Macro còn phổ biến đến mức bạn có thể quen thuộc khi mở các tài liệu Word mà có hộp thoại cảnh báo “Warning: This document contains macros” (Cảnh báo: Tài liệu này có chứa marco)

Macro là một chuỗi lệnh và hành động giúp tự động hóa một số tác vụ. Các ứng dụng văn phòng Microsoft Office hỗ trợ macro được viết bằng chương trình Visual Basic for Applications (VBA), nhưng nó có thể bị lợi dụng để chạy các lệnh độc hại như tự động cài malware vào máy tính cá nhân. Cho đến nay, các tin tặc đã khéo léo sử dụng kẽ hở này để tấn công vào cái máy tính chạy hệ điều hành Windows.

Tuy nhiên, các nhà nghiên cứu bảo mật đã lần đầu tiên phát hiện hacker đang lợi dụng lổ hổng của macro để cài malware lên máy tính Mac và ăn cắp dữ liệu của người dùng – một kỹ thuật cổ điển thường được dùng trên Windows.

Thủ đoạn được các tin tặc sử dụng là bẫy người dùng mở các tập tin Word bị nhiễm độc rồi chạy các lệnh macro độc hại lên máy tính. Một trong những tập tin Word nhiễm độc được phát hiện có tên là “U.S. Allies and Rivals Digest Trump’s Victory – Carnegie Endowment for International Peace.docm.”

Tuy nhiên, khi chúng ta click vào tập tin bị nhiễm độc thì hệ điều hành MacOS luôn luôn mở hộp thoại hỏi người dùng có cho phép chạy macro cho tập tin này không. Việc từ chối khởi chạy macro có thể giữ máy tính bạn trong an toàn, nhưng nếu bạn cho phép macro được kích hoạt thì nó sẽ thực thi một tác vụ được mã hóa và viết bằng ngôn ngữ Python. Tác vụ này sẽ tự động tải về các malware đã được định sẵn, cho phép các tin tặc truy cập được webcam, lịch sử duyệt web, mật khẩu và mã hóa bàn phím.

Theo một bài blog được đăng lên tuần này bởi Patrick Wardle, giám đốc nghiên cứu bảo mật của Synack, ngôn ngữ Python giống như EmPyre – một mã nguồn mở Mac mà những doanh nghiệp sử dụng Linux khai thác.

“Đó là môt giải pháp công nghệ lạc hậu, nhưng nó được lạm dụng như một ngôn ngữ hợp pháp, vì thế nó sẽ không bị hỏng hoặc tràn bộ nhớ, và nó không còn được cập nhật các bản vá lỗi nữa”, Wardle chia sẻ.

Wardle đã theo dõi các địa chỉ từ tập tin Word bị nhiễm độc và phát hiện nó được phát tán từ nước Nga, các địa chỉ IP này đã từng có lịch sử thực hiện các hoạt động tấn công lừa đảo qua mạng.

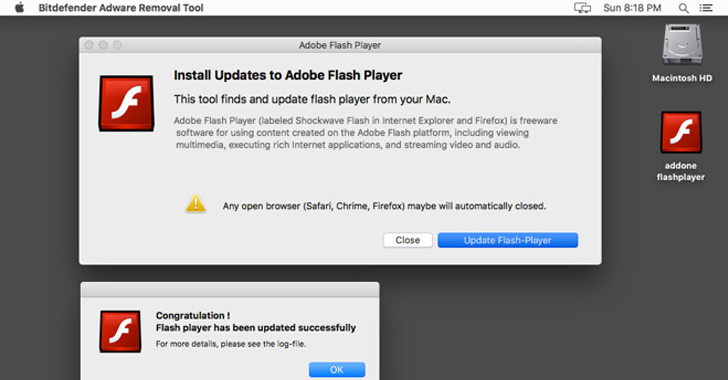

Ngoài ra cũng có một cuộc tấn công mạng tới người dùng được phát hiện trong tuần này. Cuộc tấn công này cũng dựa trên tiêu chuẩn của nền tảng Windows, nó bẫy người dùng tải về các bản cập nhật giả mạo nhằm mục đích thu thập chìa khoá giữ nhiều mật khẩu (keychain), tài khoản người dùng, mật khẩu và các dữ liệu nhạy cảm khác.

MacDownloader là một trong những virus cực kỳ khó chịu. Nó giả dạng là một bản cập nhật của Adobe Flash và BitDefender Adware Removal Tool (ứng dụng chính hãng chuyên gỡ các quảng cáo cài cắm) gây khó chịu và phiền phức tới nhiều người dùng.

Những gì mà hacker muốn là một khi người dùng dù bấm “đồng ý” hay “từ chối” cập nhật một hoặc cả hai phần mềm trên thì các malware sẽ được bật đèn xanh xâm nhập vào máy tính, thu thập những thông tin nhạy cảm của người dùng và gửi về kẻ tấn công.

Các nhà nghiên cứu cũng chỉ ra rằng hầu hết các malware trên hệ điều hành MacOS chủ yếu nhắm vào nền công nghiệp quốc phòng. Cách tốt nhất để tránh những cuộc tấn công như thế này là người dùng chỉ cần từ chối quyền kích hoạt macro khi mở một tài liệu Word đáng ngờ và tránh tải phần mềm từ bên thứ ba từ App Store hoặc các trang web không tin cậy.

Theo: The Hacker News