Trong vài tháng qua, hàng ngàn thiết bị Android đã bị nhiễm phải mã độc Xhelper có khả năng tự cài đặt lại trên thiết bị, kể cả khi người dùng đã xóa và khởi động lại hệ thống.

Chỉ trong vòng sáu tháng, mã độc Xhelper đã lây nhiễm hơn 45.000 thiết bị Android và vẫn còn đang tiếp tục phát tán. Theo hãng bảo mật Symantec, phần mềm độc hại này lây lan trên ít nhất 2.400 thiết bị mỗi tháng.

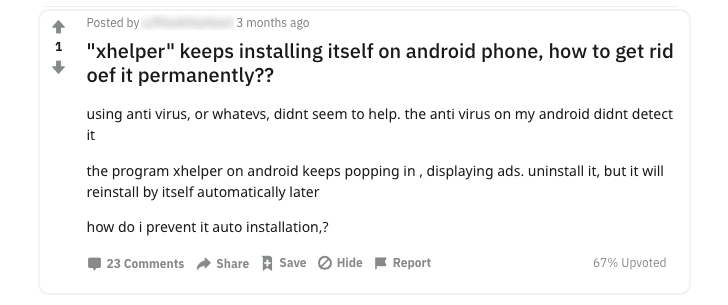

Nhưng người dùng bị ảnh hưởng đã chia sẻ trên các diễn đàn trực tuyến rằng mã độc Xhelper tự động cài đặt lại trên điện thoại bị nhiễm mỗi ngày. Họ đã cố gắng thử mọi cách như xóa sạch điện thoại, khởi động lại hệ thống nhưng vẫn không khả thi. Một số người cho rằng mã độc Xhelper được cài sẵn trên những dòng điện thoại Trung Quốc, đồng thời khuyên mọi người đừng nên mua thiết bị giá rẻ từ những thương hiệu không tiếng tăm.

Nguồn gốc của mã độc Xhelper

Hiện các nhà nghiên cứu chưa tìm thấy nguồn gốc phát tán loại mã độc này. Tuy nhiên, Symatec nghi ngờ mã độc đã được cài sẵn trên hệ thống Android của một số dòng điện thoại nhất định.

Các chuyên gia của Symantec cho biết họ không tìm thấy bất kỳ ứng dụng nào chứa mã độc Xhelper trên hệ thống Google Play Store. Họ nghĩ rằng phần mềm độc hại này được phân phối từ nhiều kênh khác nhau và có nguồn gốc không xác định.

“Các ứng dụng độc hại được cài đặt thường xuyên trên một số dòng điện thoại nhất định. Vì vậy, chúng tôi tin rằng những kẻ tấn công đang tập trung vào vài thương hiệu cụ thể”, Symantec viết trong báo cáo.

Trong báo cáo của công ty bảo mật Malwarebytes công bố hai tháng trước, các nhà nghiên cứu tin rằng mã độc Xhelper được phát tán trong quá trình “điều hướng trang web” hoặc từ “những trang web mờ ám”, khiến người dùng tải ứng dụng từ nguồn bên thứ ba không đáng tin cậy.

Mã độc Xhelper hoạt động như thế nào?

Sau khi cài đặt, Xhelper không cung cấp giao diện người dùng thông thường mà hoạt đọng như một thành phần ứng dụng, không hiển thị trên trình khởi chạy phần mềm để tránh bị người dùng phát hiện.

Để tự khởi chạy, Xhelper dựa vào một số sự kiện bên ngoài do người dùng kích hoạt, ví dụ như kết nối hoặc ngắt kết nối thiết bị bị nhiễm khỏi nguồn điện, khởi động lại thiết bị, cài đặt hoặc gỡ cài đặt ứng dụng.

Sau khi khởi động, Xhelper sẽ kết nối với máy chủ để điều khiển và kiểm soát từ xa hệ thống qua một kênh được mã hóa, sau đó tải xuống những dữ liệu vận chuyển bổ sung (additional payload) như Dropper, Clicker, Rootkit trên các thiết bị Android bị nhiễm.

Các nhà nghiên cứu tin rằng mã độc được lưu trữ trên máy chủ C&C rất lớn và đa dạng chức năng. Vì vậy, những kẻ tấn công nhiều tùy chọn như đánh cắp dữ liệu hoặc thậm chí giành toàn quyền điều khiển thiết bị.

Các chuyên gia bảo mật tin rằng mã nguồn của Xhelper vẫn đang tiếp tục phát triển, vì một số biến thể cũ đã được biến đổi, bổ sung đầy đủ chức năng hơn.

Mã độc Xhelper chủ yếu nhắm vào những đối tượng người dùng Android ở Ấn Độ, Mỹ và Nga. Dù nhiều sản phẩm chống virus trên Android có thể phát hiện ra ứng dụng độc hại này, nhưng lại không thể xóa vĩnh viễn hoặc ngăn phần mềm tự cài đặt lại trên các thiết bị bị nhiễm.

Người dùng phải làm gì?

Vì nguồn gốc của mã độc Xhelper vẫn chưa rõ ràng, người dùng Android được khuyến cáo thực hiện các biện pháp phòng ngừa như sau:

- Luôn cập nhật thiết bị và ứng dụng

- Tránh tải xuống những ứng dụng có nguồn gốc không rõ ràng

- Luôn chú ý đến quyền ứng dụng yêu cầu

- Thường xuyên sao lưu dữ liệu

- Cài đặt phần mềm chống virus để bảo vệ thiết bị chống lại những mối đe dọa tượng tự.

Theo The Hacker News