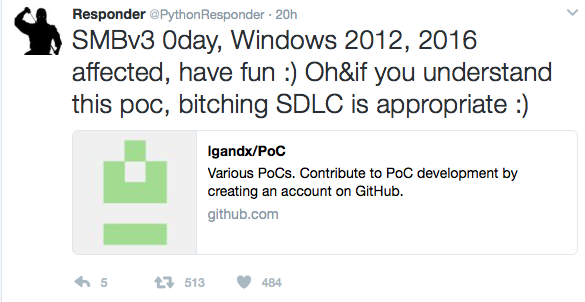

Một nhà nghiên cứu bảo mật mới đây đã công bố rộng rãi một lỗi Zero-Day tồn tại trên Windows 10, Windows 8.1 và bản Server, lỗi này đã được báo Microsoft vào 3 tháng trước nhưng hãng vẫn chưa vá nó.

Một lỗi Zero Day mới nằm ở thành phần bộ nhớ nằm trong việc thực hiện giao thức mạng SMB (Server Message Block), có thể giúp kẻ tấn công từ xa có thể điều khiển và làm treo hệ thống bằng kiểu tấn công từ chối dịch vụ.

Lỗ hổng Zero Day là thuật ngữ chỉ những lỗ hổng bảo mật chưa được công bố, hoặc đã công bố chưa được khắc phục. Lỗi Zero Day đặc biệt nguy hiểm vì khi công bố rộng rãi, hacker có thể thông qua đó biết cách khai thác, từ đó có thể tạo thành làn sóng tấn công vào các mục tiêu trọng yếu của doanh nghiệp hoặc chính phủ.

Ở trường hợp lỗi Zero Day của dịch vụ SMB trên Windows 10, US-CERT cho biết điểm yếu này cũng có thể bị khai thác để thực thi mã nhằm nâng quyền hạn trên hệ thống Windows, nhưng Microsoft không khẳng định thông tin này. Hãng còn tỏ ra khá xem nhẹ vấn đề này bằng thông báo:

“Windows là nền tảng duy nhất cam kết với khách hàng trong việc điều tra vấn đề an ninh được báo cáo, và chủ động cập nhật các thiết bị bị ảnh hưởng càng sớm càng tốt. Chúng tôi khuyến cáo khách hàng sử dụng Windows 10 và trình duyệt Microsoft Edge để bảo vệ tốt nhất.” Tuy nhiên, một bằng chứng cho việc có thể thực thi khai thác lỗi này trên Windows 10 của nhà nghiên cứu bảo mật Laurent Gaffie lại không cần mục tiêu phải sử dụng trình duyệt.

Lỗ hổng sai lạc bộ nhớ nằm trong cách thức mà Windows xử lý luồng SMB khiến nó có thể bị khai thác bởi hacker, kẻ tấn công chỉ cần lừa nạn nhân để kết nối với một máy chủ SMB độc hại bằng các thủ thuật social engineering.

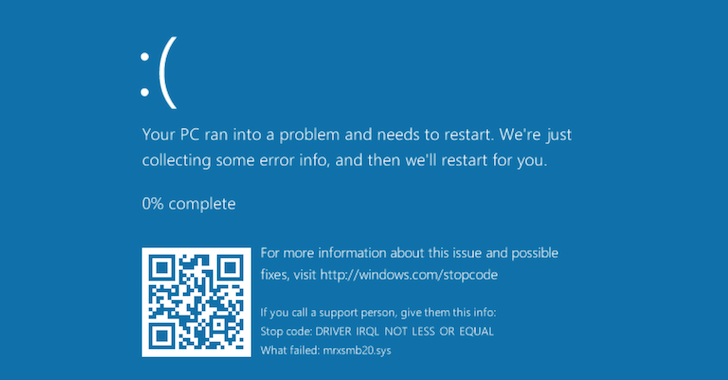

“Windows đã không xử lý đúng cách một phản ứng máy chủ có chứa quá nhiều byte theo cấu trúc được xác định trong cơ cấu trả về SMB2 TREE_CONNECT,” CERT cho biết. “Bằng cách kết nối đến một máy chủ SMB độc hại, một hệ thống Windows bị lỗi Zero-Day này có thể sụp đổ (xuất hiện màn hình xanh – BSOD) trong mrxsmb20.sys.” Kể từ khi mã khai thác được công khai cho tất cả mọi người và không có bản vá chính thức từ Microsoft, tất cả người dùng Windows gần như đang bị phơi nhiễm trước những cuộc tấn công vào thời điểm này.

TheHackerNews khuyến cáo trước khi nhận được bản vá từ Microsoft, người dùng có thể tạm thời ngăn bị khai thác bằng việc chặn các kết nối SMB ra bên ngoài (đóng các cổng TCP 139, 445, cổng UDP 137 và 138). Lỗi này được hệ thống đánh giá lỗ hổng bảo mật CVSS (Common Vulnerability Scoring System) cho điểm ở mức 7,8, đạt mức Critical (nguy hiểm). Mã khai thác đã được công bố trên GitHub.

Theo TheHackerNews