Một dạng trojan tống tiền nổi tiếng từ khoảng mười năm trước đã được cập nhật với những kỹ thuật mới để đánh cắp dữ liệu và mật khẩu.

Loại trojan này có tên Ursnif, loại malware tống tiền phổ biến trên Windows được triển khai bởi nhiều tội phạm mạng. Mã nguồn phát triển đã hoạt động từ khoảng năm 2007 khi phát tán lần đầu ở dạng trojan Gozi.

Mã nguồn của Gozi được tiết lộ vào năm 2010 với nhiều phiên bản malware khác nhau nhắm đến các mục tiêu ngân hàng. Ursnif là bản được sử dụng thành công nhất, vẫn được cải tiến và triển khai trong suốt 12 năm kể từ lần đầu xuất hiện.

Các nhà nghiên cứu tại Cisco Talos đã phát hiện ra chiến dịch phát tán Ursnif mới nhất được thực hiện ở nhiều dạng malware trong những email phishing với nhiều tập tin độc hại đính kèm. Trong trường hợp này, người dùng sẽ được yêu cầu mở tập tin bên trong bằng Microsoft Word. Đây là một mẹo lừa người dùng kích hoạt các macro, làm cho nhiều đoạn mã xáo trộn được thực thi khiến hệ thống bị xâm nhập bởi malware.

Tuy nhiên, Ursnif không được tải trực tiếp từ nguồn độc hại, mà các mã chạy lệnh PowerShell. Ở lần chạy thứ hai sẽ tải lệnh thực thi Ursnif để kiểm soát thư mục AppData trên máy người dùng. Bằng cách này, hoạt động vi phạm sẽ khó bị phát hiện, làm tăng khả năng xâm nhập thành công. Dù Cisco Talos phát hiện ra chiến dịch ngay sau khi áp dụng công cụ của họ và ngăn chặn được cuộc tấn công, sự xâm nhập rất khó nhận ra với lưu lượng truy cập thông thường.

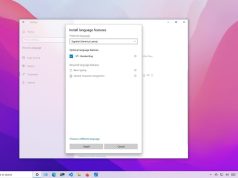

Nếu Ursnif có được quyền kiểm soát thư mục AppData, loại trojan này sẽ dùng lệnh WMIC để thực thi lệnh PowerShell, cuối cùng là khởi chạy chương trình truy xuất và đưa malware vào hệ thống.

Sau khi cài đặt thành công, Ursnif sẽ đưa yêu cầu đến máy chủ kiểm soát, với dữ liệu trong tập tin CAB đã được nén trước khi ra khỏi máy, cung cấp cho kẻ tấn công phương tiện đánh cắp thông tin ngân hàng hay tài khoản.

Ursnif thường xuyên được cập nhật với các kỹ thuật tấn công mới. Cisco Talos đã đăng tải một số thông tin chi tiết về loại malware này trong phân tích của họ.

Theo Zdnet