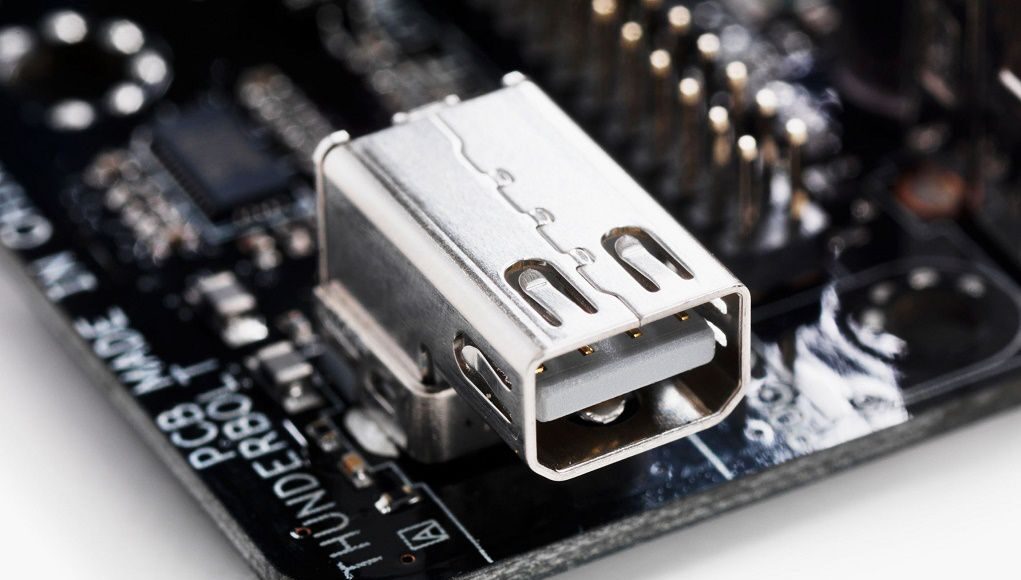

Björn Ruytenberg, nhà nghiên cứu bảo mật tại Đại học Công nghệ Eindhoven, vừa phát hiện một số lỗ hổng trong chuẩn kết nối Thunderbolt cho phép tin tặc truy cập vào dữ liệu trong ổ cứng máy tính chỉ trong 5 phút, ngay cả khi thiết bị đang bị khóa bằng mật khẩu.

Theo Wired, những lỗ hổng này ảnh hưởng đến tất cả máy tính được trang bị cổng Thunderbolt sản xuất trước năm 2019 và một số dòng sau đó. Để khai thác lỗ hổng tin tặc cần tiếp xúc vật lý vào máy tính Windows hoặc Linux, nhưng về mặt lý thuyết hắn chỉ cần mất 5 phút để có thể truy cập tất cả dữ liệu dù thiết bị đang bị khóa, cài mật khẩu phức tạp và có ổ cứng được mã hóa. Chi phí cho toàn bộ quá trình tấn công chỉ mất khoảng 400 USD. Nghiêm trọng hơn, nhà nghiên cứu bảo mật cho biết lỗ hổng không thể vá bằng phần mềm, nhà sản xuất cần phải thiết kế lại phần cứng mới có thể khắc phục hoàn toàn.

Các dòng máy Mac của Apple đã tích hợp chuẩn kết nối Thunderbolt từ năm 2011, nhưng theo các chuyên gia, những thiết bị chạy macOS ít bị ảnh hưởng bởi lỗ hổng này hơn. Thay vào đó, hệ thống macOS dễ bị tấn công tương tự như lỗ hổng BadUSB xuất hiện năm 2014. Trong đó, lỗ hổng cho phép thiết bị USB bị nhiễm chiếm quyền kiểm soát máy tính, đánh cắp dữ liệu hoặc theo dõi người dùng.

Björn Ruytenberg đã đăng một video về cách thức tấn công.

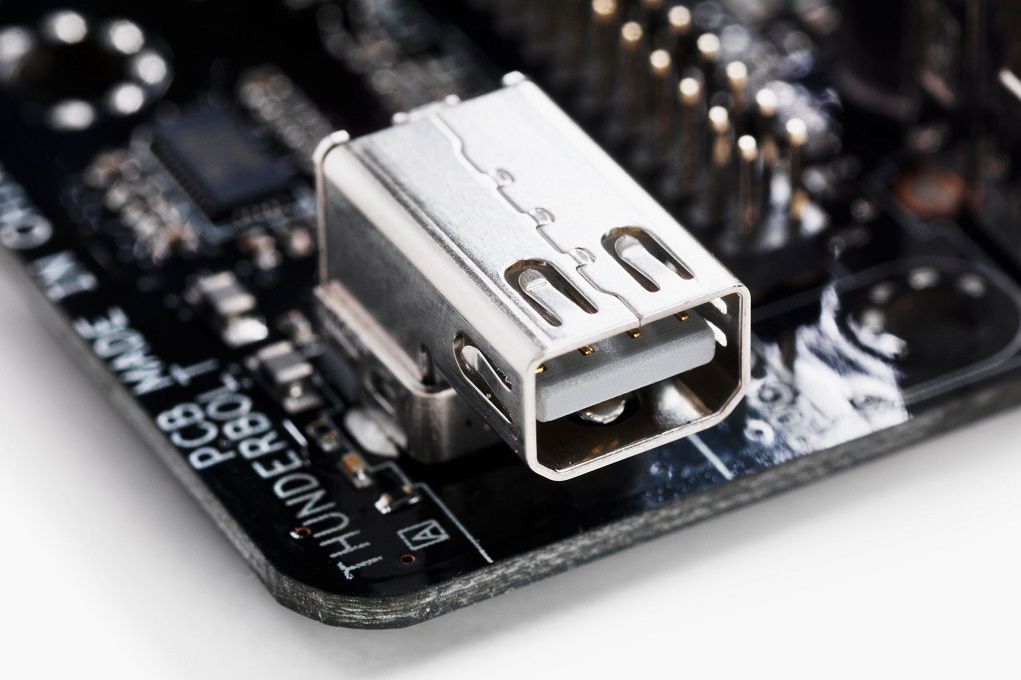

Trong video, chuyên gia đã gỡ bỏ vỏ mặt đáy của chiếc laptop Lenovo ThinkPad được bảo vệ bằng mật khẩu, rồi gắn vào đó một thiết bị được lập trình SPI (Serial Peripheral Interface) để kết nối với bộ điều khiển cổng Thunderbolt thông qua kẹp SOP8. Toàn bộ quá trình diễn ra chưa đến 5 phút.

Theo The Verge, công nghệ Thunderbolt của Intel vốn dựa vào việc truy cập trực tiếp vào bộ nhớ máy tính để cung cấp tốc độ trao đổi dữ liệu nhanh hơn. Tuy nhiên, đây không phải lần đầu tiên chuẩn kết nối này bị nghi ngờ về tính bảo mật. Năm 2019, các nhà chuyên gia bảo mật từng công bố lỗ hổng Thunderclap, lợi dụng cổng USB-C hay DisplayPort để xâm nhập vào thiết bị. Nhiều ý kiến cho rằng chính vì những lỗ hổng bảo mật này mà Microsoft không trang bị chuẩn kết nối Thunderbolt cho các thiết bị Surface.

Trong bài đăng chính thức trên blog, Intel tuyên bố những lỗ hổng kể trên không mới và đã được khắc phục trong những bản phát hành hệ điều hành từ năm ngoái. Tuy nhiên, theo Wired, hệ thống bảo mật Kernel Direct Memory Access (Truy cập bộ nhớ trực tiếp vào chương trình cốt lõi – Kernel DMA) chưa được triển khai rộng rãi. Theo các nhà nghiên cứu, chỉ có một số máy tính xách tay HP và Lenovo được áp dụng cơ chế bảo mật này, chưa có bất kỳ máy tính nào của Dell được bảo vệ. Trong email gửi The Verge, đại diện Dell phản bác thông tin này, đồng thời cho biết từ năm 2019 tất cả laptop Dell đều được trang bị hệ thống bảo vệ Kernel DMA khi bật SecureBoot.

Cuối cùng, Ruytenberg cho biết hiện tại cách duy nhất để bảo vệ thiết bị khỏi hình thức tấn công này là vô hiệu hóa cổng Thunderbolt trong BIOS máy tính, sau đó bật tính năng mã hóa ổ cứng và tắt máy khi không sử dụng. Ngoài ra, nhà nghiên cứu còn phát triển phần mềm Spycheck để kiểm tra liệu thiết bị có dễ bị tấn công không.

Công nghệ Thunderbolt 3 đã được áp dụng vào thông số kỹ thuật của chuẩn kết nối USB 4. Vì vậy, theo các nhà nghiên cứu, bộ điều khiển và thiết bị ngoại vi được trang bị kết nối USB 4 cũng có nguy cơ chứa lỗ hổng, cần phải kiểm tra kỹ trước khi phát hành rộng rãi.