Các nhà nghiên cứu an ninh mạng ESET vừa phát hiện lỗ hổng Kr00k khá nghiêm trọng, nằm trong chip Wi-Fi do Broadcom và Cypress sản xuất.

Đây là hai trong số các loại chipset Wi-Fi phổ biến nhất thế giới, cung cấp năng lượng cho hầu hết thiết bị thông minh, từ laptop, smartphone, tablet, bộ định tuyến, loa và nhiều thiết bị IoT khác.

Lỗ hổng này được đặt tên là Kr00k, có mã hiệu CVE-2019-15126. Tin tặc có thể khai thác lỗ hổng để chặn và giải mã một số lưu lượng truy cập mạng Wi-Fi (dựa trên các kết nối WPA2).

Các nhà nghiên cứu ESET cho biết họ đã thử nghiệm và nhận thấy một số thiết bị khách (client device) của Amazon (Echo, Kindle), Apple (iPhone, iPad, MacBook), Google (Nexus), Samsung (Galaxy), Raspberry (Pi 3), Xiaomi (RedMi) cùng các điểm truy cập của Asus và Huawei đều dễ bị tổn thương bởi lỗ hổng Kr00k. Trong thông cáo báo chí, ESET ước đoán có hơn một tỷ thiết bị bị tổn thương bởi lỗ hổng Kr00k, thậm chí có thể nhiều hơn.

Lỗ hổng Kr00k là gì?

Về mặt kỹ thuật, Kr00k chỉ là một lỗi, tương tự như nhiều lỗi khác, được phát hiện hàng ngày trong phần mềm mà chúng ta thường sử dụng. Điểm khác biệt là lỗ hổng Kr00k tác động đến quá trình mã hóa được sử dụng để bảo mật gói dữ liệu được gửi qua kết nối Wi-Fi.

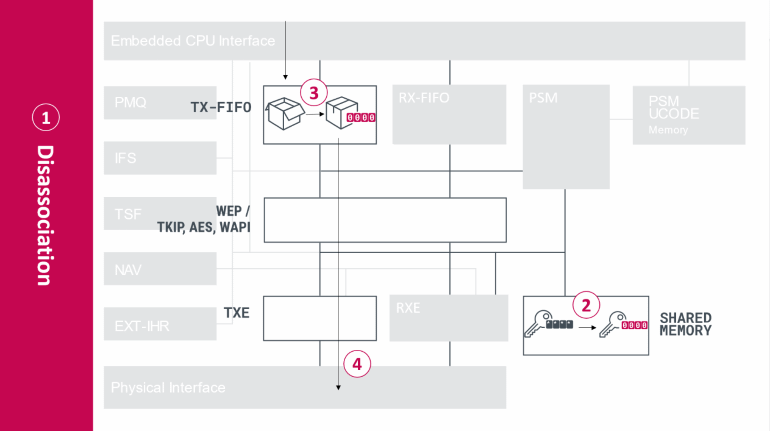

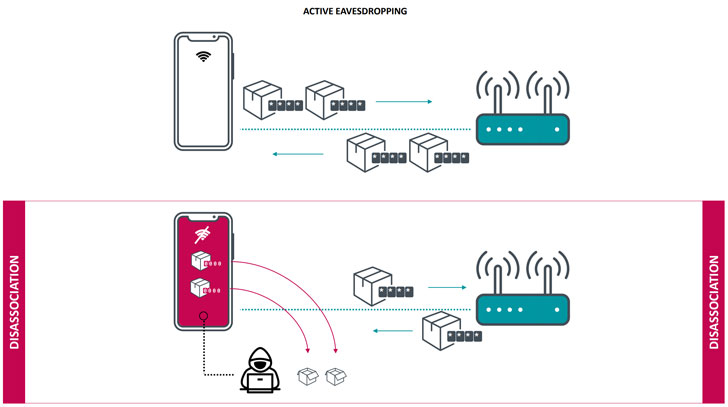

Thông thường, những gói dữ liệu này được mã hóa bằng một khoá (key) duy nhất, phụ thuộc vào mật khẩu Wi-Fi của người dùng. Tuy nhiên, theo các nhà nghiên cứu ESET, đối với chip Wi-Fi Broadcom và Cypress, khóa này được đặt lại về giá trị không trong quá trình phân tách (disassociation).

Quá trình phân tách xảy ra trong kết nối Wi-Fi, chỉ việc ngắt kết nối tạm thời do tín hiệu Wi-Fi thấp. Những thiết bị Wi-Fi thường phân tách nhiều lần trong ngày, được cấu hình tự động để kết nối lại trước khi bị ngắt.

Các nhà nghiên cứu ESET cho biết tin tặc có thể buộc những thiết bị ở trạng thái phân tách kéo dài, sau đó tiếp nhận gói Wi-Fi dành cho thiết bị bị tấn công và sử dụng lỗ hổng Kr00k để giải mã lưu lượng Wi-Fi bằng khóa all-zero.

Kịch bản này giúp tin tặc chủ động chặn và giải mã các gói Wi-Fi thường được đánh giá là an toàn. Tin vui là lỗ hổng Kr00k chỉ ảnh hưởng đến các kết nối Wi-Fi sử dụng giao thức bảo mật Wi-Fi WPA2-Personal hoặc WPA2-Enterprise, với mã hóa AES-CCMP. Nghĩa là nếu đang sử dụng thiết bị có chipset Broadcom hoặc Cypress, người dùng có thể tự bảo vệ khỏi các cuộc tấn công bằng cách sử dụng giao thức xác thực Wi-Fi WPA3 mới.

Đã có bản vá cho hầu hết thiết bị

Nhiều tháng nay, ESET đã âm thầm tiết lộ lỗi Kr00k cho Boadcom, Cypress và tất cả doanh nghiệp bị ảnh hưởng khác. Công ty cho biết vào thời điểm bài viết này xuất bản thì hầu hết các thiết bị đều đã nhận được bản vá bảo mật.

Người dùng có thể kiểm tra thiết bị đã nhận được bản vá Kr00k chưa bằng cách xem các thay đổi hệ điều hành / firmware của máy để biết các bản sửa lỗi đối với CVE-2019–15126.

Lỗ hổng Krook dễ khắc phục hơn KRACK

Nhìn chung lỗ hổng Kr00k dễ bảo vệ hơn so với KRACK. KRACK là lỗ hổng lớn ảnh hưởng đến giao thức Wi-Fi WPA2, buộc hầu hết nhà cung cấp thiết bị phải chuyển sang sử dụng WPA3 theo mặc định.

Dragonblood, cuộc tấn công KRACK mới bị phát hiện gần đây, có khả năng tác động đến một số kết nối WPA3 mới hơn. Tuy nhiên, Dragonblood không ảnh hưởng đến toàn bộ hệ sinh thái Wi-Fi như cuộc tấn công KRACK ban đầu đã làm.

Các nhà nghiên cứu ESET cho biết họ đã phát hiện ra lỗ hổng Kr00k khi theo dõi tác động của cuộc tấn công KRACK. Tuy nhiên, hai lỗ hổng KRACK và Kr00K lại không được xem là giống nhau.