Kaspersky cho biết ScarCruft tạo được mã độc có khả năng nhận ra và tấn công các thiết bị kết nối Bluetooth.

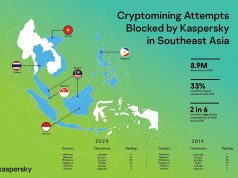

Kaspersky Lab cho biết vừa phát hiện ScarCruft đang tạo ra và thử nghiệm nhiều công cụ và kỹ thuật mới, đồng thời mở rộng cả phạm vi và lượng thông tin thu thập được từ nạn nhân.

Cuộc tấn công có chủ đích (APT) của ScarCruft được cho là được nhà nước tài trợ và thường nhắm vào các thực thể chính phủ và những công ty có liên quan đến bán đảo Triều Tiên, với mục đích tìm kiếm thông tin nhằm phục vụ lợi ích chính trị. Trong những hoạt động mới nhất được phát hiện bởi Kaspersky Lab, có tín hiệu cho thấy các nhóm hacker đang phát triển và thử nghiệm những khai thác lỗ hổng bảo mật mới, dành nhiều quan tâm hơn cho dữ liệu từ các thiết bị di động và tích cực điều chỉnh các công cụ và dịch vụ để phục vụ hoạt động tấn công mạng của mình.

Tương tự những cuộc tấn công APT khác, cuộc tấn công của ScarCruft diễn ra dưới dạng spear-phishing hoặc với sự thỏa hiệp của những trang web chiến lược – hay còn được gọi là thủ đoạn tấn công “watering-hole” attacks – sử dụng phương thức khai thác lỗ hổng bảo mật hoặc những thủ thuật khác nhằm tiêm mã độc vào thiết bị của khách truy cập. Giai đoạn đầu, mã độc này có khả năng qua mặt UAC (User Account Control) trên Windows, cho phép nó thực hiện nhiệm vụ tiếp theo với các đặc quyền cao hơn, như sử dụng mã code thường được sử dụng trong tổ chức với mục đích kiểm tra thâm nhập hợp pháp.

Để tránh bị phát hiện ở cấp độ mạng, phần mềm độc hại sử dụng chức năng ẩn mã độc trong tập tin hình ảnh. Giai đoạn cuối liên quan đến việc cài đặt một cửa hậu dựa trên dịch vụ đám mây được gọi là ROKRAT. Cửa hậu thu thập một loạt thông tin từ hệ thống và thiết bị của nạn nhân và có thể chuyển tiếp thông tin đến bốn dịch vụ đám mây: Box, Dropbox, pCloud và Yandex.Disk.

Các nhà nghiên cứu của Kaspersky Lab cũng đã phát hiện ScarCruft dành mối quan tâm rất lớn trong việc đánh cắp dữ liệu từ thiết bị di động, cũng như phần mềm độc hại phát tán mã độc thông qua thiết bị sử dụng API Bluetooth trên Windows.

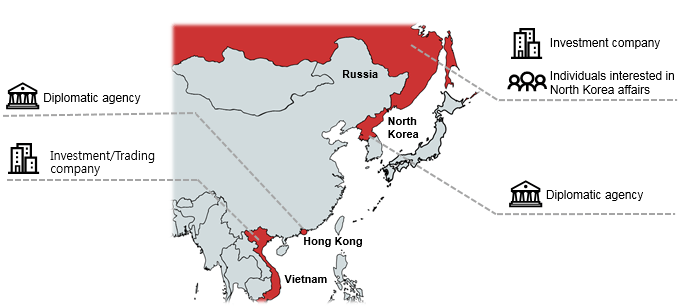

Dựa trên dữ liệu từ xa, nạn nhân của chiến dịch này bao gồm các công ty đầu tư và thương mại ở Việt Nam và Nga có mối liên kết với Triều Tiên và các tổ chức ngoại giao ở Hồng Kông và Bắc Triều Tiên. Một nạn nhân ở Nga bị ScarCruft tấn công cũng được phát hiện đã bị nhóm DarkHotel xuất phát từ Hàn Quốc tấn công trước đó.

Ông Seongsu Park, nhà nghiên cứu bảo mật cấp cao, Nhóm Nghiên cứu và Phân tích toàn cầu mối đe dọa (GReAT), Kaspersky Lab cho biết: “Đây không phải là lần đầu tiên chúng tôi nhận thấy ScarCruft và DarkHotel có hoạt động chồng chéo nhau. Chúng có điểm chung về mục tiêu, lợi ích, nhưng được trang bị công cụ, kỹ thuật và quy trình rất khác nhau. ScarCruft hành động thận trọng, nhưng bản thân nó thể hiện là nhóm hacker có mức độ tinh vi cao, tích cực phát triển và triển khai các công cụ tấn công mới. Chúng tôi cho rằng ScarCruft sẽ tiếp tục hoạt động mạnh trong tương lai.”

Tất cả các sản phẩm của Kaspersky Lab đều có khả năng phát hiện và ngăn chặn thành công các mối đe dọa này. Để tránh trở thành nạn nhân của cuộc tấn công có chủ đích, các nhà nghiên cứu của Kaspersky Lab khuyên người dùng nên thực hiện các biện pháp sau:

- Cung cấp cho Trung tâm điều hành an ninh (SOC – Security Operation Center) các thông tin đe dọa mạng mới nhất để họ luôn cập nhật những công cụ và kỹ thuật được tội phạm mạng đang sử dụng.

- Để phát hiện, điều tra và khắc phục kịp thời những đe dọa mạng điểm cuối, hãy triển khai các giải pháp EDR như Kaspersky Endpoint Detection and Response.

- Ngoài việc áp dụng phương pháp bảo vệ điểm cuối thiết yếu, hãy triển khai giải pháp bảo mật giúp công ty phát hiện các mối đe dọa tinh vi ở giai đoạn đầu, chẳng hạn như Kaspersky Anti Targeted Attack Platform.

- Vì nhiều cuộc tấn công có chủ đích bắt đầu bằng lừa đảo qua nền tảng mạng xã hội, hãy chú trọng đến hoạt động đào tạo nâng cao nhận thức bảo mật và rèn luyện các kỹ năng thực tế, như thông qua chương trình Kaspersky Automated Security Awareness Platform.

Theo Kaspersky Lab