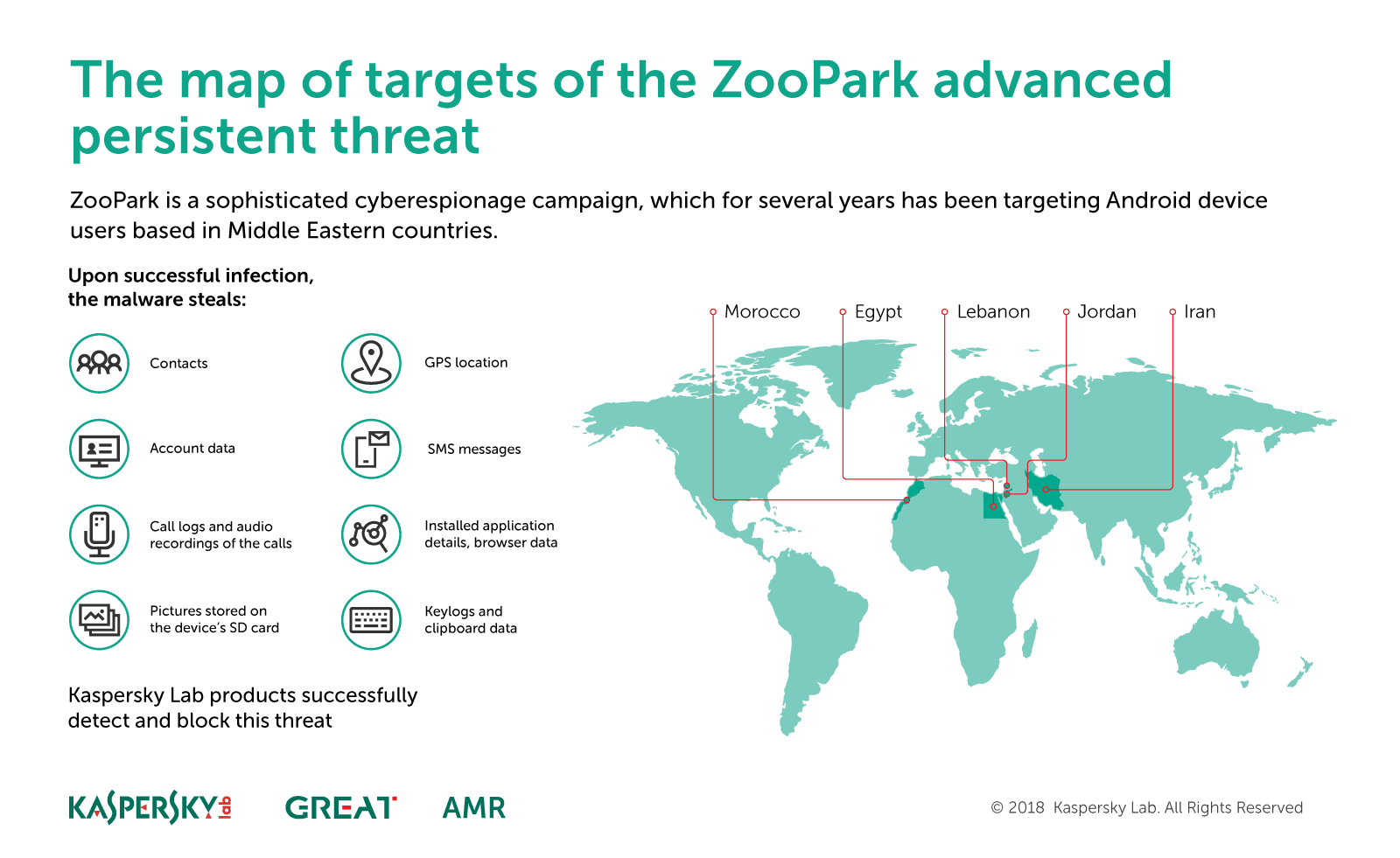

Các nhà nghiên cứu tại Kaspersky Lab vừa phát hiện nhóm gián điệp mạng tinh vi mang tên ZooPark, nhắm tới người dùng Android ở các nước Trung Đông, phần lớn ở Iran trong nhiều năm qua.

Sử dụng các trang web hợp pháp như một công cụ lây nhiễm, các chiến dịch này có thể được chính phủ hậu thuẫn và nhắm đến các tổ chức chính trị cũng như nhiều mục tiêu khác trong khu vực.

Khi trao đổi dữ liệu về các mối đe dọa, các nhà nghiên cứu tại Kaspersky Lab đã nhận được một dữ liệu tương đồng với một mẫu phần mềm độc hại trên Android. Thoạt đầu, mọi thứ đều rất bình thường vì nó chỉ là một công cụ gián điệp đơn giản.

Tuy nhiên, tên của nó lại không hề bình thường: Referendum Kurdistan.apk. Vì vậy Kaspersky Lab đã đào sâu hơn và phát hiện một phiên bản khác của cùng một ứng dụng nhưng lại tinh vi hơn.

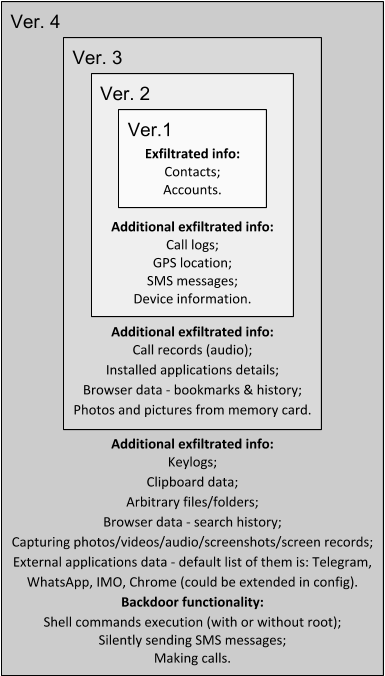

Một số ứng dụng độc hại đang được phát tán từ các trang web tin tức và chính trị phổ biến tại khu vực Trung Đông giả mạo là ứng dụng hợp pháp như ‘TelegramGroups’ và ‘Alnaharegypt news’ đã được phát hiện có liên quan đến một số quốc gia Trung Đông. Khi lây nhiễm thành công, phần mềm độc hại cung cấp cho kẻ tấn công các khả năng:

- Đánh cắp thông tin

- Danh bạ

- Thông tin tài khoản, cuộc gọi và ghi âm cuộc gọi

- Hình ảnh lưu trên thẻ nhớ thiết bị

- Định vị GPS, tin nhắn

- Các ứng dụng đã cài đặt, thông tin trình duyệt

- Thao tác bàn phím và dữ liệu khay nhớ tạm

- Chức năng backdoor: bí mật gửi tin nhắn và thực hiện cuộc gọi, thực hiện lệnh Shell.

Một chức năng độc hại khác nhắm vào các ứng dụng nhắn tin như Telegram, WhatsApp IMO; trình duyệt web (Chrome) và một số ứng dụng khác. Nó cho phép phần mềm độc hại đánh cắp các cơ sở dữ liệu của các ứng dụng bị tấn công. Ví dụ: với trình duyệt web, thông tin người dùng lưu trên các trang web khác cũng có thể bị đánh cắp.

Dựa trên kết quả điều tra, kẻ đứng sau các phần mềm độc hại này nhắm vào người dùng cá nhân tại Ai Cập, Jordan, Morocco, Lebanon và Iran. Hơn nữa, dựa vào tin tức mà những kẻ tấn công dùng để dụ dỗ nạn nhân cài đặt phần mềm độc hại, những người ủng hộ người Kurd và các thành viên của Cơ quan Cứu trợ và Hoạt động của Liên hợp quốc tại Amman nằm trong số những nạn nhân tiềm năng của ZooPark.

Alexey Firsh, Chuyên gia Bảo mật tại Kaspersky Lab chia sẻ: “Càng ngày càng nhiều người sử dụng thiết bị di động làm thiết bị liên lạc chính hoặc duy nhất. Và chắc chắn điều này đã được các kẻ tấn công chú ý đến, những kẻ đang xây dựng bộ công cụ theo dõi người dùng di động, nhất là khi chúng được chính phủ hậu thuẫn,. Việc ZooPark chủ động theo dõi các mục tiêu ở các nước Trung Đông là một ví dụ điển hình và chắc chắn nó không phải cái tên duy nhất”.

Các nhà nghiên cứu tại Kaspersky Lab đã phát hiện ít nhất 4 thế hệ của phần mềm gián điệp ZooPark hoạt động từ năm 2015. Hiện tại vẫn chưa chắc chắn được kẻ đứng sau ZooPark là ai nhưng dựa trên những thông tin được công bố thì dữ liệu hệ thống C&C của ZooPark được phát hiện tại Iran.

Các sản phẩm của Kaspersky Lab đã phát hiện và ngăn chặn thành công mối đe dọa này.