Nhà nghiên cứu bảo mật Ronald Eikenberg (Đức) vừa phát hiện lỗ hổng trên phần mềm bảo mật Kaspersky Antivirus. Trong đó có một số nhận dạng liên kết người dùng với những trang web họ từng truy cập trong 4 năm qua. Đồng thời cho phép các trang web đó và một số dịch vụ bên thứ ba theo dõi người dùng – ngay cả khi thiết bị đã được chặn hoặc xóa cookie.

Hiện nay, sự thành công của hầu hết công ty tiếp thị, dịch vụ quảng cáo và phân tích dữ liệu đều dựa trên việc theo dõi người dùng, xác định danh tính, lập hồ sơ sở thích của họ để cung cấp quảng cáo đúng mục tiêu. Đa số thông tin này đều được thu thập dựa trên cookie của bên thứ ba (đặt trên một tên miền khác với tên miền người dùng đang duyệt). Các công ty như Google và Facebook sẽ thu thập dấu vân tay để theo dõi hoạt động của bạn từ trang web này sang website khác.

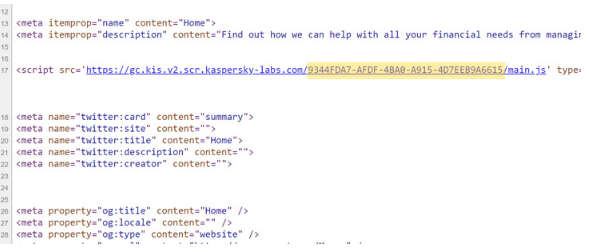

Lỗ hổng bảo mật được báo cáo có tên mã CVE-2019-8286, tồn tại trên module quét URL tích hợp trong phần mềm chống virus Kaspersky URL Advisor. Thông thường, giải pháp bảo mật Kaspersky Internet sẽ đưa tập tin JavaScript được lưu trữ từ xa trực tiếp vào mã HTML của tất cả trang web người dùng truy cập trên mọi trình duyệt – ngay cả trong chế độ ẩn danh – để kiểm tra xem trang đó có thuộc danh sách đáng ngờ hoặc địa chỉ web lừa đảo hay không.

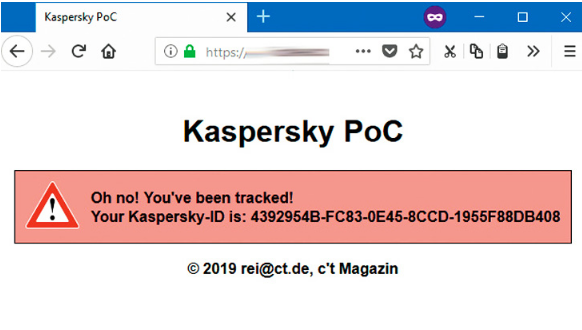

Hầu hết giải pháp bảo mật Internet hiện nay đều giám sát những trang web chứa nội dung độc hại theo cùng một cách. Tuy nhiên, Eikenberg nhận thấy URL của tập tin JavaScript này chứa một chuỗi duy nhất cho mọi người dùng Kaspersky. Đây là một loại UUID (Mã định danh duy nhất toàn cầu) rất dễ bị các trang web, dịch vụ phân tích và quảng cáo của bên thứ ba khác nắm bắt. Điều này khiến quyền riêng tư của người dùng có nguy cơ bị xâm phạm.

Đây là một ý tưởng khá tệ, vì các tập lệnh khác chạy trong context của tên miền có thể truy cập mã HTML bất cứ lúc nào và chèn Kaspersky ID vào đó. Nghĩa là trang web chỉ cần đọc Kaspersky ID và theo dõi người dùng. Mặt khác, nghiên cứu cho thấy ID vẫn tồn tại và không thay đổi sau vài ngày. Cho thấy ID có thể được gán vĩnh viễn cho một máy tính cụ thể.

Tháng trước Kaspersky đã thừa nhận lỗ hổng bảo mật này và vá lỗi bằng cách gán giá trị không đổi (FD126C42-EBFA-4E12-B309-BB3FDD723AC1) cho mọi người dùng thay vì sử dụng UUID trong URL JavaScript.

Tuy nhiên, Kaspersky URL Advisor vẫn cho phép các trang web và dịch vụ bên thứ ba tìm hiểu xem khách hàng có cài đặt phần mềm Kaspersky trên hệ thống hay không. Theo Eikenberg, tính năng này vẫn có thể bị những kẻ lừa đảo và tội phạm mạng lợi dụng.

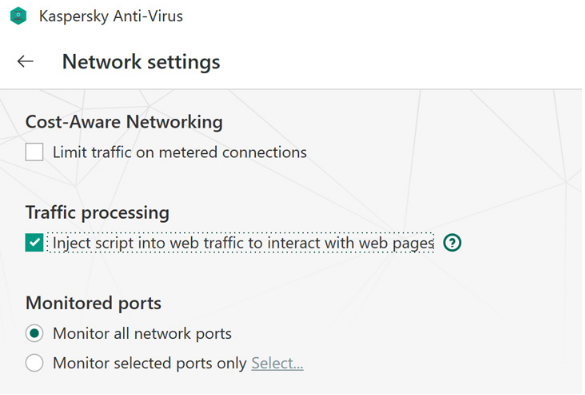

Các bản cập nhật của Kaspersky Antivirus, Internet Security, Total Security, Free Antivirus và Small Office Security đã được gửi tới khách hàng bị ảnh hưởng. Tuy nhiên, nếu người dùng muốn tắt tính năng theo dõi này hoàn toàn thì có thể vô hiệu hóa URL Advisor bằng cách truy cập vào Setting > Additional > Network, sau đó bỏ chọn Traffic processing như màn hình dưới đây.

Theo The Hacker News

Cập nhật trả lời từ Kaspersky:

Kaspersky mới đây đã có phản hồi sau khi bài được đăng tải, Techsign.in xin trích lại:

Theo thông tin đã được đăng tải tại Techsignin – Phần mềm Kaspersky Antivirus chứa lỗ hổng bảo mật theo dõi người dùng, Kaspersky đã có phản hồi chính thức về sự việc này:

“Kaspersky đã thay đổi quy trình kiểm tra hoạt động độc hại của trang web bằng cách loại bỏ hoạt động sử dụng mã định danh duy nhất cho các yêu cầu GET. Thay đổi này được thực hiện sau khi Ronald Eikenberg thông báo cho chúng tôi rằng việc sử dụng định danh duy nhất cho các yêu cầu GET có thể dẫn đến khả năng tiết lộ thông tin cá nhân của người dùng.

Sau khi tiến hành nghiên cứu, chúng tôi đã kết luận rằng việc theo dõi người dùng như vậy về mặt lý thuyết là có thể thực hiện. Tuy nhiên, trên thực tế nguy cơ này rất khó xảy ra do tính phức tạp và lợi nhuận thấp đối với tội phạm mạng. Hiện tại, chúng tôi vẫn đang không ngừng cải thiện công nghệ và sản phẩm của mình, với kết quả là sự thay đổi trong quy trình này.

Chúng tôi chân thành cảm ơn Ronald Eikenberg vì đã thông tin cho Kaspersky.”

“Kaspersky has changed the process of checking web pages for malicious activity by removing the usage of unique identifiers for the GET requests. This change was made after Ronald Eikenberg reported to us that using unique identifiers for the GET requests can potentially lead to the disclosure of a user’s personal information.

After our internal research, we have concluded that such scenarios of user’s privacy compromise are theoretically possible but are unlikely to be carried out in practice, due to their complexity and low profitability for cybercriminals. Nevertheless, we are constantly working on improving our technologies and products, resulting in a change in this process.

We’d like to thank Ronald Eikenberg for reporting this to us.”