Tại hội nghị bảo mật DEF CON đang diễn ra tại Las Vegas (Mỹ), các nhà nghiên cứu thuộc công ty an ninh mạng Eclypsium vừa báo cáo một số lỗi phổ biến đặc biệt nghiêm trọng trong hơn 40 trình điều khiển Windows khác nhau.

Cụ thể, những trình điều khiển (driver) này chứa những đoạn mã lỗi hoặc lỗ hổng phổ biến, rất dễ bị tin tặc khai thác để thực hiện các cuộc tấn công leo thang đặc quyền, từ đó chiếm quyền điều khiển hệ thống từ xa. Nghiêm trọng hơn, tất cả driver trong báo cáo đều đã được chứng nhận bởi Microsoft.

Danh sách các công ty bị ảnh hưởng gồm những nhà cung cấp BIOS lớn và một số nhà sản xuất phần cứng tên tuổi như ASUS, Huawei, Intel, NVIDIA và Toshiba… Eclypsium cảnh báo những trình điều khiển này ảnh hưởng trên tất cả phiên bản Windows khiến hàng triệu người dùng có thể gặp rủi ro.

Các driver lỗi có thể cấp cho ứng dụng độc hại những đặc quyền kenel (kernel privilege) ở cấp độ người dùng, sau đó dần chiếm quyền truy cập trực tiếp vào firmware và phần cứng. Nếu mã độc được cài trực tiếp vào firmware thì ngay cả khi cài đặt lại hệ điều hành cũng không thể loại bỏ hoàn toàn những phần mềm độc hại này khỏi hệ thống.

Eclypsium giải thích: “Tất cả lỗ hổng được tìm thấy đều cho phép driver hoạt động như một proxy để thực thi quyền truy cập với đặc quyền cao vào tài nguyên phần cứng, ví dụ như có thể đọc/ghi dữ liệu vào không gian I/O của bộ xử lý (processor) và chipset, Model Specific Registers (MSR), Control Registers (CR), Debug Registers (DR), đặc biệt là bộ nhớ vật lý và bộ nhớ ảo kernel.

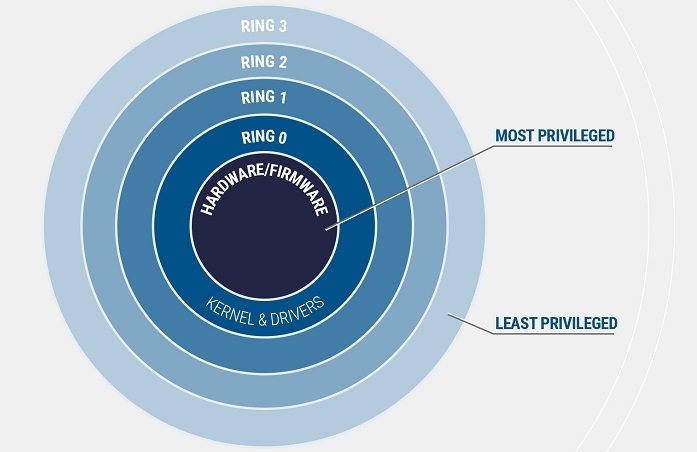

Đây là lỗ hổng leo thang đặc quyền, kẻ tấn công có thể lợi dụng lỗi này chuyển từ chế độ người dùng (Ring 3) sang chế độ kernel OS (Ring 0). Khái niệm về các vòng bảo vệ (protection rings) được mô tả trong hình ảnh minh họa dưới đây cho thấy càng vào sâu bên trong càng cần nhiều đặc quyền hệ thống hơn. Quan trọng là cả quản trị viên cũng chỉ có đặc quyền hoạt động tại Ring 3.

Khả năng truy cập vào kernel không chỉ mang lại cho tin tặc đặc quyền cao nhất có sẵn trong hệ điều hành, mà còn cấp quyền truy cập vào các giao diện phần cứng và firmware với những đặc quyền cao hơn – như firmware BIOS của hệ thống”.

Theo Eclypsium, driver thường là phương tiện cập nhật chương trình cơ sở nên không chỉ cung cấp những đặc quyền cần thiết, mà còn là cơ chế để thực hiện các thay đổi. Nếu trên hệ thống tồn tại một trình điều khiển dễ bị tấn công, ứng dụng độc hại chỉ cần tìm kiếm những driver này để nâng cao đặc quyền. Trong trường hợp ngược lại, ứng dụng độc hại có thể mang theo driver lỗi, nhưng cần quản trị viên cho phép mới được cài đặt lên hệ thống.

Nhà nghiên cứu chính tại Eclypsium – Mickey Shkatov – lưu ý: “Microsoft sẽ sử dụng tính năng HVCI (Tính toàn vẹn mã được thực thi bởi Hypervisor) cho các driver trong danh sách đen đã được báo cáo”. Tuy nhiên, tính năng này chỉ khả dụng trên các bộ xử lý Intel thế hệ thứ 7 trở lên. Trong trường hợp CPU cũ hoặc các bộ xử lý mới bị vô hiệu hóa HCVI, người dùng cần gỡ cài đặt những driver lỗi theo cách thủ công.

Microsoft cho biết: “Để khai thác những trình điều khiển Windows dễ bị tấn công, tin tặc cần phải xâm nhập vào máy tính nạn nhân”. Thông thường, hacker sẽ tấn công hệ thống ở chế độ người dùng (Ring 3) sau đó cố gắng chiếm quyền truy cập kernel.

Để bảo vệ hệ thống, Microsoft khuyến cáo người dùng nên sử dụng Kiểm soát ứng dụng Windows Defender chặn driver và những phần mềm chứa lỗ hổng. Ngoài ra, khách hàng có thể kích hoạt tính toàn vẹn bộ nhớ (memory integrity) cho các thiết bị có khả năng bị tấn công trong Windows Security để tự bảo vệ hệ thống.

Lưu ý, một số nhà cung cấp bị ảnh hưởng vẫn đang trong quá trình vá lỗi. Eclypsium đã công bố danh sách những nhà cung cấp đã cập nhật trình điều khiển Windows/ Ngoài ra, các nhà nghiên cứu cho biết sẽ sớm tải danh sách trình điều khiển Windows bị ảnh hưởng và hàm băm (hash) lên GitHub để hỗ trợ người dùng vô hiệu hóa những driver lỗi theo cách thủ công.

Theo Neowin