Các nhà nghiên cứu của trung tâm bảo mật Cisco Talos vừa phát hiện một hệ thống botnet đào tiền ảo mới, sử dụng một số phương thức khác nhau để xâm nhập và lây lan trên nhiều hệ thống máy tính. Trong đó có khai thác lỗ hổng EternalBlue trong giao thức SMB (Server Message Block) của Windows.

Các nhà nghiên cứu đặt tên cho hệ thống botnet này là Prometei, nhiều bằng chứng cho thấy tin tặc đã bắt đầu khai thác từ tháng Ba. Các chuyên gia bảo mật gọi đây là một chiến dịch tấn công phức tạp, dựa trên những phần mềm độc hại đa module. Mục tiêu của kẻ tấn công là “đào” tiền điện tử Monero (XMR) và chiếm quyền nhiều hệ thống để khai thác tối đa lợi nhuận.

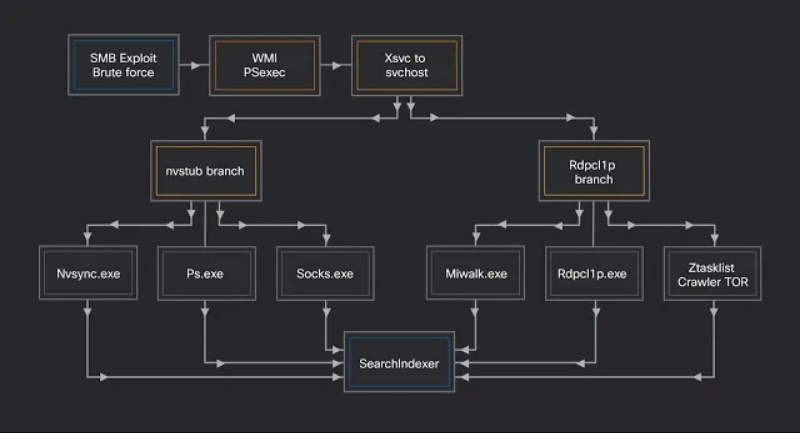

Để phát tán sang các máy tính trong mạng, tin tặc kết hợp botnet với các nhị phân LoLBin (living-off-the-land binary) như PsExec và WMI, khai thác giao thức SMB và những thông tin đăng nhập bị đánh cắp. Các nhà nghiên cứu đã thống kê được hơn 15 thành phần trong các cuộc tấn công Prometei, tất cả đều được quản lý bởi một module chính, chịu trách nhiệm mã hóa dữ liệu (RC4) trước khi gửi đến máy chủ C2 (command and control) thông qua HTTP.

“Ngoài việc tập trung vào việc phát tán mã độc, Prometei cũng tìm cách khôi phục mật khẩu quản trị. Những mật khẩu bị phát hiện sẽ được gửi đến máy chủ C2, sau đó được một số module sử dụng lại để xác thực mật khẩu trên các hệ thống khác bằng giao thức SMB và RDP”, theo Cisco Talos.

Theo dõi hoạt động của hệ thống botnet, các nhà nghiên cứu nhận thấy các module của nó được phân thành hai loại có mục đích khác biệt: một là khai thác tiền ảo (thả các công cụ khai thác, phát tán trên mạng), hai là chiếm quyền truy cập bằng cách đăng nhập bằng cách sử dụng SMB và RDP.

Vanja Svajcer, chuyên gia nghiên cứu phần mềm độc hại của Cisco Talos, nói rằng dù các chức năng và ngôn ngữ lập trình riêng biệt (C++ và .NET) trên những module này cho thấy có một bên khác đang lợi dụng mạng botnet, thì vẫn nhiều khả năng chỉ có một nhóm duy nhất đang thao túng toàn bộ.

Prometei đánh cắp mật khẩu bằng phiên bản Mimikatz (miwalk.exe) đã được chỉnh sửa lại. Sau khi thu thập, mật khẩu sẽ được chuyển đến module phân phối (rdpclip.exe) để phân tích cú pháp và xác thực qua phiên SMB.

Nếu thông tin đăng nhập sai, trình phân phối (spreader) sẽ khởi chạy một biến thể để khai thác lỗ hổng EternalBlue, sau đó phát tán và chạy module chính (svchost.exe). Svajcer nghĩ rằng tác giả của botnet có biết về lỗ hổng SMBGhost, nhưng chưa tìm thấy bằng chứng về việc khai thác.

Mã khai thác (payload) cuối cùng phát tán trên hệ thống bị xâm nhập là SearchIndexer.exe, phiên bản 5.5.3 của phần mềm đào tiền ảo Monero mã nguồn mở XMRig. Prometei không giống những botnet đào tiền ảo khác. Ngoài việc điều khiến các công cụ theo đúng mục đích của cuộc tấn công, Prometei còn có những thuộc tính lẩn tránh để chống bị phát hiện và phân tích.

Tác giả tạo ra botnet Prometei đã thêm các kỹ thuật obfuscation (làm rối) từ những phiên bản botnet đầu tiên, nhưng phát triển phức tạp hơn trong các biến thể sau này. Module chính lây lan trên mạng dưới nhiều tên (“xsvc.exe,” “zsvc.exe”), sử dụng những trình đóng gói khác nhau tùy thuộc vào tập tin ngoài để giải nén đúng cách.

Theo Vanja Svajcer, không chỉ làm cho việc phân tích thủ công trở nên khó khăn hơn, kỹ thuật chống phân tích cũng lẩn tránh tốt trong những hệ thống phân tích tự động. Ngoài ra, Prometei còn có thể giao tiếp với máy chủ C2 bằng cách sử dụng các proxy TOR hoặc I2P để nhận hướng dẫn và gửi dữ liệu đánh cắp. Các nhà nghiên cứu cho biết module chính cũng có thể được dùng như một trojan truy cập từ xa, dù chức năng chính là đào tiền ảo Monero và đánh cắp các ví Bitcoin.

Nạn nhân của chiến dịch botnet Prometei được phát hiện ở Mỹ, Brazil, Pakistan, Trung Quốc, Mexico và Chile. Chỉ trong vòng bốn tháng, tin tặc đã kiếm được hơn 5.000 USD, trung bình khoảng 1.250 USD mỗi tháng. Dựa trên những phương thức lây lan và module sử dụng để phát tán trên mạng, Svajcer tin rằng đứng sau Prometei là một nhà phát triển hệ thống botnet chuyên nghiệp ở Đông Âu.