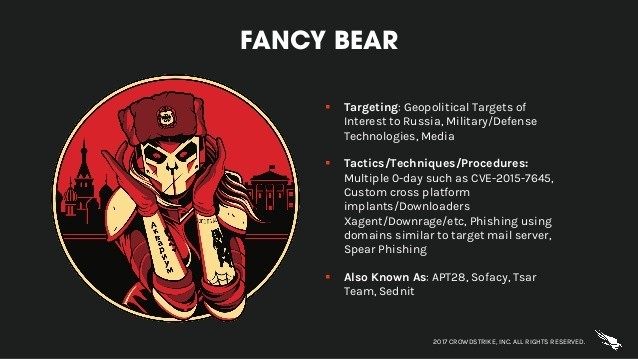

Fancy Bear là một nhóm hacker có liên quan đế chính phủ Nga còn được biết đến dưới cái tên APT28.

Năm ngoái, nhóm này đã hack vào Ủy ban dân chủ Quốc gia và tác động cuộc tranh cử của bà Clinton một cách rất khôn khéo. Hiện nhóm hacker này có vẻ như đang lợi dụng vụ tấn công của ISIS tuần trước vào thành phố New York để tiếp tục thâm nhập vào nhiều máy tính hơn nữa. Lần này, Fancy Bear đã sử dụng một lỗi mới phát hiện của chương trình Microsoft Office.

Vào thứ ba vừa qua, các nhà nghiên cứu tại McAfee cho biết họ đang theo dõi một chiến dịch lừa đảo trên mạng bắt nguồn từ nhóm hacker Nga. Các nhà nghiên cứu cho biết một tính năng của Microsoft Office là Dynamic Data Exchange (DDE) có thể bị lợi dụng để cài malware vào máy của nạn nhân khi họ mở tập tin Office bị lây nhiễm.

McAfee cho biết APT28 đã sử dụng lỗi này từ cuối tháng 10. Hiện tại nạn nhân của nhóm hacker này chủ yếu được phát hiện ở Đức và Pháp. Tuy nhiên, các chuyên gia cho biết Fancy Bear đã dụ nạn nhân click vào các liên kết với tên tập tin có liên quan đến Mỹ như: SabreGuardian – tên nhóm quân đội Hoa kỳ ở Đông Âu – hay tin tức liên quan đến vụ đâm xe làm 8 người chết tại Manhattan.

Nhóm hacker đã sử dụng các tin tức nóng hổi nhất để làm mồi dụ nạn nhân, Raj Samini – trưởng nhóm nghiên cứu tại McAfee cho biết. Ông nói các nhóm hacker được tài trợ bởi chính phủ rất hay sử dụng việc kết hợp các kỹ thuật mới và dùng tin tức để dụ nạn nhân. McAfee phát hiện Fancy Bear sử dụng lỗi DDE lần đầu vào 25/10 vừa qua, chỉ một tuần sau khi lỗi này được phát hiện là có thể bị lợi dụng để cài malware.

“Nhóm hacker đó rất tích cực trong việc lần mò, dò các lỗ hổng và kết hợp nó vào các chiến dịch mới; thời gian giữa những lần lỗi được công bố và thấy nó được sử dụng trong thực tế ngày càng ngắn đi,” Samani nói. “Nó cho thấy nhóm này rất tích cực trong cả việc nghiên cứu bảo mật lẫn ứng dụng vào thực tế”.

Tính năng DDE của Microsoft được thiết kế giúp các file của Office có thể được thêm vào liên kết dẫn đến các tập tin từ xa khác, giống như liên kết giữa các tài liệu vậy. Nhưng nó cũng có thể được dùng để cài malware vào máy của nạn nhân khi họ đơn giản chỉ là mở tài liệu, và sau đó là một thông báo vô hại rất thường thấy: “Do you want to update this document with the data from the linked files?”

Có vẻ như nhóm APT28 đã sử dụng kỹ thuật này để lây nhiễm malware cho bất kỳ ai click vào file đính kèm có tên kiểu như SabreGuard2017.docx hay IsisAttackInNewYork.docx. Kết hợp với việc sử dụng vài script PowerShell, Fancy Bear cài một malware có tên Seduploader vào máy của nạn nhân. Sau đó, nhóm này sẽ xác định xem nạn nhân có đáng khai thác không, trước khi cài thêm các phần mềm do thám khác vào máy như X-Agent hay Sedreco.

Cũng theo McAfee, malware mẫu, domain và máy chủ điều khiển malware và các nạn nhân của chúng đều dẫn tới nhóm APT28. Nhóm hacker này được cho rằng làm việc dưới quyền điều khiển của GRU – Cơ quan tình báo quân đội Nga. Nhóm hacker chính trị này có liên quan tới rất nhiều vụ việc, từ việc gây ảnh hưởng đến cuộc tranh cử của bà Clinton, chọc ngoáy vào Cơ quan chống Doping thế giới, tới việc sử dụng công cụ hack bị lộ của NSA để khai thác các khách hàng có tiềm năng tại các nước châu Âu.

Với việc nhóm hacker đang lợi dụng lỗ hổng DDE, Microsoft vẫn chưa có bất kỳ động thái nào để sửa lỗi. Theo một báo cáo bảo mật của Cyberscoop, Microsoft cho rằng DDE vẫn đang hoạt động rất đúng với tính năng của nó, đó không phải là lỗi. Microsoft hiện vẫn từ chối đưa ra bất kỳ bình luận nào.

Samani cho biết điều này có nghĩa là ngay cả các nhóm hacker được tài trợ bởi chính phủ cũng không nhất thiết phải sử dụng các lỗi “zero day” – các lỗi bí mật của phần mềm để thực hiện các cuộc tấn công. Thay vào đó, các hacker có kỹ thuật đởn giản chỉ cần học về các công nghệ mới, cùng với các mánh lừa đảo để dụ nạn nhân dính bẫy mà thôi.

“Chúng vẫn luôn cập nhật các nghiên cứu bảo mật mới nhất, và khi tìm ra những thứ như vừa rồi, chúng sẽ áp dụng vào các chiến dịch của chúng,” Samani nói. Và đó vẫn chưa phải là những thứ ghê gớm nhất mà các nhóm hacker có thể làm được.

Theo WIRED