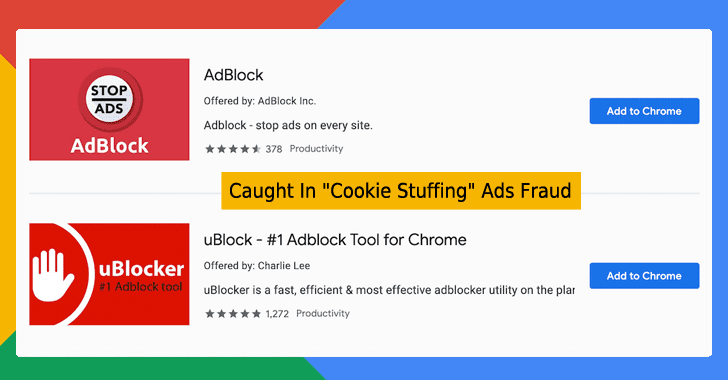

Các nhà nghiên cứu tại Adguard vừa phát hiện hai extension (tiện ích mở rộng) đã giả mạo hai trình chặn quảng cáo nổi tiếng AdBlock và uBlock Origin trên Chrome Web Store có hành vi gian lận quảng cáo.

Hai tiện ích này đã âm thầm bơm cookie (cookie stuffing) vào trình duyệt web của hàng triệu người dùng và kiếm tiền từ các chương trình giới thiệu.

Trên lý thuyết, extension thường bổ sung nhiều tính năng hữu ích cho trình duyệt web, giúp người dùng trải nghiệm dịch vụ trực tuyến hiệu quả hơn. Tuy nhiên thực tế những tiện ích này cũng mang lại không ít mối nguy cả về quyền riêng tư lẫn bảo mật dữ liệu người dùng.

Extension là thành phần yếu nhất trong mô hình bảo mật trình duyệt, nằm giữa ứng dụng trình duyệt và Internet. Tin tặc có thể lợi dụng một số lỗ hổng để tra cứu những trang web người dùng từng truy cập, sau đó chặn, sửa đổi và ngăn mọi yêu cầu dựa trên các tính năng của extension đó.

Có những extension từ đầu được tạo ra với mục đích xấu. Nhưng vài năm trở lại đây, nhiều báo báo cho thấy một số tiện ích phổ biến trên Chrome và Firefox sau khi có được một lượng người dùng nhất định mới bị “biến chất”, lừa đảo người dùng hoặc bị hacker tấn công để thu lợi bất chính.

Các nhà nghiên cứu tại hãng phần mềm Adguard vừa phát hiện hai extension giả mạo trình chặn quảng cáo nổi tiếng trên Chrome để hòng lừa người dùng tải về, đó là:

- AdBlock của AdBlock, Inc. – với hơn 800.000 người dùng.

- uBlock của Charlie Lee – hơn 850.000 người dùng.

AdBlock và uBlock hoạt động tương tự như các trình chặn quảng cáo khác, chuyên xóa quảng cáo khỏi những trang web người dùng truy cập. Tuy nhiên, các chuyên gia đã phát hiện hai extension này đã âm thầm bơm cookie vào trình duyệt, gian lận quảng cáo để thu lợi cho nhà phát triển.

Bơm cookie (Cookie Stuffing) là gì?

Cookie Stuffing, hay còn gọi là Cookie Drop, là một trong những phương thức lừa đảo phổ biến nhất hiện nay. Trong đó trang web hoặc extension sẽ bơm một số cookie liên kết vào trình duyệt web mà chưa được cho phép. Sau đó những cookie này sẽ theo dõi các hoạt động của người dùng, nếu họ mua hàng trực tuyến, người bơm cookie sẽ nhận được tiền hoa hồng doanh số. Ngoài hành vi gian lận quảng cáo, những kẻ lừa đảo còn đánh cắp thẻ tín dụng và đổ lỗi cho bên thứ ba.

Các nhà nghiên cứu phát hiện AdBlock và uBlock đã gửi yêu cầu tới URL những tên miền người dùng truy cập, nhằm nhận liên kết affiliate (liên kết tiếp thị) từ các trang web.

Hai extension, với hơn 1,6 triệu người dùng, đã bơm cookie của 300 trang web trong số 10.000 trang phổ biến nhất trên Alexa Top, gồm Teamviewer, Microsoft, Linkedin, AliExpress và booking.com… Theo ước tính, hoạt động này kiếm được hàng triệu USD mỗi tháng cho các nhà phát triển.

Khi kế hoạch này bị phát hiện, chủ các chương trình liên kết affiliate có thể dựa trên lệnh chuyển tiền để truy ra những người đứng sau vụ lừa đảo này. Các nhà nghiên cứu cho biết hai extension này hoạt động rất tinh vi, được trang bị một số cơ chế tự vệ. Ví dụ, nếu bảng điều khiển của nhà phát triển (developer console) mở, tiện ích sẽ lập tức ngừng hành vi gian lận.

Google đã xóa hai extension này khỏi Chrome Web Store

Trước đó Google đã nhận được nhiều báo cáo về việc các extension này dùng tên những tiện ích phổ biến khác để đánh lừa người dùng. Tuy nhiên vì chính sách của Google cho phép nhiều extension có cùng tên nên hãng đã không xóa hai tiện ích này khỏi Chrome Web Store.

Sau khi AdGuard báo cáo về hành vi gian lận quảng cáo của AdBlock và uBlock, Google đã tháo hai tiện ích này khỏi cửa hàng ứng dụng. Về cơ bản, extension có quyền truy cập tất cả trang web bạn từng mở và làm bất cứ điều gì, kể cả đánh cắp mật khẩu trực tuyến. Vì vậy, các chuyên gia bảo mật khuyến cáo người dùng nên sử dụng càng ít tiện ích mở rộng càng tốt và cần xem xét kỹ nhà phát triển uy tín trước khi quyết định cài đặt.

Theo The Hacker News