Các nhà nghiên cứu bảo mật vừa tiết lộ chi tiết về RAMBleed, một loại tấn công kênh bên (Side-channel attack) mới nhắm vào DRAM, có thể đánh cắp dữ liệu nhạy cảm của người dùng từ bộ nhớ máy tính.

RAMBleed có mã hiệu CVE-2019-0174, là loại tấn công kênh bên dựa vào bộ nhớ truy cập ngẫu nhiên động (DRAM), cho phép cài các phần mềm độc hại vào hệ thống để đọc bộ nhớ, đánh cắp dữ liệu nhạy cảm từ những tiến trình khác chạy trên cùng phần cứng. RAMBleed hoạt động dựa trên một lớp tấn công kênh bên khác tên Rowhammer, kỹ thuật này đã được trình diễn lần đầu tiên năm 2015 bởi nhóm Google Project Zero.

Nguyên nhân của các cuộc tấn công Rowhammer là do các tế bào lưu trữ trong chip DRAM được đặt gần nhau nhằm tăng dung lượng và giảm kích thước, khiến cho các tế bào dễ tương tác điện với nhau hơn. Nhiều nhà nghiên cứu đã chứng minh rằng việc liên tục truy cập vào những vị trí lưu trữ cụ thể trong bộ nhớ có thể gây ra hiện tượng lật bit – nghĩa là các bit trong hàng liền kề bị thay đổi giá trị từ 0 thành 1 và ngược lại.

Giới chuyên gia đã chứng minh những cú lật bit được khai thác để chiếm quyền hệ thống và đánh cắp dữ liệu. Các nhà nghiên cứu từ Đại học Michigan, Đại học Công nghệ Graz và Đại học Adelaide cho biết kẻ tấn công bị giới hạn đặc quyền sẽ sử dụng Rowhammer để suy luận ra các bit trong những hàng gần kề để khai thác dữ liệu trong nhân và nhiều quá trình khác.

Những cuộc tấn công Rowhammer trước đây thường dựa vào kênh bên (side-channel), liên quan đến những lần lật bit liện tục và có thể được giảm thiểu bằng bộ nhớ mã sửa lỗi ECC. Tuy nhiên, các nhà nghiên cứu cho biết RAMBleed sử dụng Rowhammer như một kênh đọc bên (read side-channel), không yêu cầu lật bit liên tục và có thể vượt qua ECC.

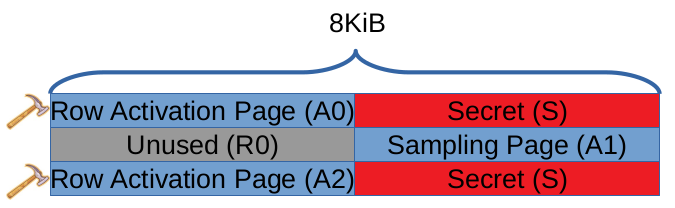

“Cách Rowhammer lật bit phụ thuộc vào dữ liệu, tức một bit có nhiều khả năng bị lật hơn khi các bit trên và dưới có điện tích trái dấu. Điều này sẽ tạo ra một kênh phụ thuộc dữ liệu, kẻ tấn công có thể suy ra giá trị của bit trong hàng gần đó bằng cách quan sát các bit bị lật trong hàng bộ nhớ của mình. Cuối cùng, có thể do dữ liệu của các hàng gần đó thuộc quy trình khác, sự rò rỉ này phá vỡ các ranh giới cách ly của hệ điều hành”, các nhà nghiên cứu cho biết.

“Để khai thác hiệu ứng này, chúng tôi đã phát triển các kỹ thuật xoa bóp bộ nhớ mới để cẩn thận đặt dữ liệu bí mật của nạn nhân vào các hàng bên trên và bên dưới hàng bộ nhớ của kẻ tấn công. Điều này làm cho các bit lật trong các hàng của kẻ tấn công phụ thuộc vào các giá trị của dữ liệu bí mật của nạn nhân. Kẻ tấn công sẽ sử dụng Rowhammer để lật bit trong bộ nhớ của mình và làm rò rỉ dữ liệu bí mật của nạn nhân”, các chuyên gia giải thích thêm.

Các nhà nghiên cứu đã chứng minh tác động của RAMBleed bằng cách tấn công OpenSSH và rò rỉ khóa RSA 2048 bit. Nghe có vẻ nghiêm trọng, nhưng OpenSSH chỉ là mục tiêu để thể hiện RAMBleed và chương trình này khó bị tổn thương hơn so với những phần mềm khác.

Kiểu tấn công RAMBleed nhắm vào các thiết bị sử dụng module bộ nhớ DDR3 và DDR4. “Chúng tôi nghi ngờ sẽ có nhiều loại máy tính dễ bị tấn công bởi RAMBleed”, các nhà nghiên cứu cho biết. Để giảm thiểu tác hại, chuyên gia khuyên người dùng nên nâng cấp các module bộ nhớ lên DDR4 khi bật TRR (targeted row refresh). Tính năng này không hoàn toàn chặn các cuộc tấn công của Rowhammer, nhưng sẽ khiến quá trình tấn công trở nên khó thực hiện hơn. Các nhà sản xuất bộ nhớ có thể giúp giảm thiểu vấn đề này bằng cách kiểm tra nghiêm ngặt hơn đối với những DIMM bị lỗi.

Chưa có bằng chứng nào cho thấy RAMBleed đã bị khai thác để đánh cắp dữ liệu người dùng. Tuy nhiên, các chuyên gia lưu ý rằng phần mềm bảo mật thương mại khó có thể phát hiện những loại tấn công này.

Theo Security Week