Xem nhanh

- Virus máy tính

- Morris

- Lịch sử của phần mềm độc hại

- Trojan

- Phần mềm gián điệp (Spyware)

- Phần mềm tống tiền (ransomware)

- Wiper

- Worm

- Phần mềm quảng cáo (Adware)

- Botnet

- Phần mềm đào tiền ảo

- Phần mềm độc hại lây lan bằng cách nào?

- Mã độc vô hình

- Mã độc xuất hiện trên hệ điều hành nào?

- Các loại mã độc trên điện thoại

- Phần mềm độc hại trên Android

- iPhone có bị dính mã độc không?

- Mã độc trên thiết bị IoT

- Làm thế nào để bảo vệ bạn trước các mã độc?

Phần mềm độc hại và các cuộc tấn công trên mạng là một trong những mối đe dọa lớn nhất Internet. Hiểu rõ về chúng giúp chúng ta tránh được các thiệt hại không đáng có.

Phần mềm độc hại hay còn gọi là mã độc, được phát triển bởi các tin tặc nhằm gây thiệt hại cho máy tính hoặc mạng mà bạn sẽ không hay biết gì. Thông thường người ta hay gọi các phần mềm này là “virus máy tính”, mặc dù thực tế có sự khác biệt khá lớn giữa chúng.

Virus máy tính

Nguồn gốc của virus máy tính được tranh luận khá sôi nổi: một số người cho rằng trường hợp đầu tiên là phần mềm độc hại được di chuyển từ máy chủ này sang máy chủ khác mà không được điều khiển bởi người dùng – xuất hiện đầu tiên vào đầu những năm 1970, khoảng 10 năm trước khi thuật ngữ “virus máy tính” được đặt ra bởi Giáo Sư Leonard M. Adleman, một nhà khoa học máy tính người Mỹ.

Con virus đầu tiên là Creeper chạy trên hệ điều hành Tenex, lây lan trên mạng ARPANET (Mạng Lưới Cơ Quan Dự Án Nghiên Cứu Cấp Cao) và nhảy từ hệ thống này sang hệ thống khác, hiển thị thông điệp “TÔI LÀ CREEPER: BẮT TÔI NẾU BẠN CÓ THỂ!” trên các máy bị nhiễm, rồi chuyển sang cho máy khác. Khi tìm thấy một máy tính mới thì nó tự xóa mình khỏi máy tính trước đó, có nghĩa là nó không có khả năng lây lan sang nhiều máy tính cùng một lúc.

Thực ra Creeper được tạo ra chỉ gây một chút phiền phức chứ không hề có mục đích gây hại hoặc thực hiện bất kỳ hoạt động nào khác, nhưng nó vẫn được cho là ví dụ đầu tiên về phần mềm hoạt động theo cách này.

Ngay sau đó, một dạng phần mềm độc hại mới được tạo ra để hoạt động theo cách tương tự – nhưng với mục đích loại bỏ Creeper. Nó được gọi là Reaper.

Ngoài ra, một số người cho rằng tiền đề của virus máy tính đầu tiên nên được gọi là Brain. Vì không giống như Creeper, nó có thể tự tái tạo bản thân mà không cần phải tự xóa nó khỏi hệ thống trước.

Virus là một dạng mã hoặc phần mềm độc hại có thể tự sao chép vào máy tính. Cái tên này đã được nhắc đến để nói về các hiện tượng liên quan như các tác vụ có hại, làm hỏng hoặc phá hủy hoàn toàn dữ liệu.

Trong khi các loại mã độc đã phát triển để trở nên đa dạng hơn nhiều so với virus thì vẫn còn một số dạng truyền thống như Conficker vẫn có thể gây ra vấn đề cho các hệ thống cũ. Mặt khác, các phần mềm độc hại được thiết kế để cung cấp cho những kẻ tấn công có nhiều công cụ nguy hiểm hơn.

Morris

Morris chính là sâu máy tính đầu tiên thu hút sự chú ý của truyền thông chính thống – bởi vì, trong vòng vài giờ sau khi được kết nối với internet, nó đã lây nhiễm hàng ngàn máy tính. Thiệt hại do Morris gây ra ước tính từ 100.000 đến 10 triệu USD.

Giống như Brain và Creeper trước đó, Morris không được phân loại là phần mềm độc hại, bởi vì nó là ví dụ khác của một thử nghiệm đã đi sai.

Phần mềm này được thiết kế để cố gắng đo kích thước internet với một loạt các lần quét vào năm 1988, nhưng do lỗi code đã dẫn đến việc nó chạy sai – đôi khi nó chạy nhiều lần trên cùng một máy, một số máy tính hiển thị quá chậm nên bị hỏng. Sau đó internet bị phân đoạn ngắn trong vài ngày để ngăn chặn sự lây lan và làm sạch mạng.

Lịch sử của phần mềm độc hại

Mặc dù Creeper, Brain, Morris là những ví dụ đầu tiên về virus nhưng chúng chưa phải là phần mềm độc hại theo nghĩa đích thực.

Các phần mềm độc hại được thiết kế đặc biệt để gây ra các vấn đề nguy hại trên máy tính. Trong khi các phần mềm được mô tả ở trên chỉ vô tình gây sự cố, mặc dù kết quả mang đến vẫn xấu.

Với sự ra đời của web và khả năng kết nối toàn cầu trên máy tính, đầu những năm 90 đã thấy các doanh nghiệp internet phát triển khi mọi người tìm cách cung cấp hàng hóa và dịch vụ bằng công nghệ mới này. Tuy nhiên, như với bất kỳ hình thức công nghệ mới nào khác, luôn có người sẽ tìm cách lạm dụng nó để kiếm tiền hoặc chỉ đơn giản là gây rắc rối.

Ngoài việc có thể lây lan qua các loại đĩa mềm, CD-Rom, kẻ tấn công còn phát tán các mã độc và virus thông qua các tập tin đính kèm trong email cá nhân. Điều này thực sự hiệu quả với những người không có bất cứ phần mềm bảo vệ nào.

Vào thập niên 90, có nhiều loại mã độc khác nhau gây nhiều rắc rối cho người dùng bằng các hành động như: xóa dữ liệu và làm hỏng ổ đĩa cứng, phát âm thanh hoặc hiển thị các nội dung vô lý trên máy tính của họ. Hiện bạn có thể xem lại các phần mềm độc hại đó ở chế độ an toàn tại Bảo Tàng Phần Mềm Độc Hại được lưu trữ trên internet.

Một số cuộc tấn công trông có vẻ đơn giản, nhưng lại là tiền đề cho những phần mềm độc hại hiện nay và gây ra nhiều thiệt hại trên toàn thế giới.

Giống như các phần mềm độc hại truyền thống, mã độc đã phát triển qua nhiều năm và được trang bị các chức năng khác nhau tùy thuộc vào mục tiêu của nhà phát triển. Tin tặc thường kết hợp các tính năng của các dạng khác nhau để tấn công mạnh hơn, ví dụ như sử dụng mã độc tống tiền (ransomware) làm mất tập trung để hủy bằng chứng thâm nhập của trojan.

Trojan

Một trong những loại mã độc phổ biến nhất hiện nay là Trojan Horse, phần mềm độc hại có thể tự cải trang thành công cụ hợp pháp, lừa nạn nhân cài đặt nó để thực hiện các mục tiêu tấn công.

Tên Trojan xuất phát từ thần thoại Hy Lạp, trong đó người Hy Lạp đã giành chiến thắng trong cuộc chiến thành Troy bằng cách ẩn mình trong một con ngựa gỗ khổng lồ, đánh lừa rằng đó là món quà cho thành Troy, sau đó đột nhập vào chiếm lấy thành phố.

Trojan hoạt động theo kiểu ẩn mình dưới dạng một công cụ như bản cập nhật hoặc Flash, bạn tải về và sau đó nó tấn công hệ thống của bạn.

Khi được cài đặt, Trojan có thể truy cập và nắm bắt mọi thứ: từ thông tin đăng nhập, mật khẩu, tổ hợp phím, hình ảnh, thông tin hệ thống, chi tiết ngân hàng… sau đó gửi tất cả đến những kẻ tấn công. Đôi khi Trojan còn cho phép tin tặc sửa đổi dữ liệu hoặc tắt chương trình bảo vệ của bạn.

Trojan là công cụ hữu ích cho tin tặc, các băng nhóm tội phạm, và cả các hoạt động gián điệp toàn diện của chính phủ.

Phần mềm gián điệp (Spyware)

Thường được dùng để giám sát các hành động được thực hiện trên PC và các thiết bị khác, bao gồm lịch sử duyệt web, các ứng dụng được sử dụng hoặc tin nhắn được gửi đi. Phần mềm gián điệp có thể xâm nhập dưới dạng Trojan hoặc được tải xuống bằng những cách khác.

Ví dụ như bạn tải xuống một thanh công cụ cho trình duyệt web của mình, phần mềm gián điệp có thể ẩn mình theo dõi hoạt động internet, sử dụng máy tính của bạn, hoặc các quảng cáo độc hại có thể tự động tải mã độc về máy tính của bạn.

Trong một số trường hợp tích cực, phầm mềm gián điệp được kinh doanh dưới mục đích theo dõi việc sử dụng Internet của con cái, được thiết kế riêng để các phần mềm bảo mật không can thiệp vào. Các công cụ này còn được sử dụng bởi các công ty nhằm theo dõi hoạt động của nhân viên và các cặp vợ chồng theo dõi nhau.

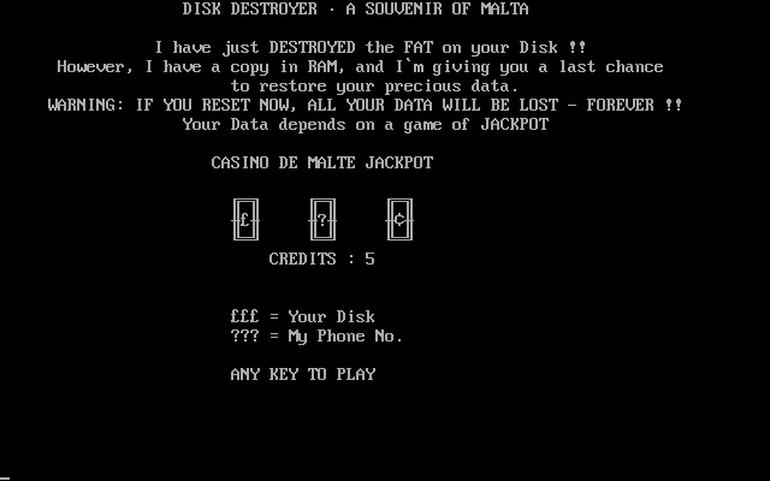

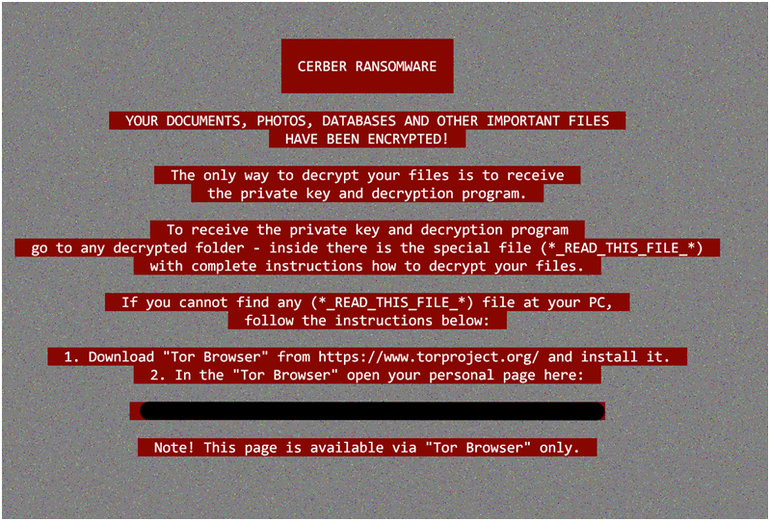

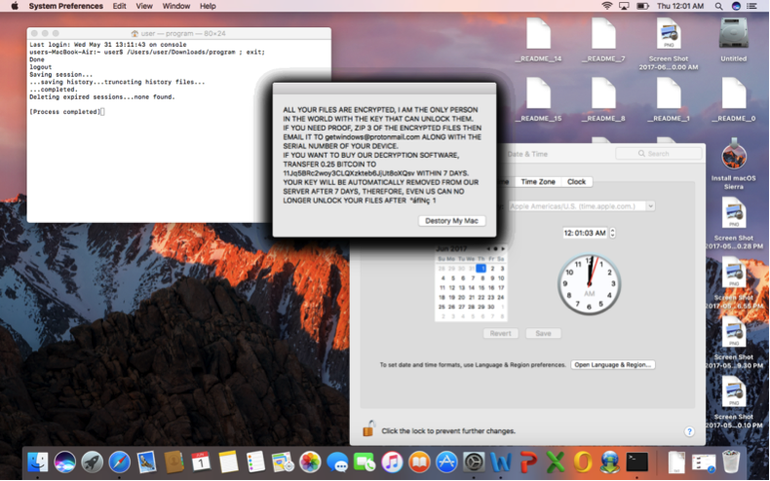

Phần mềm tống tiền (ransomware)

Mặc dù nhiều loại mã độc dựa trên khả năng lẩn tránh tinh ranh để tồn tại lâu nhất, nhưng đó không phải trường hợp của phần mềm tống tiền.

Thường được gửi thông qua tập tin đính kèm hoặc liên kết trong một email lừa đảo, phần mềm độc hại này mã hóa hệ thống bị nhiễm, khóa người dùng cho đến khi họ trả tiền chuộc bằng bitcoin hoặc các loại tiền điện tử để lấy lại tài khoản.

Hoạt động có vẻ đơn giản nhưng theo một thống kê năm 2016, những tội phạm công nghệ cao đã bỏ túi hơn 1 tỷ USD từ các cuộc tấn công bằng phần mềm tống tiền. Trong một báo cáo, Europol mô tả nó đã “lấn át” hầu hết các mối đe dọa trực tuyến toàn cầu khác trong năm 2017.

Wiper

Wiper là phần mềm phá hoại có khả năng hủy hoàn toàn tất cả các dữ liệu khỏi máy tính hoặc mạng được nhắm tới. Việc này có thể xảy ra khi tin tặc tự xóa dữ liệu mục tiêu khỏi mạng của chính họ, hoặc nó có thể được khởi chạy với mục đích thuần túy là phá hoại mục tiêu nào đó.

Một trong những mã độc Wiper đầu tiên là Shamoon, nhằm vào công ty năng lượng của Ả Rập với mục đích lấy cắp dữ liệu, sau đó xóa sạch nó khỏi máy bị nhiễm. Các trường hợp tấn công của Wiper gần đây bao gồm StoneDrill và Mamba, sau này chúng không chỉ xóa tệp mà còn làm cho hỏng luôn phần cứng.

Một trong những Wiper nguy hiểm nhất hiện nay là Petya, ban đầu được coi như một phần mềm tống tiền. Nhưng các nhà nghiên cứu phát hiện ra không thể lấy lại dữ liệu bằng cách trả tiền mà mục tiêu của Petya là phá hủy hoàn toàn dữ liệu và không thể phục hồi được nữa.

Worm

Worm hay còn được gọi là sâu máy tính, là một dạng mã độc được thiết kế để tự động lan truyền từ hệ thống này sang hệ thống khác mà không có sự can thiệp của người dùng.

Sâu máy tính thường khai thác lỗ hổng trong hệ điều hành hoặc phần mềm, có khả năng phát tán bằng cách thông qua tập tin đính kèm truy cập vào danh bạ trong email trên máy bị nhiễm.

Có vẻ là một mã độc đơn giản, nhưng sâu máy tính là một trong những phần mềm độc hại thành công và tồn tại lâu nhất trên mạng. SQL Slammer tồn tại đã 15 năm mà vẫn còn gây nhiều vấn đề bằng cách cấp nguồn lực cho các cuộc tấn công từ chối dịch vụ phân tán (DDos). Conficker hiện đã 10 tuổi vẫn nằm trong số các mối nguy phổ biến nhất trên mạng.

Năm ngoái, phần mềm độc hại Wannacry bị nhiễm trên hơn 300.000 máy tính trên toàn thế giới. Điều này có được là nhờ worm giúp nó lây lan nhanh chóng qua các mạng và vào trong các lỗ hổng hệ thống.

Phần mềm quảng cáo (Adware)

Mục tiêu của các cuộc tấn công trên mạng thường là kiếm tiền, và phầm mềm quảng cáo ra đời để phục vụ điều đó. Nó thực hiện chính xác tên của mình, được thiết kế để đẩy các quảng cáo độc hại lên hệ thống của người dùng. Đa phần bạn có thể chọn bỏ qua để loại bỏ chúng. Mỗi cái nhấp chuột của bạn đều sẽ mang lại doanh thu.

Thông thường thì các phầm mềm độc hại này không ăn cắp dữ liệu của nạn nhân hoặc gây thiệt hại cho thiết bị, nó chỉ hơi phiền phức khi người dùng lỡ nhấp vào. Ở các thiết bị di động, đôi khi có thể dẫn đến tốn pin hoặc khiến thiết bị không thể sử dụng do cửa sổ bật lên che mất màn hình.

Botnet

Botnet là từ viết tắt từ thuật ngữ “Bots network”, dùng để chỉ một mạng lưới các máy tính bị chi phối bởi ai đó và bị điều khiển bởi một máy tính khác từ xa.

Các tin tặc sử dụng Botnet để xâm nhập các mạng nhiều máy tính, có thể dao động từ vài đến hàng triệu máy. Thực ra bản thân Botnet không phải là một phần mềm độc hại, nó chỉ được thiết kế để lây nhiễm trên các thiết bị dễ bị tấn công.

Các máy bị nhiễm Botnet được gọi nôm na là Zombie. Mỗi máy này đều nằm dưới sự kiểm soát của một hệ thống ở trên, từ đó có thể điều khiển từ xa tới tất cả các máy bị nhiễm từ một điểm duy nhất. Bằng cách này, các tin tặc có thể thực hiện các cuộc tấn công quy mô lớn, bao gồm cả tấn công từ chối dịch vụ (DDos), lợi dụng sức mạnh của các “zombie” để tấn công áp đảo các trang web hoặc dịch vụ đến mức quá tải, gây ra tình trạng nghẽn mạng, treo máy…

Các cuộc tấn công phổ biến khác của Botnet như đính kèm vào email spam, tăng độ lây nhiễm sang nhiều máy khác và cố gắng ăn cắp dữ liệu tài chính, trong khi các Botnet nhỏ hơn được sử dụng vào các mục tiêu đặc biệt nào đó. Botnet được thiết kế để ẩn mình sao cho người dùng hoàn toàn không biết máy của họ bị kiểm soát bởi tin tặc.

Khi nhiều máy kết nối với internet, thì càng có nhiều máy hơn trở thành mục tiêu cho Botnet. Một con Botnet nổi tiếng làm chậm các dịch vụ internet vào năm 2016 tên Mirai, được hỗ trợ bởi các thiết bị IoT, dễ dàng tấn công vào mạng vì các thiết bị này thiếu công cụ bảo vệ khỏi các phần mềm độc hại.

Phần mềm đào tiền ảo

Cách đây không quá lâu, sức hút và giá trị lợi nhuận của Bitcoin khiến rất nhiều người đổ xô vào khai thác tiền điện tử hay còn gọi là tiền ảo.

Hành động “đào coin” thực ra là việc sử dụng phần lớn sức mạnh của máy tính để thực hiện các tác vụ kế toán cho blockchain của tiền ảo, góp phần tạo ra các khối block mới cho dãy blockchain. Từ đó bạn sẽ được trả công bằng một lượng tiền ảo đã được định sẵn.

Hiện chưa có một luật nào ràng buộc tính hợp pháp của việc đào tiền ảo, nên rất nhiều tin tặc lợi dụng điều này để sử dụng các phầm mềm độc hại tấn công người dùng và sinh lợi cho chúng.

Để kiếm được nhiều các loại tiền điện tử như: Bitcoin, Monero, Etherium… những kẻ tấn công sẽ dùng các loại mã độc để chiếm lấy PC và biến chúng thành một Botnet mà nạn nhân không hề hay biết hệ thống của họ bị xâm nhập.

Một trong những mạng lưới tiền điện tử lớn nhất thế giới hiện nay, Botnet Smominru, được cho là bao gồm đến hơn 500.000 hệ thống và đã khai thác được ít nhất là 3,6 triệu USD.

Thông thường một “thợ đào mỏ” sẽ cấp mã độc cho một máy mục tiêu và tận dụng máy này để chạy các hoạt động khai thác tiền ảo ở dưới nền. Người dùng chỉ cảm thấy hệ thống của họ bỗng dưng bị chậm lại mà không biết lý do tại sao.

Không chỉ PC và hệ điều hành Windows, các thiết bị IoT cũng là mục tiêu phổ biến của các tin tặc. Việc thiếu bảo mật và tính kết nối của các thiết bị này khiến chúng dễ trở thành công cụ hấp dẫn đối với những “thợ đào mỏ”, đặc biệt là khi chúng đã được cài đặt và bị bỏ quên không sử dụng.

Phân tích của Cisco Talos cho thấy với một hệ thống đơn lẻ bị tấn công, “thợ mỏ” có thể kiếm được 0,28 Monero một ngày. Nghe có vẻ nhỏ, nhưng một mạng lưới gồm 2000 hệ thống bị nhiễm có thể mang về 568 USD mỗi ngày hoặc lên đến 200.000 USD một năm cho họ.

Phần mềm độc hại lây lan bằng cách nào?

Trước khi World Wide Web phổ biến, các loại mã độc và virus được phát tán một cách thủ công thông qua đĩa mềm hoặc CD-Rom.

Trong nhiều trường hợp, các phần mềm độc hại lây lan bằng các thiết bị bên ngoài, có thể là các ổ đĩa flash hoặc USB. Có nhiều USB bị bỏ rơi một cách cố tình ở nhiều nơi với hy vọng ai đó tò mò nhặt lấy và cắm nó vào máy tính của họ sau đó kết nối mạng.

Hiện nay thì các loại mã độc bị phát tán trong các email lừa đảo dưới dạng tệp đính kèm. Có nhiều loại email spam khác nhau, một số sẽ chỉ đơn giản là gửi hàng loạt email với tập tin đính kèm với hy vọng ai đó ngây thơ nhấp vào mà không suy nghĩ và thiết bị của họ hiện không cài phần mềm bảo vệ.

Số khác phức tạp hơn một chút, tin tặc sẽ gửi email thông báo cho người dùng rằng họ đã thắng một cuộc thi và cần thông tin về tài khoản ngân hàng trực tuyến của họ. Hoặc họ đã bỏ lỡ đơn hàng nào đó, hay thông báo về việc bạn cần nộp thuế… và một số thông điệp khác có thể gây sốc khiến bạn vì tò mò hoặc lo sợ mà nhấp vào liên kết để biết thêm thông tin. Sau đó, thiết bị của bạn đã kích hoạt các loại mã độc. Trojan hay Ransomware thường hay sử dụng cách này.

Với những kẻ tấn công có mục tiêu cụ thể, các email sẽ được thiết kế riêng để thu hút những người trong một tổ chức hoặc một cá nhân nào đó. Đây là cách lây nhiễm phức tạp nhất.

Mã độc vô hình

Khi các cuộc tấn công bằng mã độc truyền thống đang bị chậm lại bởi nhiều chương trình ngăn chặn và nhiều hệ thống chống lại chúng, người dùng cũng ngày càng thận trọng hơn với các email không mong muốn và các tập đính kèm lạ, thì các tin tặc buộc phải tìm cách khác. Công cụ ngày càng phổ biến hiện này là sử dụng mã độc vô hình.

Chúng sẽ thiết kế các bộ kit khai thác nhanh chóng tìm lỗ hổng, điểm yếu hay lỗi ứng dụng và sử dụng chúng để phát tán mã độc mà không để lại dấu vết. Bởi vì các cuộc tấn công này đều lợi dụng các tập tin và dịch vụ đáng tin cậy của hệ thống để truy cập vào thiết bị rồi giành quyền quản trị, kết nối mạng và dễ dàng điều khiển máy chủ, nên chúng không hề bị phát hiện bởi các chương trình diệt virus.

Mã độc vô hình không chỉ rất khó phát hiện mà còn rất khó bị tiêu diệt. Theo các chuyên gia, bạn nên cập nhật những bản nâng cấp mới nhất để đảm bảo rằng hệ thống không bị lỗi, không có lỗ hổng để hạn chế sự tấn công của chúng.

Mã độc xuất hiện trên hệ điều hành nào?

Trước đây rất nhiều người tin rằng chỉ có chỉ có hệ thống Microsoft Windows mới có thể là nạn nhân của mã độc. Bởi vì hầu hết các phần mềm độc hại và virus đều tập trung vào những hệ thống máy tính phổ biến nhất, và dường như không có ở các hệ điều hành khác.

Thực tế thì phần mềm độc hại vẫn là một thách thức rất lớn với các hệ điều hành Windows, đặc biệt là các hệ phiên bản cũ, lỗi thời. Ngược lại, trong nhiều năm người ta nghĩ rằng Mac miễn nhiễm với mã độc. Tuy nhiên, vào những năm 90, có một số loại phần mềm độc hại đã lây nhiễm được qua Mac, mặc dù chủ yếu chúng được thiết kế cho các hệ điều hành Windows. Giống như việc Concept và Laroux lây sang Mac bằng cách sử dụng các chương trình văn phòng của Microsoft.

Vào giữa những năm 2000, tin tặc đã bắt đầu xây dựng các dạng mã độc nhắm vào Mac OS của Apple. Giờ đây, trong khi các máy tính của Windows chịu đựng sự tấn công vào cả máy tính lẫn laptop, thì Mac cũng là mục tiêu thường xuyên của tội phạm mạng.

Các loại mã độc trên điện thoại

Sự phát triển của điện thoại thông minh và máy tính bảng đã đưa con người đến gần công nghệ và internet hơn. Nhưng cũng bất kỳ hình thức công nghệ mới nào, tội phạm mạng sẽ tìm nhiều cách để khai thác chiếc smartphone của bạn vì lợi ích bất chính của họ. Bởi vì điện thoại giờ đây gần như nắm toàn bộ thông tin có giá trị, thậm chí là vị trí của bạn.

Nếu như trên máy tính, tin tặc có thể lợi dụng các Trojan, phần mềm tống tiền hay phần mềm quảng cáo để tấn công, thì giờ đây chúng cũng có thể thực hiện các tác vụ tương tự trên điện thoại.

Việc sử dụng các loại mã độc phù hợp giúp các nhóm người xấu xác định vị trí, lắng nghe cuộc gọi và xem được hình ảnh của bạn nếu chúng truy cập được vào micro và camera. Điều này đặc biệt có lợi với các hoạt động gián điệp.

Không may là có rất nhiều người không nhận ra điện thoại di động của họ rất dễ trở thành nạn nhân của các cuộc tấn công mạng, mặc dù chúng có được bảo vệ bằng các chương trình chống mã độc và virus.

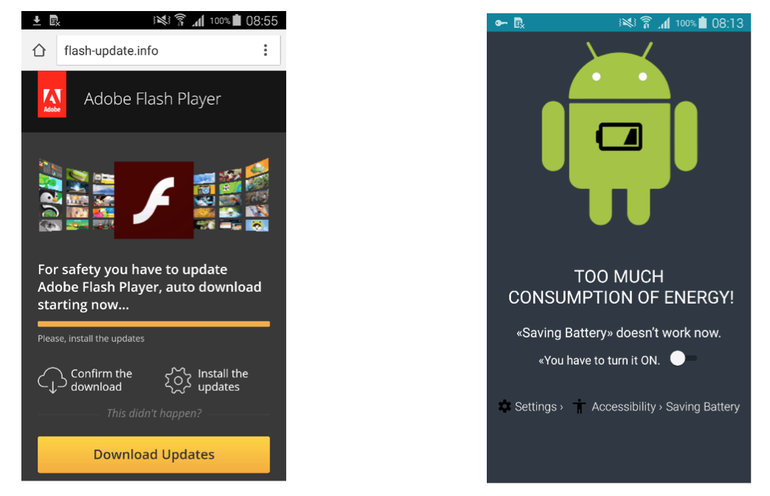

Phần mềm độc hại trên Android

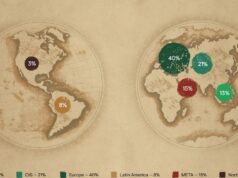

Do đặc thù thị phần di động của Google lớn và tính chất mở của hệ điều hành khiến điện thoại Android trở thành mục tiêu hấp dẫn của tội phạm mạng và chịu phần lớn các cuộc tấn công.

Tin tặc có thể lây lan mã độc bằng cách lừa họ tải xuống các ứng dụng độc hại thông qua bên thứ ba, hoặc tìm đường vào thị trường ứng dụng của Google.

Các ứng dụng độc hại này được thiết kế sao cho người dùng tin rằng đây là một công cụ hữu ích hoặc trò chơi thú vị, hoặc bắt chước ứng dụng nào đó hợp pháp, như phiên bản giả của WhatsApp được tải xuống hơn 1 triệu lượt.

Khi tin tặc lợi dụng Google Play để xâm nhập vào máy người dùng, thì một số khác cũng tìm những cách phức tạp hơn để tấn công các mục tiêu được lựa chọn sẵn, có thể nhằm mục đích gián điệp.

iPhone có bị dính mã độc không?

iPhone có hệ điều hành đóng nên được bảo vệ mạnh hơn nhiều trước các loại mã độc. Mặc dù các phần mềm độc hại hiếm xảy ra ở iPhone, tuy nhiên các hacker vẫn tìm cách xâm nhập vào thiết bị trong các chiến dịch gián điệp bằng nhiều cách khác nhau. Điển hình là trường hợp khai thác lỗ hổng Trident để cài đặt phần mềm gián điệp theo dõi các nhà hoạt động nhân quyền ở Trung Đông.

Mã độc trên thiết bị IoT

Bất cứ cái gì kết nối được với internet thì đều là con đường tiềm năng của các cuộc tấn công mạng. IoT là các thiết bị có thể kết nối với nhau qua WiFi, mạng viễn thông, Bluetooth, hồng ngoại… như smartphone, máy pha café, máy giặt, các thiết bị điện tử, gia dụng đến đồ chơi trẻ em…

Sự gia tăng của các IoT là mảnh đất màu mỡ, mở ra một cánh cửa mới cho các tin tặc khai thác và biến chúng thành các botnet. Các thiết bị như bộ định tuyến, hệ thống chiếu sáng thông minh, VCR, camera giám sát là dễ bị lây nhiễm nhất và thiệt hại gây ra cũng rất nặng nề. Ví dụ như cuộc tấn công DDoS của Botnet Mirai.

Các thiết bị bị nhiễm Mirai phần lớn rất mạnh, chúng gây rất nhiều rắc rối, không cho truy cập và một số dịch vụ phổ biến, làm chậm hoặc nghẽn mạng. May mắn là các thiết bị này vẫn có thể hoạt động bình thường, trường hợp các sản phẩm bị nhiễm BrickerBot, Đội Phản Ứng Khẩn Cấp trên không gian mạng (CERT) đã phải phát hành cảnh báo bởi vì chúng sẽ bị hỏng luôn bộ nhớ, không thể khôi phục và sử dụng được nữa.

Đã có một số trường hợp mà camera an ninh bị nhiễm mã độc. Các thiết bị IoT hay trong tình trạng được kết nối và bị người quên đi, sau đó bị tấn công mà không hay biết. Cảnh sát đã cảnh báo về các mối nguy trên các IoT và cơ quan nhà nước đang hướng đến việc lập pháp cho các thiết bị này vì chúng ngày càng phổ biến rất dễ bị lây lan mã độc.

Chiến tranh thông tin quốc tế

Sự phát triển mạnh mẽ của các loại mã độc tất nhiên cũng trở thành một vũ khí đắc lực cho các tổ chức chính trị, gián điệp trên thế giới. Hiện nay chưa có quy tắc hoặc thỏa thuận chi tiết nào không cho phép tấn công mục tiêu bằng phần mềm độc hại.

Stuxnet được coi là trường hợp đầu tiên của phần mềm độc hại được thiết kế để theo dõi và phá hoại các hệ thống công nghiệp. Năm 2010 nó thâm nhập vào chương trình hạt nhân của Iran, lây nhiễm các máy ly tâm uranium và các hệ thống gây tổn hại không thể khắc phục.

Cuộc tấn công làm chậm lại tham vọng hạt nhân của Iran trong nhiều năm. Mặc dù không có tổ chức hay nhà nước nào nhận trách nhiệm nhưng người ta vẫn tin rằng lực lượng không quân Mỹ và Israel đã làm điều đó.

Kể từ khi trường hợp đầu tiên được công khai, chiến tranh mạng vẫn âm thầm diễn ra trên khắp thế giới. Người ta nghi ngờ gián điệp quốc gia đứng đằng sau các cuộc tấn công một nhà máy điện Ucraina, không chỉ là về hệ thống vật lý và cơ sở hạ tầng mà còn về thông tin mạng.

Làm thế nào để bảo vệ bạn trước các mã độc?

Luôn đảm bảo phần mềm bạn đang xài được cập nhật thường xuyên để khắc phục các lỗ hổng sẽ giúp bạn tránh được các vấn nạn tấn công. Một trong những lý do khiến Dịch Vụ Y Tế Quốc Gia của Anh bị ảnh hưởng nặng bởi WannaCry là vì dù đã được cung cấp một bản vá để sửa lỗi hệ thống, cơ quan này đã cập nhật chậm trễ.

Ít người bận tâm cập nhật phần mềm nên các tin tặc đã lợi dụng điều này để tấn công vào thiết bị của họ. Có vẻ tốn thời gian, đặc biệt là trên toàn bộ hệ thống, nhưng vẫn nên áp dụng các bản vá càng sớm càng tốt vì nó là rào cản hiệu quả chống lại các phần mềm độc hại.

Cài đặt các chương trình bảo vệ mạng cũng là phương tiện hữu ích chống lại tấn công. Nhiều nhà cung cấp sẽ cập nhật chương trình của họ hàng tuần hoặc thậm chí hàng ngày để có thể bảo vệ tốt nhất hệ thống của bạn. Họ cũng sẽ hướng dẫn người dùng về những mối nguy của email lừa đảo hoặc cảnh giác với những gì họ tải xuống hoặc nhấp vào có thể ngăn chặn các mối nguy đến mức thấp nhất.

Chúng ta nên là hàng phòng thủ đầu tiên chống lại tin tặc thay vì cứ phàn nàn về các điểm yếu an ninh mạng.

Theo: ZDnet