Xem nhanh

Không chỉ hacker mũ đen mới đạt trình độ cao, trường hợp chính đội ngũ chuyên gia bảo mật (hacker mũ trắng) tấn công ngược lại mới đây đã khẳng định điều này

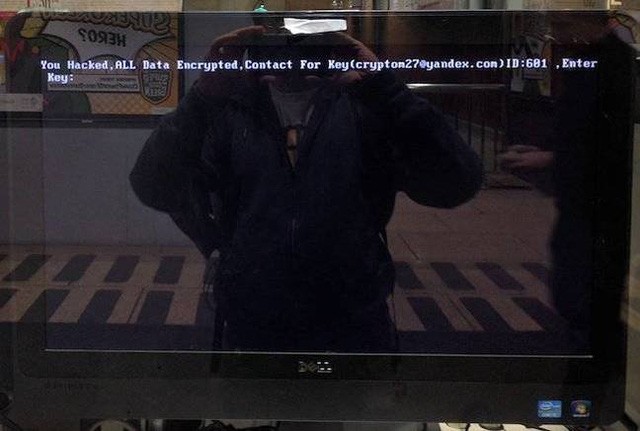

Cuối tuần trước, dữ liệu trong hệ thống giao thông công cộng MUNI của San Francisco, Mỹ đã bị hacker tấn công và mã hóa. Tin tặc này để lại lời nhắn đe dọa và đòi 100 bitcoin (khoảng 73.000 USD) tiền chuộc, mọi liên lạc sẽ được thực hiện qua một địa chỉ email.

Thế nhưng, dựa vào địa chỉ email này, một chuyên gia bảo mật đã hack ngược lại được kẻ tấn công.

Những thông tin bất ngờ từ email kẻ tấn công:

Trong lời nhắn với nội dung tống tiền, kẻ tấn công đã để lại địa chỉ email [email protected] để các nhà quản lí của MUNI có thể liên lạc, dàn xếp chi trả tiền chuộc. Một chuyên gia bảo mật đã thử truy cập địa chỉ email này bằng cách đoán câu trả lời bí mật mà hacker sử dụng khi quên mật khẩu, và may thay anh đã thành công.

Toàn bộ nội dung hòm thư của tin tặc đã được anh ta chia sẻ với một chuyên gia khác – anh Brian Krebs – để công khai một vài chi tiết của vụ việc, với yêu cầu không công khai danh tính của mình.

Theo như thông tin trong phần hộp thư thì có vẻ như trước đó vài ngày, kẻ tấn công này đã kiếm thành công 45.000USD theo cách tương tự, với nạn nhân là một hãng sản xuất của Mỹ. Nhưng cũng theo thông tin trong các email, một công ty xây dựng Trung Quốc trên đất Mỹ – China Construction of America Inc. – có vẻ đã thành công trong việc “mặc cả” với hacker này khi chỉ phải trả 24 bitcoin thay vì yêu cầu 40 bitcoin ban đầu.

Nhà nghiên cứu bảo mật ẩn danh của chúng ta đã truy cập vào được một địa chỉ email khác của kẻ tấn công là [email protected], chính từ đó anh đã thống kê số tiền mà tin tặc này kiếm được trong những ngày gần đây là vào khoảng 140.000USD. Con số thực tế có thể lớn hơn rất nhiều, vì kẻ tấn công có thói quen thay đổi địa chỉ email và địa chỉ bitcoin liên tục, còn chuyên gia bảo mật chỉ mới truy cập được một vài địa chỉ trong số đó.

Tin tặc thực hiện việc mã hóa máy chủ nạn nhân như thế nào?

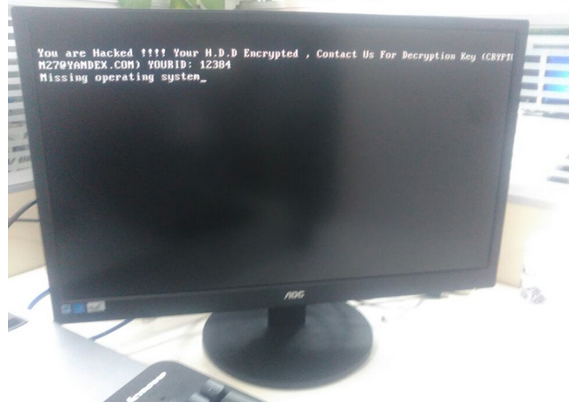

Một địa chỉ email khác của kẻ tấn công là [email protected] lại khiến chuyên gia bảo mật này gặp khó khăn và không thể thâm nhập được. Theo một vài tìm kiếm trên Internet, email này xuất hiện trong một chuỗi các yêu cầu trợ giúp từ các nạn nhân của một vài ransomware, ví dụ như Mamba và HDD Cryptor.

Nếu nhìn lại tin nhắn tin tặc này để lại trên hệ thống của MUNI một chút (ảnh trên), trong đó có đoạn “ID: 601”. Điều này gợi ý việc tin tặc sử dụng một hệ thống máy chủ để quét toàn bộ các máy có thể nhằm phát hiện ra lỗ hổng có thể thâm nhập rồi tự động lây lan, chiếm quyền sử dụng máy và cuối cùng là mã hóa dữ liệu rồi để lại thông tin đòi tiền chuộc với nội dung tự động, đồng thời thông báo lại cho kẻ tấn công. Bạn có thể nhìn một thông báo để lại bởi ransomware Mamba trong hình dưới, điều này cho thấy kiểu cách là hoàn toàn tương tự.

Giả thiết này được khẳng định khi The Verge thử liên lạc với tin tặc và nhận được câu trả lời có đại ý rằng phần mềm (ransomware) của họ chạy một cách tự động, giải thích rằng hệ thống của MUNI vẫn sử dụng một phiên bản Windows Server 2000 sơ sài kém bảo mật và đã bị phần mềm của họ tìm ra.

Theo một chuyên gia khác, anh Alex Holden, người chịu trách nhiệm bảo mật của hãng Hold Security Inc, thì có vẻ như những phần được tin tặc nhắm đến nhiều nhất là một lỗ hổng trong các hệ thống của Oracle được biết đến với tên gọi “weblogic unserialize exploit”, có trong cả hệ thống quản lí Primavera được sử dụng phổ biến trong nhiều tập đoàn tại Mỹ.

Chân dung tin tặc: kẻ xấu hay người tốt?

Trở lại với các thông tin từ email của tin tặc, có vẻ như hắn thường định kì đưa ra lời đề nghị giúp các nạn nhân bảo mật hệ thống của mình một cách tốt hơn, tất nhiên là có tính phí – thường là chỉ ở mức một vài bitcoin.

Cụ thể như trong một trường hợp xin phép ẩn danh, một nạn nhân đã chi trả hơn 20 bitcoin cho tin tặc cũng đã trả thêm nữa để biết cách vá lỗ hổng bảo mật mà hắn thâm nhập. Hacker này sau đó đã đưa ra một liên kết hướng dẫn, đồng thời yêu cầu nạn nhân cài đặt một bản vá lỗi nghiêm trọng cho ứng dụng Java thuộc hệ thống của công ty này.

Hắn viết: “Đọc kĩ thông tin này và cài đặt bản vá trước khi kết nối lại server với Internet.”. Thật khó có thể tin đây lại chính là kẻ đe dọa sẽ phá hỏng toàn bộ dữ liệu của nạn nhân trong vòng 48 giờ nếu không nhận được chi trả. Có vẻ như hắn là dạng người chỉ quan tâm đến tiền.

Bitcoin có vẻ như là thứ duy nhất mà kẻ tấn công quan tâm. Hắn thường đòi 1 BTC cho 1 server bị mã hóa

Chúng ta chưa thể biết rõ danh tính của hacker này, thế nhưng theo nhiều thông tin, có vẻ như hắn đang sinh sống tại Iran hoặc gần đó. Theo thống kê, hacker này đã sử dụng tới hơn 300 địa chỉ Internet khác nhau để quản trị server tấn công, và số lượng địa chỉ Iran được sử dụng nhiều nhất.

Tất nhiên có thể đây là một hành động che đậy có chủ ý, thế nhưng, dựa vào log các nạn nhân trên server tấn công với một vài ghi chú của tin tặc mà chuyên gia bảo mật tìm được, thì ngôn ngữ hắn sử dụng rất có thể là một dạng của tiếng Farsi hoặc Persian – ngôn ngữ phổ biến nhất tại Iran và các nước Trung Đông.

Thêm vào đó, tên người sử dụng (user) trên server tấn công cũng là những cái tên Trung Đông như “Alireza” hay “Mokhi”. “Alireza” rất có thể được lấy từ cái tên Ali Reza, một họ phổ biến dựa trên tên một hậu duệ của nhà tiên tri Muhammad của đạo Hồi.

Những điều bạn nên làm để bảo vệ bản thân và công ty của mình:

Những thông tin lấy được từ hacker này đã cho chúng ta thấy những cuộc tấn công ransomware nguy hiểm, có thể khiến kẻ tấn công trục lợi nhiều đến mức nào. Tuy thế, nạn nhân chính trong câu chuyện của chúng ta, hệ thống trực thuộc Sở Giao thông Thành phố San Francisco (SFMTA), lại không có kế hoạch trả khoản tiền này.

Phát ngôn viên Paul Rose của SFMTA cho hay: “Chúng tôi có một đội ngũ IT có thể phục hồi (restore) toàn bộ các hệ thống và đó là điều mà họ đang làm. Các bản sao lưu hệ thống hiện có cho phép hầu hết các máy tính của chúng tôi có thể hoạt động bình thường ngay sau khi thực hiện backup. Tất cả các máy còn lại cũng sẽ được phục hồi hoạt động trong 2 ngày nữa.”.

Trường hợp của SFMTA đã cho chúng ta thấy một bài học: việc thường xuyên sao lưu đầy đủ toàn bộ dữ liệu có thể sẽ giúp bạn tiết kiệm được một khoản tiền kha khá (73.000 USD là con số lớn đấy chứ?).

Bạn cũng cần phải cô lập bản sao lưu của mình một chút, những bản sao lưu cũng có thể bị mã hóa bởi ransomware, nên điều quan trọng ở đây là bản sao lưu không được phép kết nối với các máy tính và mạng máy tính mà nó chịu trách nhiệm sao lưu. Bạn hoàn toàn có thể lưu trữ bản sao lưu trên hệ thống điện toán đám mây hay đơn giản hơn là tạo bản sao lưu được lưu trữ offline.

Cuối cùng, dựa vào những gì mà vị chuyên gia bảo mật của chúng ta làm để tìm được những thông tin bên trên, chắc bạn cũng có thể thấy tính lỏng lẻo của hệ thống câu hỏi bảo mật tưởng chừng rất an toàn. Bạn nên tránh sử dụng các dịch vụ cho phép bất cứ ai đặt lại mật khẩu của mình khi trả lời được câu hỏi bảo mật.

Trong trường hợp không tránh khỏi việc này, lời khuyên dành cho bạn là đừng trả lời thật những câu hỏi này mà hãy gõ vào một thông tin không liên quan mà chỉ mình bạn biết. Điều này sẽ giúp thông tin của bạn an toàn hơn trên Internet

Theo GenK