Các nhà nghiên cứu bảo mật vừa kết luận Lazarus Group – nhóm hacker Triều Tiên – chính là tổ chức đứng sau chiến dịch gián điệp Sharpshooter.

Operation Sharpshooter là một chiến dịch gián điệp nhắm vào các tổ chức chính phủ, quốc phòng, hạt nhân, và tài chính trên toàn thế giới, được phát hiện lần đầu vào tháng 12/2018 bởi những nhà nghiên cứu bảo mật của McAfee.

Khi đó, dù đã có nhiều bằng chứng rõ ràng vụ tấn công có liên quan đến Lazarus Group, một nhóm hacker của Triều Tiên, nhưng McAfee vẫn chưa vội kết luận vì sợ “tín hiệu giả”.

Mới đây, dựa trên một số bằng chứng có “độ tin cậy cao”, những nhà nghiên cứu đã đưa ra khẳng định Lazarus Group thực sự là tổ chức đứng sau chiến dịch Sharpshooter.

Lazarus Group, còn được gọi là Hidden Cobra hay Guardians of Peace, là nhóm hacker được hỗ trợ bởi chính phủ Triều Tiên. Tổ chức này từng được cho là có liên quan đến vụ tấn công mã độc tống tiền WannaCry năm 2017, vụ hack SWIFT Banking 2016 và tấn công Sony Pictures 2014.

Nghiên cứu cho biết thêm, chiến dịch gián điệp toàn cầu Sharpshooter bắt đầu vào tháng 9/2017, sớm hơn 1 năm so với ước đoán trước đây, và hiện giờ vẫn tiếp diễn.

Những cuộc tấn công trước đây chủ yếu nhắm vào lĩnh vực viễn thông, quốc phòng và tài chính ở các nước Mỹ, Thụy Sĩ, Israel và một số quốc gia sử dụng tiếng Anh làm ngôn ngữ chính. Phân tích cho thấy, hiện nay chiến dịch bắt đầu tập trung vào cơ sở hạ tầng quan trọng, những cuộc tấn công gần đây nhất nhắm vào Đức, Thổ Nhĩ Kỳ, Anh và Mỹ.

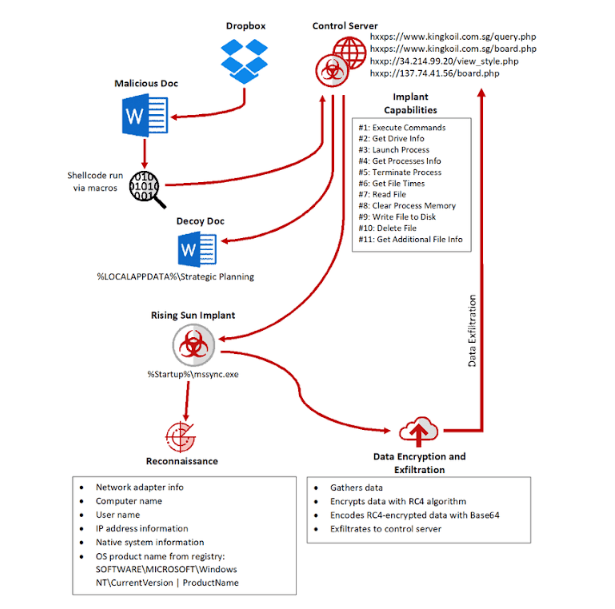

Sau khi phân tích mã code và hệ thống máy chủ C2 (command-and-control), các nhà nghiên cứu đã hiểu rõ cách thức hoạt động của Sharpshooter. Đầu tiên, tin tặc gửi những tài liệu độc hại chứa lệnh macro tới mục tiêu thông qua Dropbox. Sau khi mở và tải xuống, macro tận dụng shellcode để đưa trình tải Sharpshooter vào bộ nhớ của Microsoft Word.

Để khai thác thêm, một chương trình khác tên “Rising Sun” sẽ được cài đặt sau khi được mở ra. Đây là phần mềm độc hại sử dụng mã nguồn Trojan Duuzer của Lazarus Group đã tấn công nhiều công ty ở Hàn Quốc năm 2015. Rising Sun sẽ kiểm soát toàn bộ dữ kiệu mạng bao gồm tên người dùng, địa chỉ IP, cấu hình mạng và dữ liệu cài đặt hệ thống, cho phép tin tặc trích xuất thông tin và gửi đến máy chủ điều khiển.

Christiaan Beek, kỹ sư cao cấp của McAfee cho biết: “Truy cập vào mã code và máy chủ C2 của mục tiêu là một cơ hội hiếm có. Những hệ thống này cho một cái nhìn chi tiết về hoạt động bên trong của cơ sở tấn công mạng, thường được tài trợ bởi chính phủ và rất hiếm khi được cung cấp cho những nhà nghiên cứu tư nhân”.

Khi phân tích máy chủ và nhật ký hệ thống C2, các nhà nghiên cứu phát hiện ra một block gồm nhiều địa chỉ IP có nguồn gốc từ Namibia, châu Phi. Điều này dẫn đến một giả thuyết, có thể nhóm hacker đã thực hiện nhiều thử nghiệm ở khu vực này trước khi tiến hành chiến dịch tấn công trên diện rộng.

Hệ thống C2 được tin tặc sử dụng có phần phụ trợ được viết bằng Hypertext Preprocessor (PHP) và Active Server Pages (ASP), đây là phong cách và thói quen hoạt động của Lazarus từ năm 2017.

Theo: The Hacker News