Bài phân tích dưới dây của tác giả Mạnh Tuấn sẽ cho thấy cái nhìn chi tiết về mẫu mã độc đang lây lan nhanh qua Facebook Messenger trong tuần vừa qua.

Một số điểm nhận định chung về malware lây qua Messenger

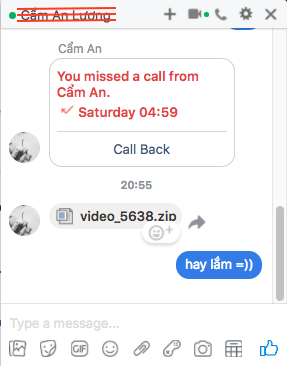

- Tên tập tin có dạng: video_XXX.zip hoặc se*_video_XXX.zip

- Giải nén tập tin ZIP này ra sẽ được một tập tin có tên dạng: Video.XXX.mp4.exe, trong đó, XXX là các số ngẫu nhiên.

- Tỉ lệ phát hiện từ VirusTotal: 32/68

Dựa theo tên định danh của một số AV và kết quả phân tích của ExeInfo PE thì tập tin EXE này được viết bằng AutoIt.

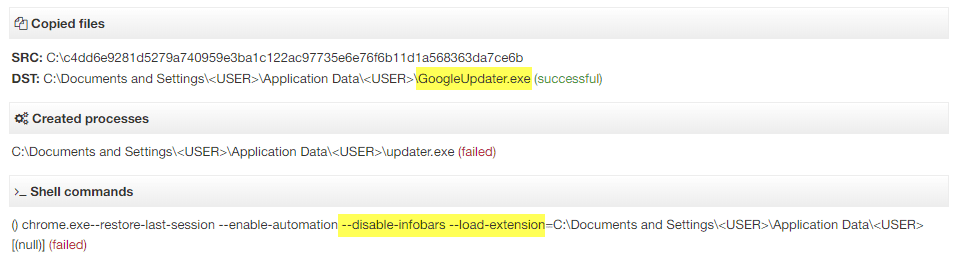

Theo thông tin hành vi của con malware được phân tích bởi VirusTotal, ta có thể thấy một số hành động khả nghi:

- Tạo ra một tập tin với tên GoogleUpdater.exe – giả mạo trình cập nhật của trình duyệt Google Chrome.

- Thực thi lệnh để mở trình duyệt Chrome với những tham số đặc biệt, trong đó malware này vô hiệu thanh hiển thị thông tin của Chrome và cài đặt thêm một extension mới.

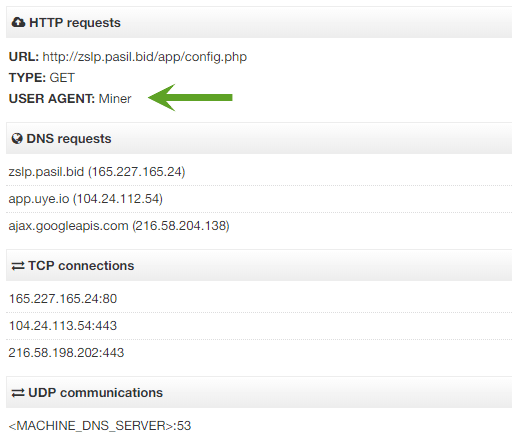

- Thực hiện truy vấn HTTP tới một URL được chỉ định, sử dụng một User-Agent tùy chỉnh (“Miner”). Rất có liên quan đến hoạt động đào tiền ảo.

Hoạt động chính của Malware

Dựa theo mã nguồn, hoạt động của malware như sau:

1. Tải config từ server. Tập tin config này chỉ đọc được nếu truy vấn có User-Agent là “Miner”. Nếu không, nó trả về chuỗi “denied”.

3. Sao chép chính nó (file EXE) vào đường dẫn: C:\Users\<USER>\AppData\Roaming\<USER>\GoogleUpdater.exe (dùng tên file giả mạo trình cập nhật Google Chrome)

4. Tạo khóa register để tự động chạy khi Windows khởi động. Đồng thời đóng tiến trình chrome.exe

5. Thay đổi toàn bộ lối tắt (shortcut) các chương trình đang có trên Taskbar thành shortcut của Chrome với một vài tham số đặc biệt để cài đặt thêm extension chứa mã độc.

6. Thực thi tiến trình đào tiền ảo (chạy nền).

Đối với Extension độc hại, dựa theo thông tin từ phần trên, các tập tin được tải về thuộc thành phần của một extension là: manifest.json, background.js và jquery.min.js

Trong đó, manifest.json là tập tin khai báo thông tin cho extension. File jQuery được tải thẳng từ CDN của Google (ajax.googleapis.com) nên hiển nhiên là nó an toàn. Vậy nên vấn đề nằm ở tập tin background.js

Đi vào phân tích cho thấy, extension này đầu tiên muốn ngăn người dùng gỡ bỏ nó. Nó đồng thời chặn người dùng xóa, sửa bài viết, bình luận và tin nhắn spam; cập nhật quyền riêng tư; cài đặt công cụ dọn dẹp Chrome hay tải công cụ quét mã độc do Facebook cung cấp.

Extension độc hại này cũng sẽ lén lấy thông tin đăng nhập Facebook của người dùng bằng cách xóa toàn bộ cookie của Facebook khiến máy đăng xuất, nạn nhân sẽ phải đăng nhập lại và thông tin sẽ được ghi nhận và gửi về máy chủ của kẻ tấn công.

Làm sao để ngăn chặn malware

Mục tiêu của malware này là nhắm vào nhóm đối tượng sử dụng Windows và dùng trình duyệt Google Chrome (hoặc các trình duyệt dựa trên Chromium). Đồng nghĩa với việc bạn dùng Linux, Mac hoặc lỡ tải tập tin chứa malware từ điện thoại thì cũng không ảnh hưởng.

Nếu đã lỡ tay thực thi file EXE, bạn có thể tự khắc phục bằng cách tải về đoạn mã tại địa chỉ: https://gist.github.com/J2TeaM/f8960cd4a00ed4323b95194303df9674

Kế đến bạn tải AutoIT về để chạy đoạn mã này

Hoặc cách nữa là bạn làm theo từng bước hướng dẫn tại địa chỉ: https://www.facebook.com/itech.edu.vn/posts/1232436156858436

Tác giả đang dùng Kaspersky (KIS) và thấy nó đã cập nhật mẫu malware này. Theo tác giả thì hiện Malware này đã trộm được hơn 267.000 tài khoản Facebook, Gmail và PayPal.

Nguồn: Mạnh Tuấn