Thehackernews mới đây đã có một bài hướng dẫn cách có thể bẻ khóa mã hóa của ổ đĩa trên thiết bị chạy hệ điều hành Android và dùng vi xử lý của Qualcomm

Đối với người dùng Android, việc mã hóa toàn bộ thiết bị trên thực tế chưa hẳn là đã an toàn khi những dữ liệu nhạy cảm đó vô tình bị thất lạc. Bởi mã hóa trên hệ điều hành Android này có thể bị bẻ dễ dàng hơn mong đợi chỉ bằng kỹ thuật tấn công Brute Force và một tí kiên nhẫn, và cách bẻ khóa này có thể gây hại cho hàng trăm triệu thiết bị di động đang có trên thị trường.

Và phần tội tệ nhất là hiện chưa có một bản vá lỗi hoàn toàn nào cho các thiết bị Android đang được bán ra.

Tính năng mã hóa toàn bộ nội dung lưu trữ trên Android được Google đưa vào mặc định kể từ bản Android 5.0 Lollipop, việc mã hóa có thể chống lại việc hacker và cả những chính phủ muốn thâm nhập vào dữ liệu của người dùng.

Về quy trình thì Android sẽ mã hóa toàn bộ dữ liệu người dùng trên thiết bị và người dùng cần xác thực qua mã số đã đăng ký trước đó để giải mã.

Dù vậy, một nhà nghiên cứu bảo mật sau quá trình phân tích tính năng này đã kết luận rằng nó không thực sự an toàn như công ty này tuyên bố, đồng thời ông cũng đưa ra những đoạn mã chứng minh điều này.

Bản crack mã hóa ổ đĩa đang được phát tán trên mạng

Nhà nghiên cứu Gal Beniamini đã khám pha ra lỗi CVE-20156-6639 và CVE-2016-2431 trong việc làm thế nào thiết bị Android xử lý mã hóa ổ đĩa, giúp cho kẻ tấn công dễ dàng truy cập vào dữ liệu nhạy cảm của người dùng

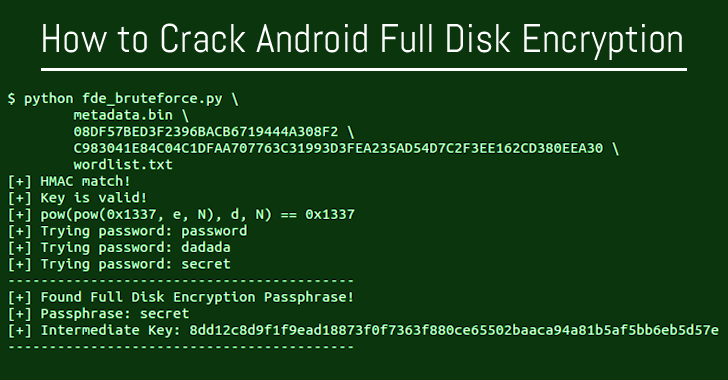

Trong tuần này, Beniamini cũng đã công bố hướng dẫn chi tiết từng bước hướng dẫn cách bẻ khóa mã trên thiết bị Android chạy chip Qualcomm Snapdragon

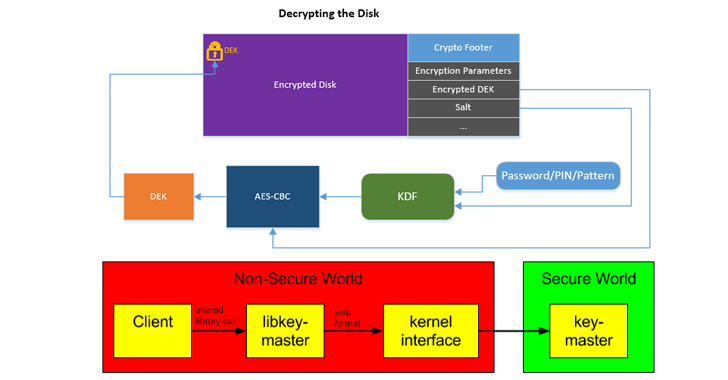

Nói ngắn gọn: mã hóa ổ đĩa trên hệ điều hành Android của thiết bị chạy chip Qualcomm là dựa trên mật khẩu của người dùng, nhưng Android đã dùng mật khẩu bạn nhập vào để tạo ra một chìa khóa mã hóa RSA 2048 bit.

Chip Qualcomm chạy trong Snapdragon TrusZone để bảo vệ những chức năng tối quan trọng như mã hóa và quét sinh trắc, song Beniamini khám phá ra việc hoàn toàn có thể tấn công chức năng bảo mật của Android để trích xuất chìa khóa này ra.

Qualcomm chạy một lõi nhỏ trong TrustZone để cung cấp môi trường thực thi tin cậy (Trusted Execution Environment, còn được biết đến với tên Qualcomm Secure Execution Environment- QSEE) cho phép ứng dụng nhỏ chạy bên trong QSEE, không phụ thuộc vào hệ điều hành Android, và KeyMaster cũng đồng thời là ứng dụng đó.

Nhà nghiên cứu bảo mật đã đưa ra chi tiết việc cách một kẻ tấn công có thể khai thác lỗi bảo mật trong nhân của Android để đưa ứng dụng của mình vào QSEE, từ đó nâng quyền hạn của mình lên và cướp chìa khóa mã hóa ổ đĩa.

Và khi đã có được chìa khóa này thì kẻ tấn công chỉ việc dùng brute-force để dò lại mật khẩu của người dùng và bẻ hoàn toàn mã hóa.

Thêm vào đó, Qualcomm hay các OEMs có thể hợp tác với chính phủ hoặc cơ quan luật pháp để bẻ khóa và đăng ký vào vùng ảnh TrustZone để lấy KeyMaster và chép nó vào thiết bị nhắm.

Beniamini viết “Lỗi bảo mật này có thể cho phép những nhân viên luật pháp dễ dàng brute force để dò ra mật khẩu của người dùng từ key bị lấy ra khỏi TrustZone”

Và dù rằng Beniamini cho biết đang làm việc với cả Qualcomm và Google, cốt lõi của vấn đề có thể không hoàn toàn được khắc phục được trừ khi có sự thay đổi về phần cứng.

Tham khảo: TheHackersNew